Die Firewall – eine unsichtbare Schutzmauer, die Ihr digitales Leben absichert. Doch es gibt Situationen, in denen Sie möglicherweise versucht sind, diese Schutzmauer zu umgehen.

Ob aus Versehen oder bewusst, das Deaktivieren einer Firewall kann ernsthafte Konsequenzen haben.

In diesem Ratgeber erfahren Sie alles, was Sie über das Deaktivieren einer Firewall wissen müssen – von den potenziellen Risiken bis hin zu bewährten Vorgehensweisen.

Weiterlesen »

Eine Firewall soll in erster Linie Ihren Rechner vor Angriffen aus dem Internet schützen. Windows hat selbst einen Schutzwall eingebaut, der ohne Ihr Zutun brav seinen Dienst im Hintergrund verrichtet. Trotzdem gibt es verschiedene Gründe, die für das Nachrüsten eines Zusatztools sprechen. Bei vielen Nutzern ist es einfach der Wunsch nach mehr Selbstbestimmung. Mit den Firewalls aus diesem Beitrag können Sie unter anderem Programme gezielt sperren und die zugehörigen Regeln individuell anpassen. Und das Beste: Sie stehen allesamt kostenlos zum Download bereit.

Weiterlesen »

Alle Programme unter Windows, welche über das TCP/IP-Protokoll auf das Internet oder lokale Quellen zugreifen und von dort Daten anfordern, benötigen einen Port. Während normale Programme wie Browser, Mailprogramme oder andere Apps die dafür notwendigen Ports dynamisch öffnen, müssen Ports für Serveranwendungen wie einen FTP-Server, Voice-Chat-Server oder eigenen Mailserver unter Windows über die Firewall und, sofern der Dienst auch über das Internet erreichbar sein soll, auch am Router Ports freigeben. In dem folgenden Tipp zeigen wir Ihnen, wie Sie hierzu vorgehen.

Weiterlesen »

Die Free Firewall, welche auch mit anderen Firewalls zusammenarbeitet, zeigt alle Prozesse und Dienste an, welche Datenverkehr anfordern. Weiterlesen »

Windows 10 Firewall Control Free, welches für Windows 7, Windows 8.0/8.1, Windows 10 und einige Server Editionen nutzbar ist, setzt auf die Windows-Firewall auf und bietet über eigene Dialoge die Möglichkeit, ausgehenden Datenverkehr applikationsbasierend zu filtern. Weiterlesen »

Comodo Firewall, Teil des Comodo Internet Security (CIS) mit Antivirus, schützt Ihren Computer vor unbefugten Zugriffen aus dem Internet. Die Konfigurationsmöglichkeiten sind sehr umfangreich aber auch verständlich für diejenigen, die mit dieser Materie nicht so vertraut sind. Das Programm lässt sich per Passwort vor Manipulation der Regeln schützen. Weiterlesen »

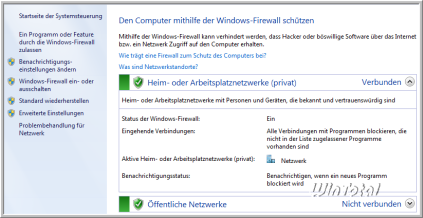

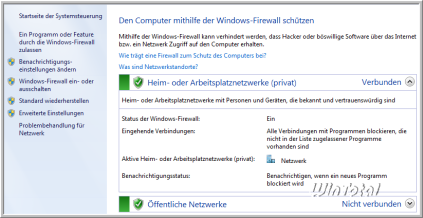

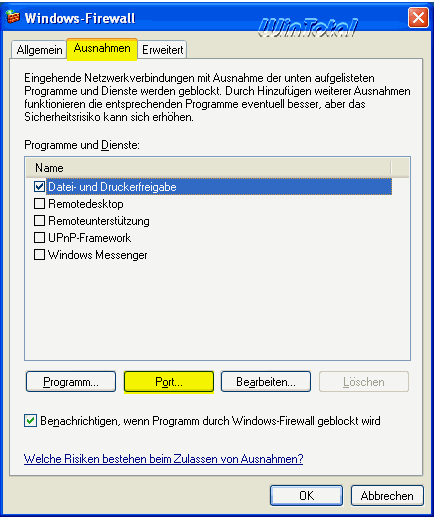

Bereits in der Urfassung von Windows XP ist eine Firewall enthalten gewesen, von der aber kaum jemand Notiz genommen hat. Gründe hierfür waren der mangelnde Komfort und nur mäßiger Funktionsumfang. Mit dem Service Pack 2 hat Microsoft die Firewall aufgebohrt und mit neuen Features versehen. Die Einstellung der Firewall ist aber nicht ganz so trivial, wie es bei erster Betrachtung den Anschein hat. In dem folgenden Artikel geben wir Hilfestellung und Rat zur Einstellung und Anpassung der Firewall.

Weiterlesen »

Die Windows-Firewall (Windows XP ab SP2) unterstützt drei Betriebsmodi

Aktiv (empfohlen)

keine Ausnahmen zulassen

Inaktiv (nicht empfohlen)

Windows XP ab SP2

Windows 7 Ansicht

Auch wenn es in höheren Betriebssystemen in der Windows-Firewall anders aussieht, gelten die Registrywerte. Einige Einträge sind nicht vorhanden und müssen erst neu angelegt werden über »Neu - DWORD-Wert«.

Diese können in der Registry (Start - Ausführen: regedit [OK]) angepasst werden.

Aktiv (empfohlen) :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\[StandardProfile] oder [DomainProfile]

StandardProfile oder DomainProfile

EnableFirewall Wert 1

DoNotAllowExceptions Wert 0

Der nicht angeforderte Netzwerkverkehr wird blockiert, die in der Ausnahmeliste definierten Einträge sind hiervon jedoch nicht betroffen.

Aktiv (keine Ausnahmen zulassen):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\[StandardProfile] oder [DomainProfile]

DoNotAllowExceptions Wert 1

EnableFirewall Wert 1

In diesem Modus blockiert die Windows-Firewall den gesamten nicht angeforderten Netzwerkverkehr, auch die Einträge in der Ausnahmeliste sind betroffen.

Inaktiv (nicht empfohlen):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\[StandardProfile] oder [DomainProfile]

DoNotAllowExceptions Wert 0

EnableFirewall Wert 0

In diesem Modus filtert die Windows-Firewall keinen Netzwerkverkehr.

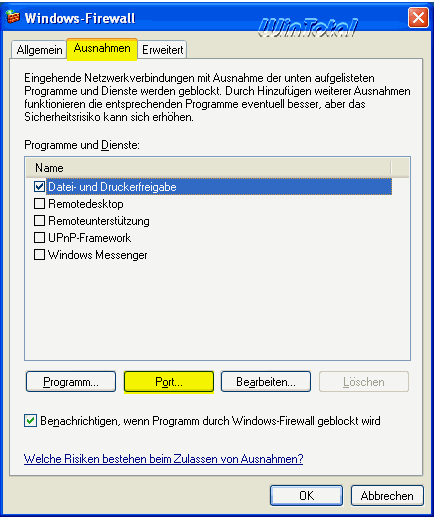

Benachrichtigung für ein Programm, das noch nicht in der Ausnahmeliste der Windows-Firewall enthalten ist deaktivieren

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\[StandardProfile] oder [DomainProfile]

DisableNotifications Wert 1

Der Wert 1 unterdrückt die Benachrichtigung für ein Programm, das noch nicht in der Ausnahmeliste der Windows-Firewall enthalten ist und sich selbst über die Windows-Firewall-APIs zur Ausnahmeliste hinzufügen will.

In einigen Fällen war der Dienst "Windows-Firewall/Gemeinsame Nutzung der Internetverbindung" gar nicht mehr vorhanden. Weiterlesen »

Windows ab Version 2000 bieten einen echten VPN-Server, d.h. ein Benutzer kann sich über einen VPN-Tunnel von außen auf den VPN-Server-Rechner einloggen.

Damit dies reibungslos funktioniert, muss für PPTP am Router bzw. der Firewall der Port 1723 TCP sowie das Protokoll GRE (Protokoll-ID 47) an den Server-Rechner weitergeleitet bzw. durchgelassen werden.

In einer Fritz-Box sieht das wie folgt aus.

Für L2TP over IPSec müssen dagegen UDP 500 (für Internet Key Exchange)

UDP 5500 (für IPsec Network Address Translation =NAT-T) und

UDP 1701 (für L2TP-Datenverkehr)

freigegeben bzw. weitergeleitet werden.

Weitere Informationen zu VPN bietet unser Artikel VPN Netzwerk mit Windows XP.

Das Befehlszeilenprogramm Netsh Firewall ist für Windows XP geeignet.

Das Befehlszeilenprogramm Netsh Advfirewall ist ab Windows Vista geeignet.

Microsoft bietet ab Windows XP seit dem zweiten Service Pack eine integrierte Firewall an. Diese lässt sich auch per Kommandozeile steuern. Die Firewall wird auf der Kommandozeile über das Tool netsh firewall gesteuert. netsh advfirewall löste ab Windows Vista das bisher genutzte netsh firewall ab. Die Befehle für advfirewall benötigt administrative Rechte auf dem PC, die Kommandozeile muss also als Administrator gestartet werden. Weiterlesen »

Die Firewall-Einstellungen von Windows XP SP2 können exportiert und bei einer Neuinstallation wieder importiert werden.

In der Registry - Start - Ausführen: regedit [OK]

Unter

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List

stehen die Programme, die in der Windows-Firewall unter Ausnahmen konfiguriert wurden.

Unter

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\GloballyOpenPorts\List

stehen die Ports, die geöffnet wurden.

Jeweils die Unterschlüssel List mit Rechtsklick exportieren.

Das Verzeichnis, in dem die exportierten *.reg Dateien abgespeichert werden sollen, auswählen und den [Dateinamen] angeben. Empfehlenswert ist ein Verzeichnis auf einer anderen Partition oder einem anderen Laufwerk.

Dateityp *.reg und ausgewählte Teilstruktur sollten von Windows schon voreingestellt sein.

Zum Importieren der Reg.-Dateien genügt ein Doppelklick auf die exportierten Dateien.

Bei einigen Notebooks wurde beobachtet, dass das "IBM Tool Access Connections" die Windows-Firewall deaktiviert.

Es müssen die "Netzwerkprofile", für die die Firewall aktiv sein soll, geändert werden.

Dazu den IBM-Verbindungsmanager starten, im Menü "Verbindungsstatus" auf "Standortprofile verwalten"wechseln und das Profil markieren, das geändert werden soll. Nun unter "Bearbeiten" Registerkarte "Profil ändern" [Profilname] im Reiter "Sicherheitsfunktionen" die Option "Computer und Netzwerk schützen" aktivieren.

Die Anzahl der Internet Security Suiten steigt, da fällt die Kaufentscheidung von Mal zu Mal schwerer. Panda geht mit dem in der Suite integrierten Virenscanner seit einigen Jahren als einer der wenigen Hersteller neue Wege. Hier kommen das Cloud Computing und die Collective Intelligence zum Einsatz. Was die Suite zusätzlich zum freien Virenscanner (Cloud Antivirus) bietet, soll diese Vorstellung zeigen.

Weiterlesen »

In der zunehmend digitalen Welt ist eine sichere und gute Online-Präsenz für Unternehmen von großer Bedeutung. Cyberbedrohungen sind keine Seltenheit mehr und die Sicherheit im digitalen Raum ist daher zu einer hohen Priorität geworden. Was gehört nun aber alles zu einer sicheren Online-Präsenz dazu und wie lässt sich diese besonders gut aufbauen? Wir verraten Dir die wichtigsten Tipps zum Thema Online-Präsenz, damit Du Deine Website gut und sicher aufbauen kannst.

Weiterlesen »

Eigentlich hat die Windows-Community Ende September 2023 mit einem neuen Release von Windows 11 in der Version 23H2 mit vielen Neuerungen gerechnet. Am 26.09.2023 erschien dann das große Herbstupdate als optionales Update für Windows 11 - Windows 11 23H2 dann am 31.10.2023. In diesem Artikel werden alle Neuerungen vom Windows 11 Moment 4 Update bzw. Windows 11 23H2 ausführlich vorgestellt.

Weiterlesen »

Portmaster ist eine kostenlose und quelloffene Anwendungsfirewall, die Ihnen die Arbeit abnimmt. Stellen Sie Ihre Privatsphäre wieder her und übernehmen Sie die Kontrolle über alle Netzwerkaktivitäten auf Ihrem Computer. Weiterlesen »

In der heutigen Geschäftswelt sind IT-Lösungen für kleine und mittelständische Unternehmen (KMUs) unverzichtbar geworden. Sie bieten die Möglichkeit, Geschäftsprozesse zu optimieren, die Produktivität zu steigern und Wettbewerbsvorteile zu erlangen. Doch welche IT-Lösungen sind für KMUs besonders geeignet und wie können sie effizient, sicher und zukunftsorientiert eingesetzt werden? Dieser Artikel beleuchtet die wichtigsten Aspekte und gibt wertvolle Einblicke für KMUs.

Weiterlesen »

Da Technologie für Unternehmen weltweit immer wichtiger wird, ist die Sicherung wichtiger Anwendungen und des zugrunde liegenden Technologie-Stacks von entscheidender Bedeutung. Da sich die Bedrohungslage ständig ändert, können automatisierte Tools Schwachstellen nicht immer in Echtzeit erkennen. Deshalb wird Ethical Hacking immer beliebter. Es simuliert effektiv reale Angriffe und identifiziert Schwachstellen. In diesem Artikel werden die verschiedenen Phasen des Ethical Hacking-Prozesses beschrieben.

Weiterlesen »

Telnet ist ein Protokoll zur Steuerung von Computern über ein Netzwerk. Es wurde erstmals in den 1960er Jahren entwickelt und ist seitdem ein wichtiger Bestandteil von Computernetzwerken. In diesem Blogartikel werde ich erklären, was Telnet ist, wie es funktioniert und welche Vor- und Nachteile es hat.

Weiterlesen »

LineageOS ist eine freie und offene Android-Distribution, die von einer Gemeinschaft von Entwicklern und Enthusiasten auf der ganzen Welt entwickelt wird. In diesem Blogartikel werde ich erklären, was LineageOS ist, wie es funktioniert und welche Vorteile es bietet.

Weiterlesen »

Die Cybersicherheit ist ein zunehmend wichtiger werdendes Feld in unserer digitalisierten Welt. In diesem Artikel wird insbesondere auf den Bereich der Software eingegangen.

Weiterlesen »

Du hast gerade eine Fritz!Box erworben und möchtest diese nun einrichten? Keine Sorge, in diesem Blogbeitrag führen wir Dich durch alle wichtigen Schritte, um Deine Fritz!Box optimal einzurichten und Dein Heimnetzwerk zum Laufen zu bringen. Wir gliedern diesen Beitrag in verschiedene Abschnitte mit spannenden Überschriften, sodass Du genau das findest, was Du suchst.

Weiterlesen »

Extended GodMode ist ein kleines Tool, welches mit der GodMode-Funktion von Windows Zugriff auf mehr als 250 Einstellungen von Windows direkt unter einer Oberfläche bietet.

Weiterlesen »

Der in Windows bereits integrierte „Windows Remote Desktop“ erlaubt es Ihnen, Windows aus der Ferne zu warten bzw. aus der Ferne zu steuern. Wie Sie die Funktion einrichten, wobei Probleme entstehen können und welche Alternativen sich anbieten, beschreibt der folgende Artikel.

Weiterlesen »

Phishing ist eine Betrugsmasche, bei der Kriminelle versuchen, sich mithilfe gefälschter Emails Zugriff auf Ihre sensiblen Daten zu verschaffen. Die betrügerischen Nachrichten sehen dabei oftmals täuschend echt aus und scheinen von Banken, Internet-Providern oder anderen seriösen Dienstleistungsunternehmen zu stammen. In diesem Beitrag erfahren Sie, anhand welcher Merkmale sich eine Phishing-Mail trotzdem erkennen lässt, welche Bedeutung Phishing für den Alltag hat und wie Sie sich effektiv vor einem Angriff schützen können.

Weiterlesen »

Wer mehrere Rechner einsetzt und diese miteinander verknüpfen will, kann von einem lokalen Netzwerk in Windows 11 profitieren. Sowohl im privaten als auch im geschäftlichen Umfeld ist Windows 11 mit einigen neuen Netzwerk-Optionen geeignet, PCs und Notebooks auf einfache Weise zusammenzuschließen. Herausforderungen wie Datenaustausch oder die gemeinsame Kooperation an Dokumenten lassen sich somit deutlich vereinfachen.

Wer sich in der Gaming-Szene auskennt, hat sicherlich schon einmal von Anti-Cheat Tools der Spielehersteller gehört. Fortnite und einige weitere Multiplayer-Games erfordern zum Spielstart sogar, dass das Tool Easy Anti-Cheat installiert ist. Wir stellen Ihnen Informationen zu EAC sowie weiteren Tools dieser Art bereit und erklären Schritt für Schritt, wie Sie Easy Anti-Cheat installieren und bei Fehlermeldungen vorgehen sollten.

Weiterlesen »

Wir nehmen viel Geld in die Hand, um uns die Dienste eines hochwertigen Rechners zu sichern. Für viele bedeutet der Kauf die Möglichkeit, deutlich schneller und komfortabler zu arbeiten. Damit wir diese Vorteile auf Dauer genießen können, ist der richtige Schutz vor Malware von großer Bedeutung. Mit welchen Tipps wir ihn in die Tat umsetzen können, sehen wir uns in diesem Artikel an.

Weiterlesen »

Seit dem 05.10.2021 ist Windows 11 verfügbar. In dem folgenden Artikel stellen wir alle Neuerungen von Windows 11 vor, nennen Unterschiede zwischen den verschiedenen Editionen und geben Tipps und Tricks zum Umstieg und Installation.

Weiterlesen »

Wie viele andere Hersteller bietet auch Bitdefender einen kostenlosen Virenscanner aus einer eigenen Produktlinie an. Ob der Free-Antivirus im Test etwas taugt, klärt der folgende Artikel.

Weiterlesen »

Die Netzwerksicherheit ist für jedes Unternehmen von zentraler Bedeutung. Allerdings mangelt es jungen Firmen oftmals daran, vielschichtige Netzwerke sicher zu gestalten. Ein Penetrationstest setzt genau an dieser Stelle an: Er hilft dem Unternehmen dabei, die Netzwerke zu prüfen und die eigenen Vermögenswerte zu schützen. Auf diese Weise lassen sich verschiedene Schwachstellen aufspüren - vom Mail Server bis hin zur Firewall. Wie das funktioniert und was beim Pentest aufgedeckt wird, zeigt folgender Überblick.

Weiterlesen »

Viele Beschäftigte arbeiten mittlerweile im Homeoffice. Wer dabei ein paar wichtige Verhaltensregeln beachtet und Vorkehrungen trifft, kann zuhause sicher arbeiten. Cyberkriminelle lauern jedoch überall. Sie sehen ihre Chancen in unsicheren Internetverbindungen, angreifbarer IT-Hardware oder unstrukturierter Kommunikation zwischen den Kollegen. Mit unterschiedlichsten Attacken versuchen sie, Unternehmen anzugreifen und ihnen zu schaden. Daher sollten Sie bei der Arbeit im Homeoffice strengere Sicherheitsstandards etablieren als beim privaten Surfen.

Weiterlesen »

Mit zunehmender Digitalisierung der Arbeits- und Lebensbereiche steigt auch die Rate der Internetkriminalität in Deutschland immer weiter an. Das Bundeskriminalamt hat in der Polizeilichen Kriminalstatistik für das Jahr 2019 über 100.000 Fälle von Cyber-Kriminalität erfasst – rund 15 Prozent mehr als im Vorjahr. Längst sind nicht mehr nur Privatleute, sondern auch Unternehmen von Cyber-Angriffen betroffen. Woran lässt sich ein Hackerangriff erkennen? Was ist im Ernstfall zu tun und welche Schutzmaßnahmen gibt es?

Weiterlesen »

Damit eine Webseite im Internet erreichbar ist, benötigt man einen speziellen Server für deren Content. Damit dieser auch durchgehend erreichbar ist, muss der betreffende Server permanent online sein. Während die meisten Websiten-Betreiber dafür die Rechenzentren von Internet-Providern nutzen, besitzen große Unternehmen und Organisationen häufig eigenen Webserver, auf denen Sie Ihre Intranet- und Internetinhalte hosten. In diesem Beitrag erfahren Sie, wie ein Webserver funktioniert, welche unterschiedlichen Lösungen es gibt und was Sie in Hinblick auf die Sicherheit unbedingt beachten sollten.

Weiterlesen »

Spacedesk ist eine kostenlose Software, mit deren Hilfe Sie den Laptop/PC als weiteren Monitor nutzen können. Mit den Apps des Herstellers können Sie darüber hinaus auch die Bildschirme mobiler Geräte wie Tablets oder Smartphones unter iOS oder Android als weiteren Bildschirm nutzen. Weiterlesen »