Das moderne Internetzeitalter hat längst nicht nur gute Seiten: Die zunehmende Digitalisierung lockt auch immer mehr Cybergangster an, die sich mit Hilfe von Sicherheitslücken oder Malware Zugriff auf Ihre sensiblen Daten verschaffen möchten. Nicht selten verwenden sie dazu Software, die im Netz frei zugänglich ist. Hier verraten wir Ihnen, welche legalen Hacking Tools es gibt und wie Sie Internet-Kriminellen damit sogar einen Schritt voraus sein können.

- Destruktive Hacker missbrauchen legale Software für illegale Zwecke.

- Auch mobile Endgeräte werden immer häufiger zum Ziel von Angreifern aus dem Internet.

- Mit Hilfe von Hacking Tools können Sie Schwachstellen in Ihrem Netzwerk identifizieren und beheben.

Inhalt

1. Fünf Tool Kits für Hacker, die Sie ganz legal im Internet bekommen

Hacking-Software eilt zwar ein schlechter Ruf voraus, das bedeutet allerdings nicht, dass sie zwangläufig immer illegal ist. Die folgenden fünf Utilitys bekommen Sie ganz legal im Internet.

1.1. Aircrack nutzt Sicherheitslücken in Ihrem WLAN aus

Mit Aircrack bekommen Sie gleich mehrere Programme, mit Hilfe derer Sie Schwachstellen in Netzwerken ausloten und sich diese zu Nutze machen können. Hauptprogramm des Tool Kits ist die Entschlüsselungs-Software Aircrack-ng, welche die Sicherheits-Keys von WEP- und WPA2-geschützten WLANs herausfinden kann. Dazu wird für WEP die sogenannte Brut-Force-Methode verwendet, das bedeutet, dass alle möglichen Zahlen- und Buchstabenkombinationen einfach ausprobiert werden.

Zum Knacken eines WEP-Schlüssels benötigt Aircrack-ng nur wenige Sekunden. Für komplexere WPA2-Kennwörtern greift es hingegen auf Wörterbuchattacken zurück, bei denen das Passwort auf Basis einer Passwortliste ermittelt wird. Diese Methode funktioniert allerdings nur, wenn das Passwort aus einer sinnvollen Zeichenfolge besteht.

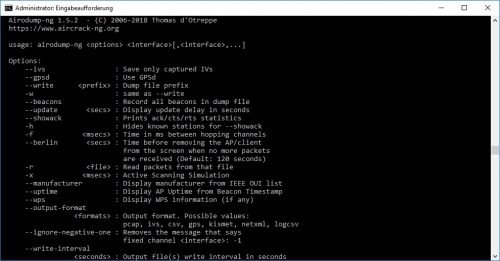

Neben Aircrack-ng enthält das Tool-Paket unter anderem folgende Unterprogramme:

- Airbase-ng gibt sich mit Hilfe von empfangenen SSID-Scans als Access-Point aus.

- Airdecap-ng knackt WEP- und WPA-Daten von Wifis mit Hilfe eines bekannten Schlüssels.

- Aireplay-ng infiltriert Netzwerke mit selbst erstellten Paketen.

- Airodump-ng zeichnet Datenverkehr auf und zeigt Netzwerkinformationen an.

- Airolib-ng verwaltet und speichert Passwortlisten und ESSIDs zur Berechnung von WPA-Keys.

- Airserv-ng autorisiert Netzwerkkarten, die nicht lokal angeschlossen sind, über eine TCP-Verbindung.

- Airtun-ng baut virtuelle Tunnel auf.

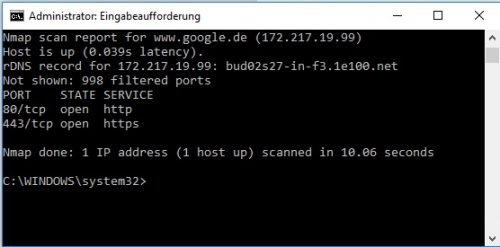

1.2. Mit Nmap betreten Sie die Matrix

Das Netzwerk-Tool Nmap fällt unter die Kategorie der sogenannten Portscanner: Es überwacht alle Ports bis einschließlich 1024 und auch die darüber, wenn diese in der Services-Datei des Programmes hinterlegt sind. Zudem besteht natürlich auch die Option, dedizierte Ports für die Überprüfung anzugeben. Auf Zielsystemen führt nmap allerdings nur dann Scans aus, wenn Sie vom Nutzer selbst gehostet werden oder der Betreiber seine Erlaubnis dafür erteilt hat.

Nmap ist ein rein textbasiertes Tool, das ursprünglich für Linux (GNU) entwickelt wurde. Inzwischen existiert mit Zenmap aber auch eine Programm-Version mit grafischer Oberfläche. Wenn Sie schon Erfahrung mit Eingabezeilen-Tools gesammelt haben, sollte das Handling auf der Konsole aber keine allzu große Herausforderung für Sie darstellen. Einen einfachen Scan starten Sie beispielsweise mit dem Befehl

nmap <IP-Adresse> oder nmap <Web-Adresse>

Am Beispiel Google (www.google.de, 172.217.19.99) sieht das Ergebnis dann wie folgt aus:

Gut zu wissen: Der Vulnerability Scanner Nessus führt die Suche nach offenen Ports ebenfalls mit nmap durch.

Trinity (Carrie-Anne Moss) beim Kraftwerk-Hack mit nmap.

nmap goes Hollywood: Auch in bekannten Filmen wurde nmap schon für "Netzwerkanalysen" eingesetzt:

Seinen bisher größten Auftritt hatte das Programm in „Matrix Reloaded“. Die Hackerin Trinity nutzt im Film eine von der Software entdeckte Schwachstelle, um in das Netzwerk eines Kraftwerks einzudringen. Im Blockbuster „Das Bourne Ultimatum“ taucht hingegen eine ältere Version von Zenmap auf.

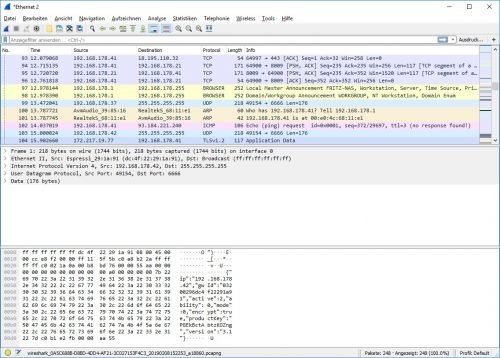

1.3. Wireshark schneidet den Netzwerk-Verkehr mit

Das Open-Source-Tool „Wireshark“ ist ein Netzwerk-Sniffer, mit dem Sie den Traffic auf einer beliebigen Schnittstelle mitschneiden und sich im Anschluss die Resultate über die GUI anzeigen lassen können. Die Software unterstützt 472 unterschiedliche Protokolle, wie zum Beispiel FibreChannel oder IPv6.

Mit Hilfe von Wireshark können Sie Verschlüsselungen testen oder Netzwerk-Problemen auf die Spur kommen. Hacker nutzen die Software aber vor allem, um Passwörter und private Daten aus dem Traffic zu filtern.

Neben der grafischen Version gibt es Wireshark auch noch als textbasiertes Kommandozeilen-Tool TShark, das über denselben Funktionsumfang verfügt und die Mitschnitte im Format tcpdump abspeichert. So können die Ergebnisse bei Bedarf bequem über die GUI analysiert werden.

Übrigens: Wireshark war bis vor einiger Zeit hauptsächlich unter seinem alten Namen „Ethereal“ bekannt. Nach einem Arbeitgeber-Wechsel des Entwicklers, durch den dieser die Rechte am Namen verlor, wurde die Software in Wireshark umbenannt.

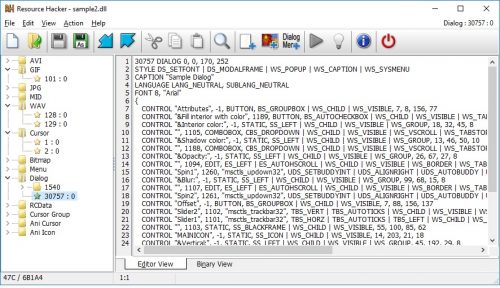

1.4. Resource Hacker manipuliert die Bedienerführung von Windows

Mit Hilfe der Software manipulieren Sie unter anderem

- Shortcuts

- Menüs

- Dialogboxen

- Steuerelemente

- Beschriftungen

und können sogar das Boot-Logo beim Rechner-Start verändern. Ursprünglich als Tool zum Einsehen verborgener Anwendungs-Dateien gedacht, hat sich Resource Hacker mittlerweile auch zu einem beliebten Werkzeug für Cybergangster entwickelt, die auf diese Weise unbemerkt Viren und Trojaner auf Zielsystemen einschleusen.

Resource Hacker enthält einen Ressourcen-Compiler für *rc-Dateien sowie einen Decompiler zum Anzeigen und Bearbeiten von ausführbaren Dateien und Ressourcenbibliotheken. Bei Bedarf können mit dem Tool aber auch komplett neue Ressourcendateien erstellt werden.

Tipp: Resource Hacker ist zwar mit einer grafischen Oberfläche ausgestattet, das Programm bietet zusätzlich aber auch eine Menge Möglichkeiten, um Ressourcen über die Befehlszeile zu bearbeiten.

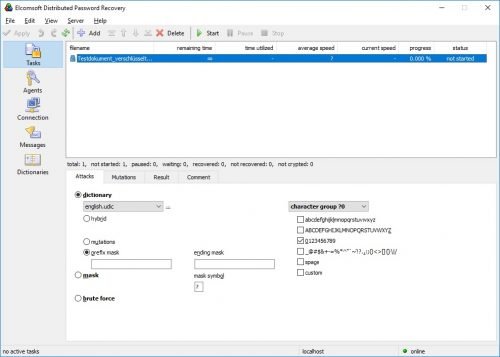

1.5. Distributed Password Recovery knackt nahezu jedes Passwort

„Distributed Password Recovery“ von ElcomSoft ist im Gegensatz zu den vorher genannten Hacking Tools zwar keine Freeware, für einen Preis von 599 Euro (5 Clients) bekommen Sie allerdings ein besonders leistungsstarkes Tool-Kit, mit dem sogar Behörden, Kriminaltechniker und Firmen arbeiten.

Die Software ist in der Lage, die Passwörter von über 300 verschiedenen Dateitypen zu knacken. Neben Office-Dokumente und PDF-Dateien können unter anderem auch die Passwörter von persönlichen Sicherheitszertifikaten, Mailboxen und Windows- oder Linux-Logins ermittelt werden.

Dafür wird entweder die Brut-Force-Methode verwendet oder die Ermittelung der Schlüssel-Phrasen erfolgt anhand definierter Wortlisten. Durch die patentierte Hardwarebeschleunigungstechnologie und eine lineare Skalierbarkeit auf bis 10.000 Computern arbeitet Distributed Password Recovery bis zu 250 Mal schneller als vergleichbare Entschlüsselungs-Programme. Unterstützt werden alle GPUs der Nvidia GeForce-Serien, die Modelle von AMD und die integrierten Grafikprozessor-Kerne von Intel-CPUs.

Hinweis: Mit „Distributed Password Recovery“ können auch die Master-Keys von Passwortmanagern wie KeePass, G Data oder 1Password geknackt werden.

2. Fazit: Legale Hacking Tools sind ein zweischneidiges Schwert

Durch den Einsatz von Hacker-Software können Sicherheitsexperten und Administratoren Informationssysteme auf Sicherheitslücken überprüfen und diese gezielt schließen, um so Angreifern zuvor zu kommen.

Die Verfügbarkeit derartiger Programme birgt aber auch eine Menge Gefahren, denn die sich dadurch eröffnenden Möglichkeiten verleiten oft auch zu einer missbräuchlichen Verwendung. Strafrechtlich befinden Sie sich durch die Nutzung von legalen Hacking Tools in einer Grauzone. Sabotieren Sie damit allerdings fremde Computer oder Daten, liegt nach aktuell geltendem Recht ein Straftatbestand vor.

Auch die Anbieter von Hacking Tools dürfen sich nicht in Sicherheit wiegen: In bestimmten Fällen können Sie sich durch den Vertrieb oder die Bereitstellung der Software nämlich der Beihilfe strafbar machen.

Grundsätzlich gilt: Wenn Sie eines der oben genannten Programme testen möchten, sollten Sie das ausschließlich auf Ihrem heimischen Computer tun und dabei möglichst keine Abfragen über das Netzwerk oder Internet starten.

Ø 4,18

Ø 4,18

uwukind24

ich finde es super

Jari Krenz

Cool

Nils

Wo kann man das runterladen?

PlayGame

wo kann man sich das herunterladen?

ig

cool!