In der heutigen digitalen Welt sind Datensicherheit und Datenschutz durch einen TPM Chip von größter Bedeutung. Als Verbraucher und Unternehmen müssen wir uns immer mehr gegen Cyberbedrohungen schützen, die ständig komplexer und sophistizierter werden. Eine Möglichkeit, die Sicherheit von Daten und Geräten zu erhöhen, ist durch den Einsatz eines Trusted Platform Module (TPM).

In diesem Ratgeber wirst Du erfahren, welche Möglichkeiten Du hast, um Deine Daten und Geräte zu schützen.

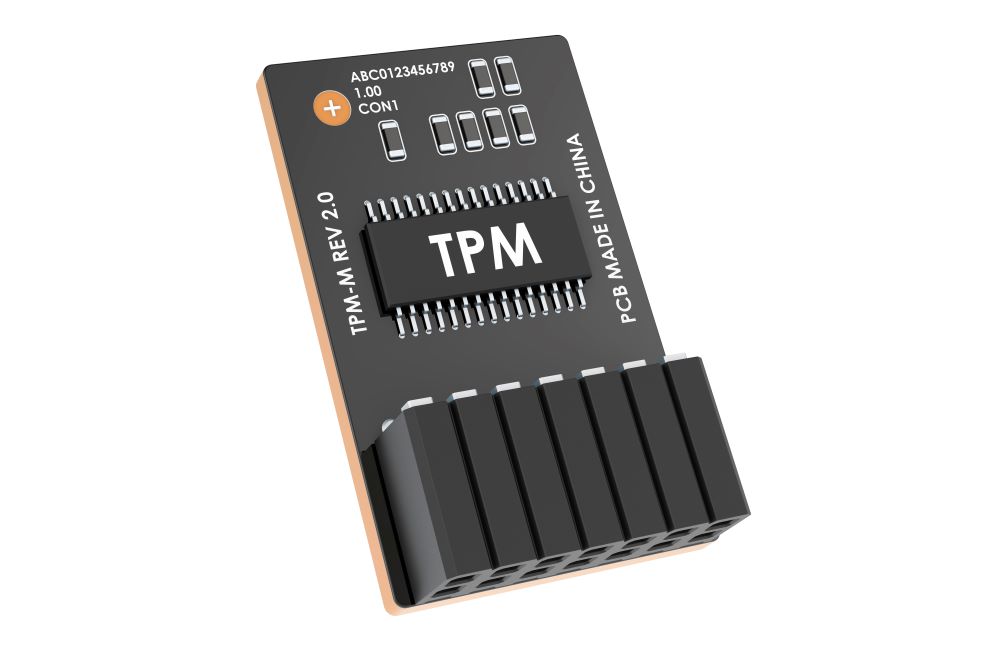

TPM ist ein Mikrocontroller, der auf der Hauptplatine von Geräten integriert ist. Es wurde entwickelt, um die Sicherheit von Daten und Geräten zu erhöhen, indem es sichere Verfahren für

Verschlüsselung, Authentifizierung und Schutz vor Malware bereitstellt.

TPM bei Windows 10 ist eine Technologie, die auf dem Trusted Platform Module (TPM) basiert und zur Verwaltung von Kryptografie-Schlüsseln und -Zertifikaten in Windows-Systemen verwendet wird. Es ermöglicht eine sichere Verschlüsselung von Daten und die Überprüfung der Integrität des Systems beim Booten, um die Sicherheit von Daten und Geräten zu erhöhen.

Ein TPM-Modul schützt Daten und Geräte durch Bereitstellung sicherer Verfahren für Verschlüsselung, Authentifizierung und Schutz vor Malware. Es sorgt für eine erhöhte Sicherheit bei der Verarbeitung und Übertragung von sensiblen Informationen.

Inhalt

Definition von TPM

TPM steht für Trusted Platform Module und ist ein Sicherheits-Chip, der auf der Hauptplatine von Computern und anderen Geräten integriert ist. Es wurde entwickelt, um die Sicherheit von Daten und Geräten zu erhöhen, indem es sichere Verfahren für Verschlüsselung, Authentifizierung und Schutz vor Malware auf mobilen Geräten und am PC bereitstellt.

TPM verwaltet Kryptografie-Schlüssel und -Zertifikate und ermöglicht es, Daten und Geräte vor unerwünschtem Zugriff und Manipulationen zu schützen. Es unterstützt auch den Schutz von Passwörtern, Daten und anderen sensiblen Informationen bei der Übertragung und Verarbeitung.

Tipp :

TPM 2.0 (Trusted Platform Module) ist die neueste Version des TPM-Standards und eine verbesserte Version des TPM 1.2. Es bietet erweiterte Funktionalität und verbesserte Sicherheit für die Verwaltung von Kryptografie-Schlüsseln und den Schutz von Daten und Systemen. TPM 2.0 ist flexibler und kompatibler mit modernen Computersystemen und ist in der Lage, eine Vielzahl von Anwendungen und Sicherheitslösungen zu unterstützen. Es ist ein wichtiger Baustein für die sichere Verwaltung von Daten und Geräten in einer vernetzten Welt.

Warum TPM wichtig ist

Ein TPM-Modul ist ein wichtiger Bestandteil moderner Sicherheitstechnologien und wird in einer Vielzahl von Geräten eingesetzt, einschließlich Laptops, Desktops, Servern, Mobilgeräten und anderen Geräten, die mit vertraulichen Daten arbeiten. Es arbeitet eng mit dem Betriebssystem des Geräts zusammen und unterstützt Funktionen wie die Verschlüsselung von Festplatten, die Überprüfung der Integrität des Systems beim Booten und die Überprüfung der Authentizität von Anwendungen und Geräten.

Ein TPM Device kann auch zur Überwachung von Prozessen auf dem Gerät verwendet werden, um sicherzustellen, dass nur autorisierte Prozesse ausgeführt werden und dass keine unerwünschten Änderungen an den Systemeinstellungen vorgenommen werden. Außerdem kann es auch für die Überwachung von Netzwerkverbindungen und für die Überprüfung der Integrität von Online-Transaktionen verwendet werden.

In der Tat ist das TPM ein zentraler Bestandteil des modernen Computersicherheitsansatzes und bietet Unternehmen und Verbrauchern eine zusätzliche Schutzschicht für ihre Daten und Geräte. Es ist wichtig zu beachten, dass ein TPM Device nicht die einzige Schutzmaßnahme sein sollte und dass es immer noch wichtig ist, gute Sicherheitspraktiken anzuwenden, wie das Verwenden von starken Passwörtern und das Installieren von Antivirus-Software.

Einsatzgebiete von TPM

TPM (Trusted Platform Module) kann in verschiedenen Branchen und Anwendungsbereichen eingesetzt werden, um die Sicherheit und Integrität von Daten und Prozessen zu gewährleisten. Hier sind einige der wichtigsten Einsatzgebiete am PC und auf mobilen Geräten von TPM:

Regierung und Militär: TPM kann in Regierungs- und Militäranwendungen eingesetzt werden, um sichere und geschützte Datenkommunikation und Datenspeicherung zu gewährleisten.

Finanzen: TPM kann in der Finanzbranche verwendet werden, um die Integrität und Sicherheit von Finanztransaktionen und sensiblen Finanzdaten auf mobilen Geräten und am PC zu gewährleisten.

Gesundheit: TPM kann in der Gesundheitsbranche verwendet werden, um sichere Datenspeicherung und -kommunikation von sensiblen Gesundheitsdaten zu gewährleisten.

Unternehmen: TPM kann in Unternehmen verwendet werden, um die Integrität und Sicherheit von Geschäftsdaten und -prozessen zu gewährleisten.

Heim- und Kleinunternehmen: TPM kann auch in Heim- und Kleinunternehmensumgebungen eingesetzt werden, um sichere Datenspeicherung und -kommunikation auf mobilen Geräten und am PC zu gewährleisten.

Automobil: TPM kann in Fahrzeugen eingesetzt werden, um sichere und geschützte Datenkommunikation und Datenspeicherung zu gewährleisten.

Internet der Dinge: TPM kann in Internet-of-Things-Geräten eingesetzt werden, um die Integrität und Sicherheit von Daten und Prozessen in vernetzten Geräten zu gewährleisten.

Hinweis:

IoT (Internet of Things) bezieht sich auf ein Netzwerk von vernetzten Geräten, Maschinen und Sensoren, die über das Internet miteinander kommunizieren und Daten sammeln und teilen können. Diese Geräte können alltägliche Geräte wie Thermostate, Kühlschränke, Sicherheitskameras und sogar Autos umfassen. Mit IoT können Benutzer Daten sammeln und analysieren, um ihre Umgebung und ihre Geräte effizienter und intelligent zu steuern. IoT hat das Potenzial, eine Vielzahl von Branchen und Anwendungsbereichen zu revolutionieren, einschließlich Gesundheit, Energie, Verkehr und Produktion.

Dies sind nur einige der Einsatzgebiete von TPM, und das Modul kann in vielen weiteren Anwendungsbereichen eingesetzt werden, um die Integrität und Sicherheit von Daten und Prozessen zu gewährleisten.

Technische Funktionsweise

TPM (Trusted Platform Module) arbeitet auf der Ebene der Hardware und Software eines Geräts und verwendet Kryptografie, um die Integrität und Sicherheit von Daten und Prozessen zu gewährleisten. Hier ist eine kurze Übersicht über die technische Funktionsweise von TPM:

- Schlüsselmanagement: TPM verwaltet Kryptografieschlüssel und -Zertifikate und stellt sichere Verfahren bereit, um sicherzustellen, dass nur autorisierte Benutzer und Prozesse auf die Daten zugreifen können.

- Integritätsüberwachung: TPM überwacht die Integrität des Betriebssystems und von Anwendungen, indem es beim Booten des Geräts Überprüfungen durchführt und Änderungen an den Systemeinstellungen überwacht.

- Verschlüsselung: TPM unterstützt die Verschlüsselung von Festplatten und anderen Datenspeichern und stellt sichere Verfahren bereit, um Daten vor unerwünschtem Zugriff und Manipulationen zu schützen.

- Authentifizierung: TPM verwendet Kryptografie, um sicherzustellen, dass nur autorisierte Geräte und Anwendungen auf das System zugreifen können und dass nur autorisierte Benutzer auf Daten und Prozesse zugreifen können.

- Malware-Schutz: TPM Device überwacht den Start von Anwendungen und verhindert, dass Malware das System am PC und auf mobilen Geräten manipuliert oder Daten stiehlt.

Diese Funktionen arbeiten zusammen, um ein sicheres und integres Computersystem zu gewährleisten und schützen sowohl die Daten auf dem Gerät als auch die Integrität des Geräts selbst.

Vorteile von TPM

TPM bietet einige interessante Vorteile. Einer der wichtigsten Vorteile von TPM ist die erhöhte Sicherheit. TPM stellt eine sichere Umgebung bereit, in der vertrauliche Daten und Schlüssel gespeichert werden können. Dies verhindert, dass Daten von Hackerangriffen gestohlen oder beschädigt werden.

Auch besonders vorteilhaft ist die Integrität. TPM überwacht den Zustand des Computersystems und stellt sicher, dass keine unautorisierten Änderungen vorgenommen werden. Dies schützt das System vor Schadsoftware, die versucht, Systemeinstellungen zu ändern oder Daten zu stehlen.

TPM ermöglicht es, sichere Systeme ohne manuelle Konfiguration oder komplexe Verfahren einzurichten. Es automatisiert viele der Schritte, die sonst manuell durchgeführt werden müssten, und erleichtert so die Verwaltung. Diese einfache Verwaltung und Einrichtung ist definitiv ein großer Vorteil.

TPM ermöglicht es außerdem, sichere Daten auf mobilen Geräten zu speichern und zu übertragen, was bei der Arbeit unterwegs oder auf Reisen sehr hilfreich sein kann.

Insgesamt bietet die Aktivierung von TPM eine Reihe von Vorteilen, die es zu einem wichtigen Bestandteil sicherer Computersysteme machen. Wenn Du auf der Suche nach einer Möglichkeit bist, Deine Daten und Systeme zu schützen, solltest Du TPM in Betracht ziehen.

Nachteile von einem TPM Device

Während TPM viele Vorteile bietet, gibt es auch einige Nachteile, die berücksichtigt werden sollten. Hier sind einige der wichtigsten Nachteile von TPM:

- Kosten: Einer der größten Nachteile von TPM ist, dass es zusätzliche Kosten verursachen kann. TPM-Module müssen gekauft und installiert werden, und es kann zusätzliche Kosten für die Integration und Verwaltung von TPM-Systemen geben.

- Komplexität: Ein weiterer Nachteil von TPM ist die erhöhte Komplexität. TPM kann schwierig zu verstehen und zu implementieren sein, insbesondere für Anwender ohne tiefere technische Kenntnisse.

- Eingeschränkte Kompatibilität: TPM ist nicht mit allen Computersystemen und Geräten kompatibel, was bedeutet, dass es möglicherweise nicht auf allen Geräten verwendet werden kann.

- Überwachungsbedenken: Einige Menschen haben Bedenken hinsichtlich der Überwachung und Überwachung von TPM-Systemen. Da TPM überwacht, was auf einem Computer geschieht, besteht die Sorge, dass Daten an Regierungsbehörden oder andere Dritte weitergegeben werden könnten.

Obwohl es einige Nachteile gibt, bietet TPM immer noch viele Vorteile für die Sicherheit von Computersystemen. Wenn Du überlegst, TPM zu aktivieren, solltest Du sorgfältig die Vor- und Nachteile abwägen, um die beste Entscheidung für Deine Bedürfnisse zu treffen.

Empfehlungen für den Einsatz von TPM

TPM (Trusted Platform Module) ist ein kleines Chip-Modul, das in einem Computer eingebettet ist und zur Verbesserung der Computersicherheit beiträgt. Es ermöglicht eine höhere Sicherheit für vertrauliche Daten, da es eine sichere Plattform für den Schutz von Kryptografieschlüsseln bietet.

TPM aktivieren hat einige Vorteile, einschließlich verbesserter Sicherheit für vertrauliche Daten, besserem Schutz gegen Hackerangriffe und einfacherer Verwaltung von Kryptografieschlüsseln. Es gibt jedoch auch einige Nachteile, einschließlich höherer Kosten, erhöhter Komplexität und eingeschränkter Kompatibilität.

Wenn Du überlegst, TPM zu aktivieren, solltest Du sorgfältig die Vor- und Nachteile abwägen und Dich an einen Fachmann wenden, wenn Du Unterstützung benötigst. Es ist wichtig zu berücksichtigen, dass TPM nur ein Teil einer umfassenden Sicherheitsstrategie ist und dass weitere Maßnahmen zur Verbesserung der Computersicherheit erforderlich sein können.

FAQ - TPM Device

Um zu überprüfen, ob Dein Computer ein TPM-Modul hat, gehe auf das Control Panel und suche nach "System" oder "Systemsteuerung". Wähle "System und Sicherheit" und dann "System". Überprüfe die Systeminformationen auf eine Erwähnung von "TPM". Wenn es nicht erwähnt wird, hast Du kein TPM-Modul.

Um zu überprüfen, ob Dein Computer einen TPM-Chip hat, gehst Du auf das Control Panel und suchst nach "System" oder "Systemsteuerung". Wähle "System und Sicherheit" und dann "System". Überprüfe die Systeminformationen auf eine Erwähnung von "TPM". Wenn es erwähnt wird, hast Du einen TPM-Chip. Ansonsten hast Du keinen.

Wenn Du das TPM-Modul auf Deinem Computer löschst, kann es zu Problemen mit der Verschlüsselung von Daten und dem Schutz von Systemen kommen. Es kann auch zu Problemen bei der Verwendung von Funktionen führen, die auf TPM-Unterstützung angewiesen sind.

Ø 3,73

Ø 3,73