Seit Windows 2000 besitzt das Betriebssystem eine Dateiverschlüsselung für NTFS-Datenträger: das Encrypted File System, kurz EFS. Das Feature bleibt weitestgehend ungenutzt. Und falls es doch verwendet wird, ist der Frust groß, wenn man nach einer Neuinstallation nicht mehr an seine verschlüsselten Daten kommt. Der Artikel gewährt einen Überblick rund um EFS und den Umgang mit dem Feature.

EFS für wen und was?

Mit Windows 2000 führte Microsoft für NTFS-Datenträger ein neues Feature ein, welches Microsoft als Encrypted File System - kurz EFS - bezeichnet. Mit diesem werden Dateien auf Wunsch verschlüsselt und können nur vom Besitzer sowie weiteren berechtigten Benutzern gelesen werden.

Der Name EFS ist aber etwas irreführend. Es handelt sich hierbei nicht um ein eigenes Dateisystem, sondern lediglich um einen Aufsatz für das NTFS-Dateisystem. Auf FAT-Datenträgern funktioniert EFS daher nicht.

EFS kann einzelne Dateien oder ganze Ordner verschlüsseln. Dabei werden nur die Inhalte der Dateien verschlüsselt. Die Dateien selbst sind noch vorhanden und im System wie jede andere Datei sichtbar und nicht versteckt. Wenn daher der Dateiname bereits als sensible Information eingestuft werden soll, muss die Datei mit anderen Mitteln versteckt oder umbenannt werden.

EFS arbeitet für den Benutzer im Hintergrund und ohne sein Zutun. Legt man für eine Datei oder einen Ordner die Verschlüsselung fest und greift anschließend auf verschlüsselte Dateien zu, werden diese ohne weitere Eingriffe des Benutzers entschlüsselt geöffnet und beim Speichern wieder verschlüsselt. Speichert man eine neue Datei in einem Ordner ab, der als verschlüsselt festgelegt ist, wird die neue Datei automatisch verschlüsselt.

Einige Leser werden sich sicherlich fragen, was in diesem Fall die Verschlüsselung bringen soll, wenn die Datei ohne Eingriff des Nutzers automatisch entschlüsselt wird. Die Lösung ist sehr einfach: Nur das Benutzerkonto des Besitzers ist in der Lage, die Datei zu entschlüsseln.

Hierzu verwendet das EFS die asymmetrische Verschlüsselung, wie man es von PGP bereits kennt. Mit dem öffentlichen Schlüssel des Benutzers wird die Datei verschlüsselt. Mit dem privaten Schlüssel lässt sich die Datei wieder entschlüsseln. Beide Schlüssel legt das Betriebssystem in einem Zertifikat für den Benutzer individuell an.

Greift ein Benutzer ohne den passenden privaten Schlüssel auf die Datei zu, was ihm die Sicherheitseinstellungen des NTFS Volume möglicherweise sogar erlauben, kann er die Datei dennoch nicht entschlüsseln. Der Benutzer bzw. dessen Applikation sieht nur ein Datenchaos.

Die Schlüsselstärke beträgt 128-Bit. Seit Windows XP SP1 verwendet EFS den Advanced Encryption Standard (AES) als Algorithmus und löst das mit Windows 2000 und XP (ohne SP) eingeführte DESX-Verfahren ab.

EFS für wen ?

EFS eignet sich nur für Dateien, welche auf NTFS-Datenträgern liegen. Windows XP Home bietet kein EFS. Hier ist man auf Tools Dritter angewiesen.

Wird ein System von mehreren Nutzern verwendet, kann man sensible Dateien daher auf Benutzerebene verschlüsseln. Selbst wenn alle Benutzer auf die Datei Zugriff hätten, können sie den Inhalt wegen fehlender Schlüssel nicht entziffern.

Notebookbesitzer können den gesamten Inhalt ihrer Daten verschlüsseln. Diebe haben so keine Möglichkeit an die Daten zu gelangen, da das Passwort für den Benutzer fehlt. Selbst wenn der Dieb versuchen würde, über ein Fremdtool dem Administrator ein neues Passwort zu vergeben und so die Passwörter der restlichen Benutzer auf einen neuen Wert zu setzen, hebt dies die Verschlüsselung nicht auf (siehe Punkt Schlüsselsicherung).

Mountet man einen NTFS-Datenträger mit anderen Systemen oder Tools, welche die Sicherheitseinstellungen von NTFS umgehen, kann man die verschlüsselten Dateien dennoch nicht einsehen oder editieren, da die passenden Schlüssel fehlen.

Selbst ein Administrator kann grundsätzlich mit den Daten nichts anfangen.

Was EFS nicht kann

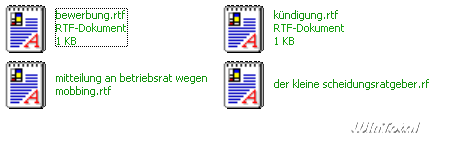

- EFS verschlüsselt nur den Inhalt der Dateien. Allerdings kann bereits der Name einer Datei etwas über den Inhalt aussagen. Wer auch diesen verbergen möchte, muss sich mit anderen Tools helfen, welche wir in einem Folgeartikel vorstellen. Die Dateien im Bild sind alle verschlüsselt (grüne Dateinamen). Alleine der Name könnte aber bereits das Interesse und die Phantasie der übrigen Mitarbeiter beflügeln.

Verschlüsselte Dateien - EFS verschlüsselt nicht temporäre Dateien, welche Anwendungsprogramme möglicherweise an anderer Stelle anlegen. Diese Ordner müssen Sie ergänzend verschlüsseln, um größtmögliche Sicherheit zu erreichen.

- EFS funktioniert nicht auf FAT-Datenträgern, wie z.B. USB-Sticks und andere mobile Speichermedien. Auch in diesem Fall ist man mit anderen Tools besser bedient.

- EFS von Windows 2000 gilt auf Grund eines Designfehlers in Fachkreisen als unsicher. Es existieren im Internet Programme, mit welchen man EFS-Schlüssel aus einem Windows 2000-System extrahieren kann und damit Zugriff auf die verschlüsselten Dateien hat.

- EFS eignet sich nicht, um Dateien verschlüsselt zwischen Benutzern auszutauschen. Man kann zwar grundsätzlich auch andere Systembenutzer mit dem eigenen Zertifikat ermächtigen, auf die Dateien zuzugreifen, das Ganze ist aber sehr umständlich. Zudem würde der Empfänger mit dem Zertifikat alle Dateien des Benutzers lesen können. Zum einfachen Austausch von verschlüsselten Dateien gibt es bessere Lösungen, welche z.B. eine symmetrische Verschlüsselung nutzen (gleiches Passwort für das Chiffrieren und Dechiffrieren).

In dem Folgeartikel Dateiverschlüsselung – Möglichkeiten und Programme stellen wir Programme und Möglichkeiten vor, um die Einschränkungen von EFS zu umgehen.

EFS kostet Performance

An dieser Stelle möchten wir noch darauf hinweisen, dass die Nutzung von EFS insgesamt Performance kostet. Je nach Ausstattung des Rechners, kann die Schreib- und Leseleistung des System bei verschlüsselten Dateien um bis zu 50 % einbrechen. Solange nur Office-Dateien etc. bearbeitet werden, fällt das ent- und verschlüsseln kaum auf. Bei größeren Dateien, wie sie beispielsweise in der Videobearbeitung anfallen, wirkt sich EFS allerdings sehr hinderlich aus. Im Idealfall sollte man daher nur die Dateien verschlüsseln, welche wirklich den erhöhten Schutz brauchen.

EFS in der Praxis

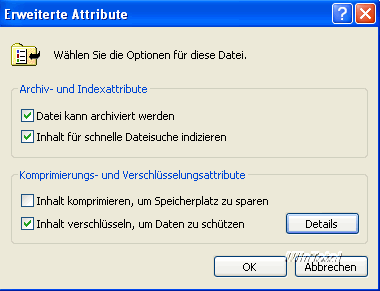

Die Handhabung des EFS-Features ist sehr simpel. Sie können über das Kontextmenü -> Eigenschaften -> Erweitert den Dialog "Erweiterte Attribute" anzeigen lassen.

|

| Dialog zur Verschlüsselung |

Hier können Sie die Verschlüsselung für das Objekt aktivieren.

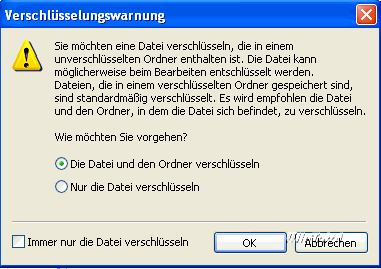

Wählt man eine Datei in einem nicht verschlüsselten Ordner und aktiviert hier die Verschlüsselung, gibt das System eine Warnmeldung aus und bietet die Option, den Ordner und die Datei zu verschlüsseln.

|

| Dialog zur Verschlüsselung für Ordner |

Dateien, welche in einem verschlüsselten Ordner neu angelegt oder dort hineinkopiert werden, verschlüsselt das System dann automatisch. Möchten Sie die Dateien wieder entschlüsseln, muss man nur das Häkchen in den erweiterten Attributen abschalten.

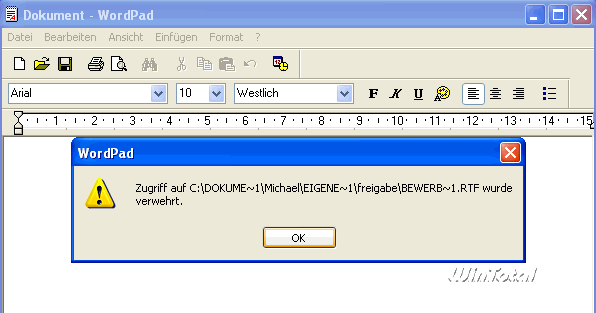

Greift ein Benutzer auf eine verschlüsselte Datei zu, für die er zwar die notwendigen Rechte, nicht aber die passende Schlüsseldatei hat, erhält er nur eine Fehlermeldung:

|

| Verschlüsselte Datei von fremden Benutzern nicht lesbar |

Man kann auch über die Kommandozeile Dateien ver- und entschlüsseln. Dies eignet sich möglicherweise für Batchbefehle etc.

cipher /e /s:"C:\Dokumente und Einstellungen\Michael\Dokumente\geheim"

verschlüsselt beispielsweise alle Dateien im Ordner "geheim" Der Befehl zum Entschlüsseln lautet cipher /d. Die komplette Befehlsreferenz lässt sich über cipher /? anzeigen.

Farbe für EFS

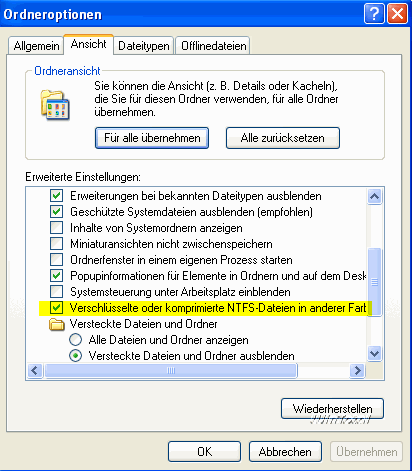

Damit verschlüsselte Dateien als solche zu erkennen sind, sollte man im Explorer unter Extras -> Ordneroptionen -> Ansicht die entsprechende Option aktivieren:

|

| Verschlüsselte Dateien kenntlich machen |

Der Standardfarbwert "grün" kann über die Registry unter HKEY_CURRENT_USER\Software\Microsoft\WindowsCurrent\Version\Explorer durch einen neuen Binärwert mit dem Namen AltEncryptionColor geändert werden. Als Wert geben Sie die Wunschfarbe direkt als hexadezimal an, die vierte Stelle muss immer auf 00 stehen.

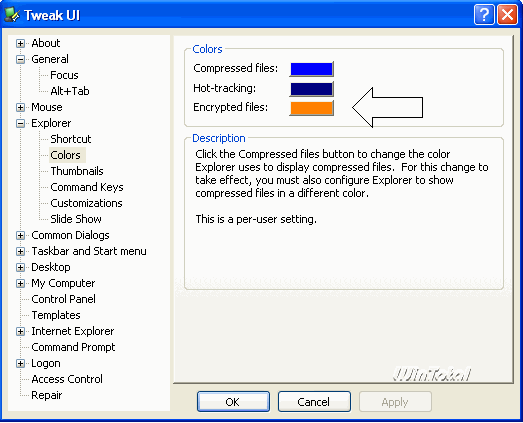

Einfach lässt sich die Farbe über TweakUi anpassen.

|

| Farbe über TweakUI anpassen |

EFS im Kontextmenü

Sie können mit einem Eingriff in die Registry auch Einträge für das Ver- und Entschlüsseln von Dateien und Ordnern im Kontextmenü anzeigen lassen.

Navigieren Sie hierzu mit Regedit in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsCurrent\Version\Explorer\Advanced (Unterpfade ggf. erstellen) und legen Sie hier einen neuen DWORD-Eintrag mit dem Namen EncryptionContextMenu und dem Wert 1 an. Nach einem Reboot finden Sie Ver- und Entschlüsseln im Kontextmenü. Der Tipp ist auch im WinTotal-Tipparchiv vorhanden.

Schlüsselsicherung

Schlüssel sofort sichern

Sobald Sie das EFS-Feature nutzen, sichern Sie bitte sofort Ihren Schlüssel (Zertifikat) auf einen sicheren Datenträger.

Sollte das System beschädigt sein und nicht mehr starten, kommen Sie möglicherweise nicht mehr an Ihre Daten. Selbst wenn Sie Windows neu aufsetzen und einen gleichen Benutzer (Name und Passwort) erstellen, passen dennoch die Zertifikate nicht zur Entschlüsselung.

Ändert der Administrator das Passwort des Benutzers, kann man ebenfalls nicht mehr auf die verschlüsselten Dateien zugreifen. Ändert der Benutzer dagegen selbst sein Passwort, besteht keine Gefahr. Das System entschlüsselt mit dem alten Passwort und speichert die Dateien anschließend mit dem neuen Passwort ab.

Wenn Sie eine Image-Software wie Acronis True Image benutzen, bedenken Sie bitte, dass die EFS-Schlüssel nur dann im Image enthalten sind, wenn das Feature für den Benutzer bereits in Benutzung war. Zur Sicherheit sollte man die Schlüssel daher eigenständig sichern.

Schlüssel sichern im Detail

Damit Sie auch für den Fall, dass der Account oder das System beschädigt ist und neu aufgesetzt werden muss, noch an Ihre Daten kommen, sollten Sie die Schlüssel sichern.

Beachten Sie hierzu auch unseren Tipp: Exportieren und Importieren von EFS-Schlüsseln

Die Sicherung des Schlüssels kann man auf 2 Wegen erledigen.

a.) Variante über den Internet Explorer

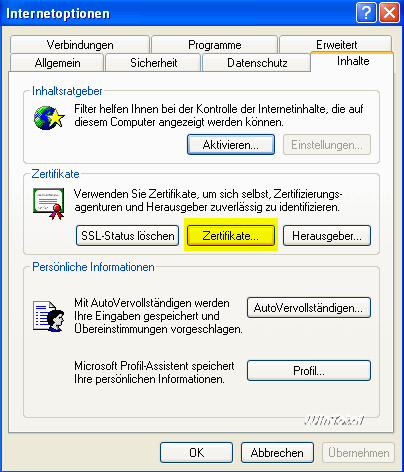

Im Internet Explorer wechselt man in die Internetoptionen und hier auf die Registerkarte Inhalte und auf den Button Zertifikate.

|

| Button Zertifikate im Internet Explorer |

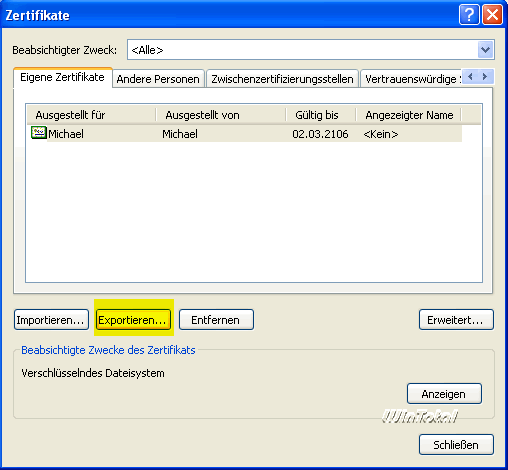

In dem folgenden Dialog werden die eigenen Zertifikate aufgelistet.

|

| Exportieren der Zertifikate |

Über den Button Exportieren startet man den Zertifikatsexport-Assistenten:

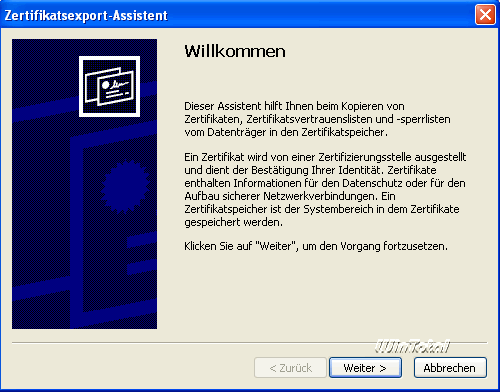

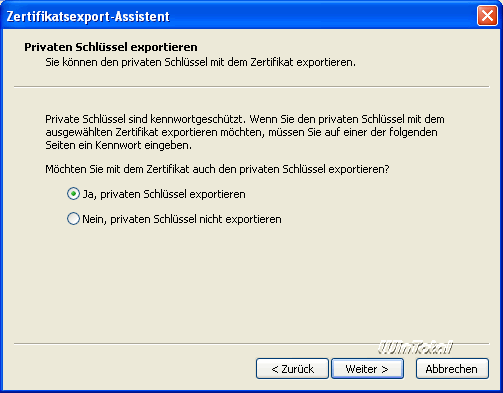

|

| Zertifikatsexport-Assistent |

Hier wählt man privaten Schlüssel exportieren und vergibt anschließend ein Exportpasswort sowie den Speicherpfad des Zertifikats. Ohne den privaten Schlüssel können Sie die Dateien nicht mehr entschlüsseln.

|

| Privaten Schlüssel exportieren! |

Der Assistent speichert dann die Schlüsseldatei PFX am vorgegebenen Ort ab.

Bewahren Sie diese Datei an einer sicheren Stelle auf und löschen Sie die Datei dann vom System.

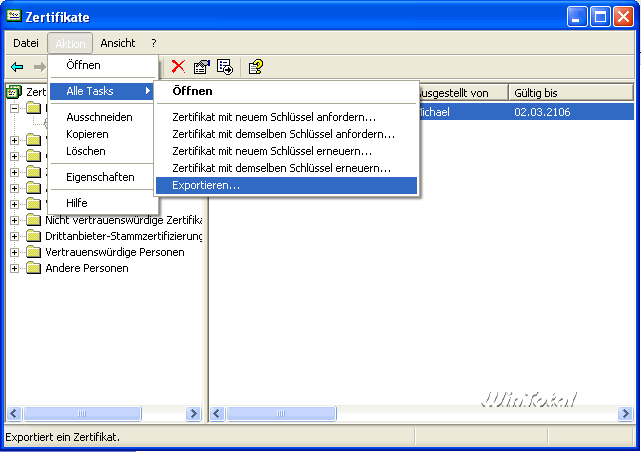

b.) Variante über die Microsoft Management Konsole

Statt den Internet Explorer können Sie auch die Microsoft Management Konsole nutzen, um den Zertifikatsexport-Assistenten zu starten. Geben Sie hierzu unter Start -> Ausführen: certmgr.msc ein.

Das Zertifikat finden Sie unter Eigene Zertifikate. Über Aktion -> Alle Tasks können Sie den Zertifikatsexport-Assistenten starten. Für den Rest gilt das oben Gesagte.

|

| certmgr.msc |

Schlüssel wieder einspielen

Mit dem gesicherten Schlüssel in der PFX-Datei sind Sie in der Lage, auf von Ihnen verschlüsselte Dateien auch dann zuzugreifen, wenn Sie das System neu installieren oder den Benutzernamen wechseln.

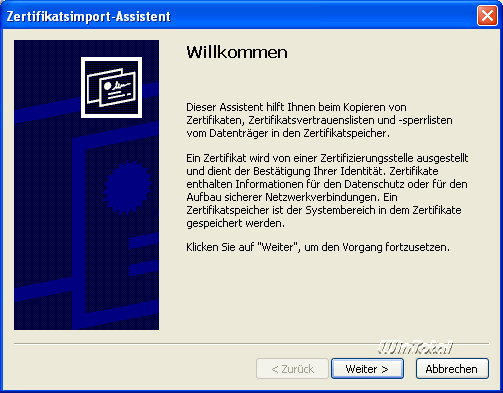

Im folgenden Beispiel nennen wir uns nun "Erich" und möchten auf unsere Dateien zugreifen, die unter "Michael" verschlüsselt wurden.

Hierzu braucht "Erich" nur die PFX-Datei und das Exportkennwort, welches beim Doppelklick auf die Datei abgefragt wird. Dies setzt den Zertifikatsimport-Assistenten in Gang.

|

| Import von Zertifikaten |

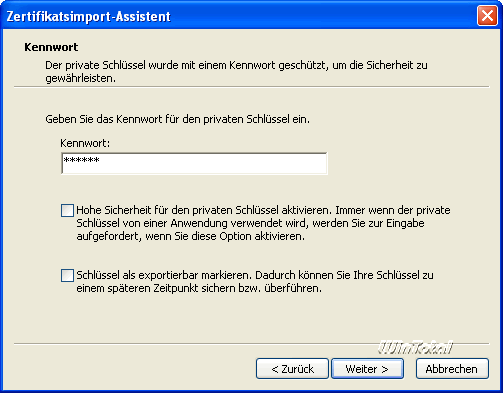

Im folgenden Dialog müssen Sie das Exportkennwort eingeben. Die weiteren Optionen sind selbsterklärend.

|

| Eingabe des Exportpasswortes |

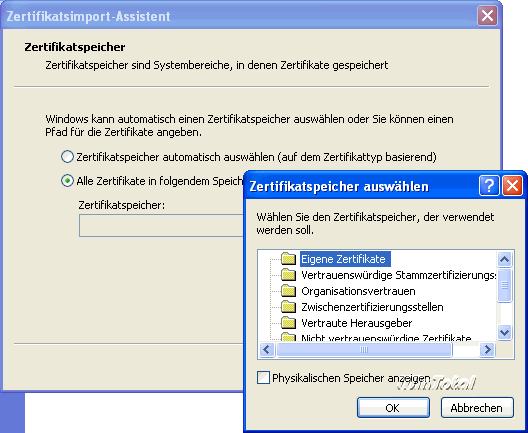

Als Zertifikatsziel wählen Sie Eigene Zertifikate aus.

|

| Eigene Zertifikate als Ziel |

Sobald das Zertifikat fertig importiert ist, hat man Zugriff auf die verschlüsselten Dateien des Benutzers, von dem das Zertifikat stammt. Handelt es sich beim "Importeur" um den neuen Account, entschlüsselt man am besten erst alle Dateien und aktiviert anschließend wieder die Verschlüsselung. So wird das Hauptzertifikat des Benutzers genutzt.

Beachten Sie bitte, dass jeder Benutzer, dem Sie Ihren privaten Schlüssel überlassen, automatisch auch damit Ihre verschlüsselten Dateien einsehen kann.

Generalzugriff für den Administrator - der Recovery Agent

Ergänzend zur Schlüsselsicherung für jeden Benutzer kann man auch einen Datenwiederherstellungs-Agenten (Recovery Agent) einrichten. Hierbei handelt es sich um einen speziell ermächtigten Account, welcher im Notfall die verschlüsselten Dateien der Benutzer wieder entschlüsseln kann. Dies geht aber auch nur dann, solange das Windows selbst noch lauffähig ist. Eine Zertifikatsicherung ersetzt der Wiederherstellungsagent daher nicht.

Bei Windows 2000 ist der Administrator automatisch Recovery Agent. Bei Windows XP ff. muss dieser erst manuell angelegt werden.

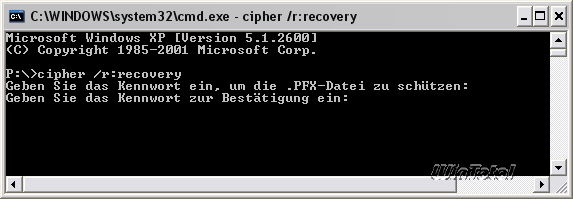

Am einfachsten kann man dies über den Befehl cipher /r dateiname erledigen. "dateiname" ist dabei der Name vor dem Suffix der beiden Dateien, welche chiper automatisch anlegt.

|

| cipher /r:dateiname |

Nach Vergabe der Kennwörter speichert cipher eine PFX (private Schlüsseldatei) und eine CER-Datei (öffentliche Zertifikatsdatei). Sichern Sie beide Dateien an einen sicheren Ort.

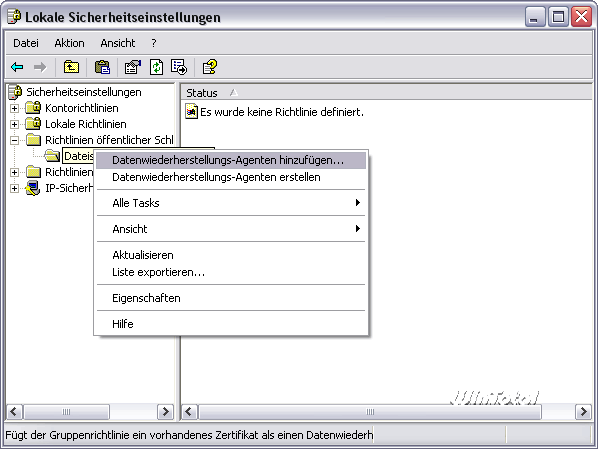

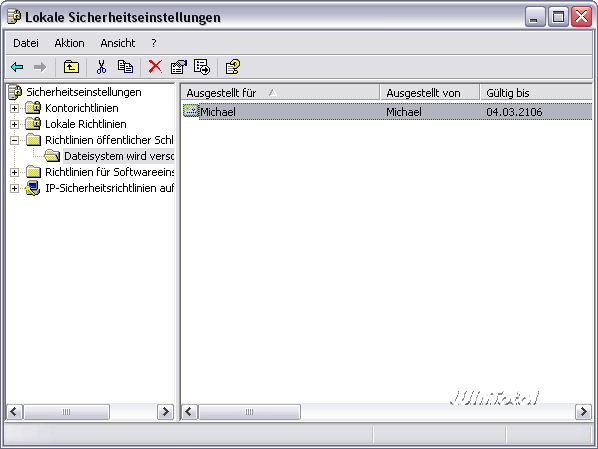

Um nun einen Account als Datenwiederherstellungs-Agenten festzulegen, melden Sie sich mit dem betreffenden Account an. Starten Sie dann über secpol.msc die Verwaltung die lokalen Sicherheitsrichtlinien.

|

| Datenwiederherstellungs-Agent |

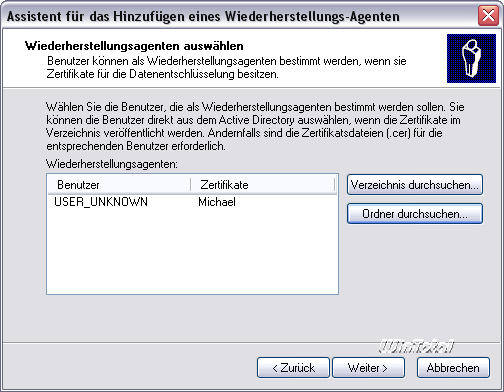

Unter "Richtlinien öffentlicher Schlüssel" -> "Dateisystem wird verschlüsselt" starten Sie über das Kontextmenü den Dialog zum Hinzufügen des Datenwiederherstellungs-Agenten.

|

| Datenwiederherstellungs-Agent |

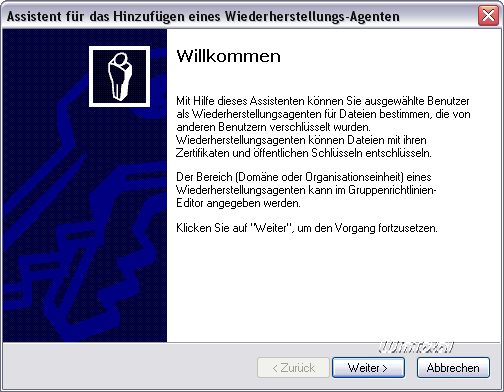

Wählen Sie nun die CER-Datei, welche zuvor mit cipher/r erstellt wurde.

|

| Datenwiederherstellungs-Agent - Benutzerauswahl |

Nachdem der Assistent beendet wurde, ist der ausgewählte Benutzer Datenwiederherstellungs-Agent.

|

| Datenwiederherstellungs-Agent |

Ab dann wird eine neue Datei immer doppelt verschlüsselt - zum einen mit dem öffentlichen Schlüssel des ausführenden Benutzers und weiter mit dem öffentlichen Schlüssel des Wiederherstellungs-Agenten. Er verfügt damit über einen Zweitschlüssel für jede Datei.

Wiederherstellungs-Agent im Einsatz

Sollte der Recovery Agent irgendwann zum Einsatz kommen, weil z.B. ein Benutzeraccount gelöscht wurde, die Dateien aber noch verschlüsselt sind, geht man wie folgt vor:

- Melden Sie sich mit dem Account des Wiederherstellungs-Agenten an.

- Importieren Sie über die mit cipher/r erstellte PFX-Datei durch Doppelklick den privaten Key des Agenten.

Sie können dann die verschlüsselten Dateien der anderen Benutzer entschlüsseln.

EFS komplett deaktivieren

Wie so vieles, kann man auch EFS über die Registry komplett deaktivieren:

Unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Efs legt man einen neuen DWORD-Wert mit dem Namen EfsConfiguration und dem Wert 1 an. Damit ist lokal EFS deaktiviert. Zum Tipp "EFS deaktivieren".

Sie können aber auch EFS für bestimmte Verzeichnisse abschalten. Legen Sie dazu eine Datei mit dem Namen DESKTOP.INI in den Ordner und fügen Sie

[Encryption]

Disable=1

als Inhalt ein.

Fazit

Das EFS ist eine ideale Sicherheitsmaßnahme, um eigene Dateien vor fremden Blicken zu schützen. Selbst ein Administrator hat keine Möglichkeit, die Dateien einzusehen. Die Nachteile und Einschränkungen von EFS wurden im Artikel erläutert. Auf jeden Fall sollte der Nutzer sein Zertifikat exportieren, um dieses im Notfall wieder einspielen zu können. Verschlüsselte Dateien, für die kein Zertifikat mehr vorhanden ist, sind unwiederbringlich verloren.

Weiterführende Weblinks

Microsoft:

The Encrypting File System

KB329741: Encrypting File System (EFS) files appear corrupted when you open them

Verwenden des verschlüsselnden Dateisystems (EFS) in Windows Server 2003

Ø 3,98

Ø 3,98