Bereits in der Urfassung von Windows XP ist eine Firewall enthalten gewesen, von der aber kaum jemand Notiz genommen hat. Gründe hierfür waren der mangelnde Komfort und nur mäßiger Funktionsumfang. Mit dem Service Pack 2 hat Microsoft die Firewall aufgebohrt und mit neuen Features versehen. Die Einstellung der Firewall ist aber nicht ganz so trivial, wie es bei erster Betrachtung den Anschein hat. In dem folgenden Artikel geben wir Hilfestellung und Rat zur Einstellung und Anpassung der Firewall.

Schutz vor was?

Wer bereits eine "fremde" Firewall wie ZoneAlarm oder Sygate nutzt, wird sich sicherlich fragen, ob er nun auf die Beigabe von Microsoft setzen sollte. Vorab einen Tipp: Ein Umstieg ist nicht notwendig. Fremdprodukte bieten noch immer mehr Komfort und auch Schutz.

Die Windows Firewall schließt alle Ports und Verbindungsversuche (z.B. auch Ping) von außen ab. Eingehende Daten, die nicht angefordert wurden, verwirft die Firewall. Zudem hat Microsoft es geschafft, dass die Systeme bereits beim Aktivieren des Netzwerk-Stacks durch die Firewall geschützt sind. Ohne entsprechende Ausnahmen ist der Rechner damit gegen Angriffe von außen gut geschützt.

Abgehende Verbindungen werden dagegen - anders als bei herkömmlichen Applikations-Firewalls - nicht konsequent geblockt. Muss man bei ZoneAlarm und Co. explizit jeder Applikation auch ausgehende Rechte einräumen, verlangt dies die Windows Firewall erst dann, wenn eine Applikation einen Port als Server öffnet, also auf den Empfang von Daten wartet. Ausgehende Kommunikation wie Surfen oder eMail wird dagegen nicht geblockt.

Wo ist was?

Schaltzentrale der Firewall ist das entsprechende Icon in der Systemsteuerung.

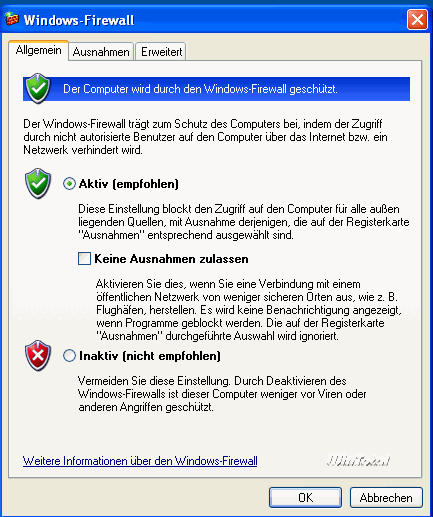

Die erste Registerkarte zeigt 3 Betriebsarten der Firewall an.

Neben Aktiv und Inaktiv gibt es noch die Betriebsart "Keine Ausnahmen zulassen". In diesem Betriebsmodus werden alle Ausnahmen, die der Anwender nachträglich festgelegt hat, ignoriert. Der Modus eignet sich zum Beispiel, wenn man mit dem Notebook an einem öffentlichen Hot-Spot angemeldet ist.

|

|

Abb. 1: 3 Betriebsarten kennt die Firewall |

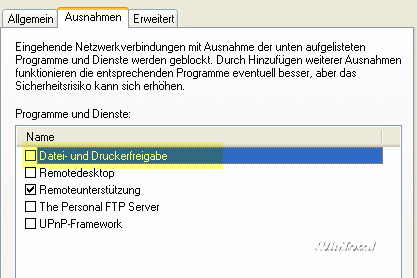

In der Registerkarte "Ausnahmen" listet die Firewall alle Filterregeln auf, die für alle Netzverbindungen gelten, welche über die Firewall geschützt sind.

|

|

Abb. 2: Unter Ausnahmen aufgelistete Programme und Dienste gelten für alle geschützten Adapter |

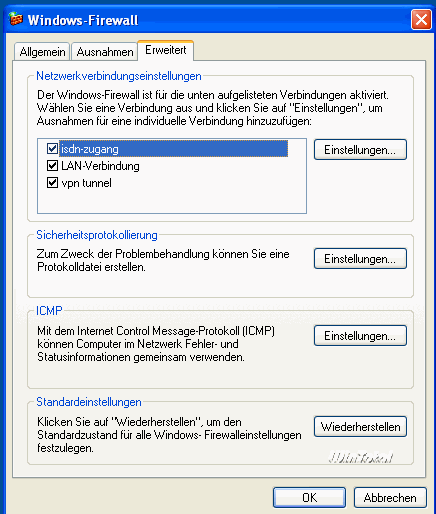

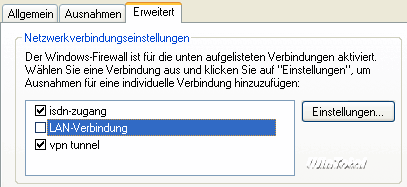

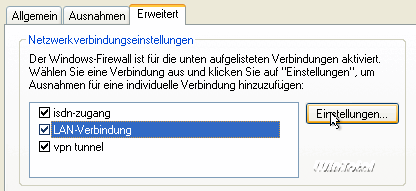

Die 3. Registerkarte "Erweitert" bietet weiterführende Optionen. Zudem kann hier festgelegt werden, welche Netzwerkverbindungen überhaupt von der Firewall erfasst werden. Vor dem Service Pack 2 musste man dies in den Eigenschaften der jeweiligen Netzwerkverbindungen festlegen. Deaktiviert man hier eine Verbindung, wird diese von der Firewall komplett ignoriert.

|

|

Abb. 3: Unter Erweitert lässt sich auch festlegen, welche Verbindungen von der Firewall geschützt sind. |

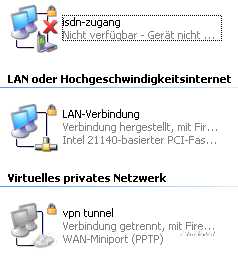

Ist eine Verbindung von der Firewall geschützt, erkennt man dies - wie bisher - am Schloss-Symbol.

|

|

Abb. 4: Alle Verbindungen werden durch die Firewall geschützt |

Ausnahmen festlegen

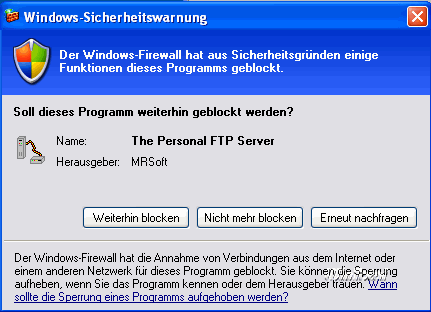

Möchte eine Applikation wie ein FTP-Server eine Verbindung aufbauen, meldet dies die Firewall mit einem Hinweisdialog:

|

|

Abb. 5: Warndialog der Firewall |

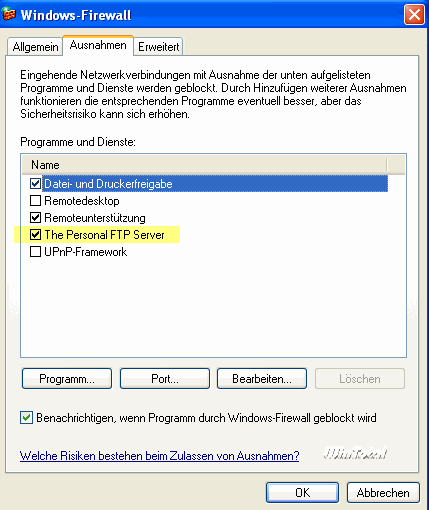

Hier bieten sich 3 Auswahloptionen. Klickt man nun Weiterhin blocken oder Nicht mehr blocken, vermerkt dies die Firewall in den Ausnahmen. Die Abbildung 2 sieht dann bei "Nicht mehr blocken" wie folgt aus.

|

|

Abb. 6: Neuer Eintrag hinzugekommen. |

Die Tücke liegt hier aber im Detail. Wie im Bild zu sehen ist, wurde das Testprogramm "The Personal FTP-Server" in die Liste der Ausnahmen aufgenommen und aktiviert (erkennbar am Haken). Damit hat das Programm immer Zugriff.

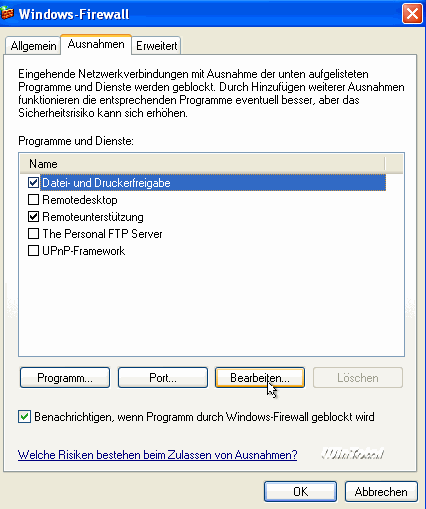

Es wird aber keine eigene Liste geführt, welche Programme immer nicht auf das Internet zugreifen dürfen (=Weiterhin blocken). Hätte man den Fragedialog daher unter Abb. 5 mit "Weiterhin blocken" beantwortet, würde das Ergebnis wie folgt aussehen:

|

|

Abb. 7: Diesmal wurde das Programm geblockt, nur der Haken ist nicht vorhanden |

Man muss daher unter Ausnahmen sehr genau aufpassen, wenn man hier etwas verändert, da Erlaubnisse und Verbote in einer gemeinsamen Liste geführt werden. Hat man viele Applikationen erlaubt oder verboten, wird das Ganze schnell unübersichtlich.

An dieser Stelle auch gleich zwei Sicherheitshinweise:

1. Die Windows Firewall erstellt für die erlaubten Programme keine Prüfsumme, um diese eindeutig zu identifizieren. So wäre es mit der Windows Firewall denkbar, dass der Anwender eine Applikation "erlaubt", diese aber später dann durch einen Trojaner etc. ersetzt wird. Windows macht die Restriktionen alleine am Dateinamen und Pfad fest.

2. Zudem kann ein Programm über eine im System vorhandene API sich auch selbstständig entsprechende Rechte einräumen, sofern der angemeldete Account hierzu berechtigt ist. Da viele Heimnutzer als Administrator am System arbeiten, entsteht hier ein weiteres Sicherheitsrisiko. Es sind bereits Würmer im Umlauf, die unter einem Administrator-Account die Firewall einfach beenden.

Über die Schaltflächen "Programm" oder "Port" können auch eigene Ausnahmen als Freigabe oder Sperrung festgelegt werden. Man muss daher erst auf eine Rückfrage vom System warten.

Welche Programme welche Ports benötigen, steht auf Seiten wie

- http://www.iana.org

- http://ports.tantalo.net

- Der Artikel 842242 in der MS KB

Ausnahmen nur für eine Verbindung

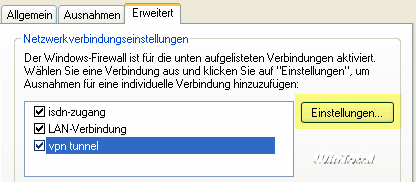

Die Liste der Ausnahmen auf der 2. Registerkarte gilt für alle Verbindungen, die von der Firewall erfasst werden (was man auf der 3. Registerkarte einsehen kann). Möchte man nun aber eine Ausnahme nur für eine spezielle Verbindung zulassen, muss man einen anderen Weg wählen.

Zunächst selektiert man die betreffende Verbindung und wählt dann rechts Einstellungen.

|

|

Abb. 8: Nun gemachte Einstellungen gelten nur für die Verbindung "vpn tunnel" |

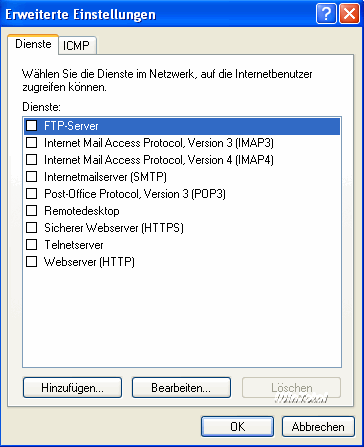

Unter Dienste kann man hier vorhandene Dienste auswählen oder über Bearbeiten neue hinzufügen.

|

|

Abb. 9: Ausnahmen, die nur für eine Verbindung gelten |

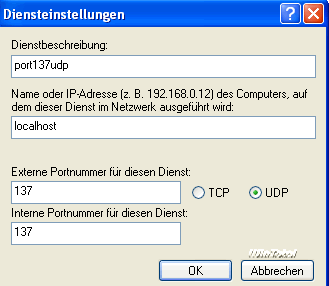

Unter Hinzufügen bieten sich folgende Optionen:

|

|

Abb. 10: Eigene Ausnahme festlegen |

Man kann lediglich den Port und das Protokoll festlegen. Braucht man für einen Fall mehrere Ports, muss man mehrere Ausnahmen hinzufügen. Die Angabe von Applikationen - wie bei den allgemeinen Ausnahmen - kennt dieser Dialog hier nicht. Wer von einem DHCP-Server nicht immer die gleiche IP bekommt, kann bei Name auch "localhost" eintragen. Zudem bietet sich hier auch die Möglichkeit, das komplette Subnetz einzutragen. So gilt für Netze aus dem Adressraum 192.168.1.1 bis 192.168.1.x der Eintrag:

192.168.1.0/24 (die 24 ist die normierte Kurzform für Subnetzmaske 255.255.255.0).

Die Registerkarte ICMP bietet weitere Optionen:

|

|

Abb. 11: ICMP-Einstellungen für Profis |

Problemfall Datei- und Druckerfreigabe

Auf vielen Systemen ist die Datei- und Druckerfreigabe als generelle Ausnahme festgelegt, da sonst ein lokales Netzwerk nicht mehr funktioniert.

Hinweis: Wer die Datei- und Druckerfreigabe für ein lokales Netzwerk nicht braucht, sollte diese unter Ausnahmen unbedingt deaktiviert lassen.

Abb. 12 Datei- und Druckerfreigabe abschalten, wenn nicht benötigt

Da die Ausnahme auf der 2. Registerkarte aber für alle überwachten Verbindungen gilt (siehe Abb. 3), wäre die Datei- und Druckerfreigabe auch von außen über das Internet erreichbar. Dies selbst dann, wenn man für den Internetzugriff eine Wählverbindung benutzt.

Damit das nicht möglich ist, hat Microsoft den Zugriff auf das eigene Subnetz beschränkt. Kontrollieren kann man das wie folgt: Man selektiert die Datei- und Druckerfreigabe auf der 2. Registerkarte, klickt dann auf Bearbeiten.

|

|

Abb. 13: Bearbeiten der Datei- und Druckerfreigabe |

Im folgenden Dialog werden die freigegebenen Ports der Datei- und Druckerfreigabe angezeigt.

|

|

Abb. 14: Ports der Datei- und Druckerfreigabe |

Nun kann man sich über "Bereich ändern" anzeigen lassen, für welche Bereiche die Ausnahme gilt.

|

|

Abb. 15: Bereich ändern |

Dummerweise kommt es hierbei zu 2 Problemen.

Wie die PC-Welt in einem Test angeblich herausgefunden hat, kommt es unter bestimmten Umständen dazu, dass der Schutz hier unwirksam ist und für Webverbindungen die Datei- und Druckerfreigaben dann doch offen stehen. Siehe auch Heise Security.

Zudem kann der Schutz auch umgangen werden, wenn der Provider eine falsche Subnetz-Maske übermittelt.

Nachtrag: 24.12.2004

Mit dem Patch KB886185 wird die Sicherheitslücke behoben. Der Patch ist hier auch detailliert beschrieben.

Um die mögliche Sicherheitslücke ohne den Patch zu umgehen, gibt es 3 Lösungen.

1. Lösung - Netzwerkkarte nicht von der Firewall schützen

Wer zur Einwahl nicht seine Netzwerkkarte nutzt (z.B. Internetzugang über ein USB-DSL-Modem oder ISDN-Adapter), kann die LAN-Verbindung von dem Schutz durch die Firewall ausnehmen.

Zunächst deaktiviert man die Datei- und Druckerfreigabe generell (Abb. 12).

Dann nimmt man die LAN-Verbindung vom Schutz der Firewall aus. Damit gelten alle Regeln der Firewall nicht mehr. Die LAN-Verbindung hat nun auch wieder Zugriff auf das Netzwerk.

|

|

Abb. 16: LAN-Verbindung nicht schützen |

Diese Vorgehensweise ist aber nicht zu empfehlen, da Würmer zwar von außen nicht mehr in das System gelangen, intern sich aber dann sehr wohl verbreiten können.

2. Lösung: Bereiche angeben

Man trägt für jeden der 4 Ports von Abbildung 15 je im Bereich benutzerdefinierte Liste Folgendes ein:

192.168.1.0/24

Je nach Adressbereich für das eigene Netzwerk muss man den ersten IP-Bereich anpassen. In dem Beispiel werden lokale IPs von 192.168.1.1 bis 192.168.1.255 benutzt. Welchen IP-Bereich Ihr Rechner verwendet, können Sie über Start-> Ausführen-> CMD und hier mit IPconfig einsehen. Die 24 ist die Kurzform der Subnetzmaske 255.255.255.0.

3. Lösung: Datei- und Druckerfreigabe nur für den Netzwerkadapter

Die 3. Lösung ist die nach meiner Meinung bessere. Man deaktiviert die Datei- und Druckerfreigabe als allgemeine Ausnahme.

|

|

Abb. 17: Datei- und Druckerfreigabe generell abschalten |

Danach wechselt man auf die 3. Registerkarte der Firewall und legt nur für die LAN-Verbindung 4 eigene Ausnahmen fest, welche die Datei- und Druckerfreigabe darstellen.

|

|

Abb. 18: Einstellungen für die LAN-Verbindung |

Im folgenden Dialog fügt man für die UDP-Ports 137 und 138 sowie die TCP-Ports 139 und 445 Ausnahmen hinzu.

|

|

Abb. 19: Port angeben |

Die fertige Einstellung sollte dann wie folgt aussehen:

|

|

Abb. 2o: Das Ergebnis |

Ggf. muss unter ICMP noch die eine oder andere Funktion (z.B. Echo zulassen) aktiviert werden, sofern Netzwerkanwendungen diese erfordern.

Die 3. Methode hat gegenüber der ersten Methode den Vorteil, dass auch der LAN-Adapter generell gegen andere Angriffe und Serverports geschützt bleibt.

Buchführung

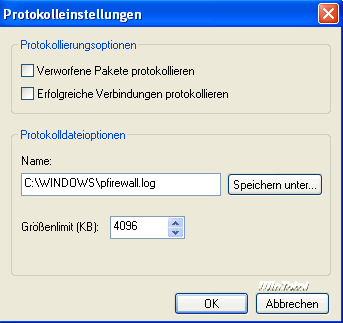

Die Firewall kann auch protokollieren, was geblockt bzw. erlaubt wurde. Die nötigen Optionen hierfür finden sich unter Erweitert -> Sicherheitseinstellungen.

|

|

Abb. 21: Protokollierung |

Bereitstellen der Einstellungen mit und ohne Gruppenrichtlinien

Innerhalb eines Active Directory kann die Firewall der Clients bequem über Gruppenrichtlinien gesteuert werden. Im Artikel 600339 innerhalb der TechNet-Datenbank beschreibt Microsoft die mögliche Konfiguration über Gruppenrichtlinien.

Wer keine Gruppenrichtlinien nutzt, wird im gleichen Artikel fündig. Mit Hilfe einer Antwortdatei lassen sich bei der Installation bereits Parameter der Firewall festlegen.

Der Artikel der TechNet-Datenbank beschreibt im Detail, wie man das Service Pack innerhalb einer Domäne über Gruppenrichtlinien steuert. Ein eigener Teil geht hierbei auch auf die Steuerung der Firewall ein.

Probleme durch die Firewall

Ein häufiges Problem ist in Netzwerken, dass der Rechner nicht mehr sichtbar ist. In diesem Fall sollte man für die LAN-Verbindung unter den erweiterten Einstellungen bei ICMP den Punkt "Eingehende Echoanforderung zulassen" aktivieren (Abb. 11). Auch im WinTotal-Tipparchiv dokumentiert.

Unter dem KB-Eintrag 875357 beschreibt Microsoft mögliche Probleme durch die Firewall. Diese treten im Regelfall auf, wenn Programme bestimmte Netzwerkports benötigen, die Firewall diese aber nicht freigibt. Da sich die Windows Firewall nicht ganz so transparent wie andere Vertreter verhält, bekommt der Anwender von dem Portbegehren der Applikationen nicht viel mit. In dem Artikel wird beschrieben, wie man den Problemen auf die Schliche kommt und die Ausnahmen manuell festlegt.

Der Artikel 842242 nennt darüber hinaus namentlich einige Programme, die spezielle Freigaben benötigen.

Ein kompletter Artikel zur Firewall in englischer Sprache findet sich auch im Microsoft Download-Center.

Bordmittel oder Fremdprodukt ?

Wer bisher eine Firewall nutzte, braucht sicher nicht auf die XP-eigene Lösung umzusteigen. Die meisten Produkte bieten ausnahmslos besseren Schutz als die Eigenentwicklung von Microsoft. Wenn man bedenkt, dass gerade die Nicht-Profis potenzielle Opfer von Angriffen sind, ist das Projekt "einfache Firewall für jedermann" gescheitert. Ich rate dem mündigen User zu prüfen, ob er sich mit Produkten wie dem zugänglichen ZoneAlarm, der Sygate oder einer anderen Software-Firewall nicht etwas mehr Sicherheit antut. Allerdings ist die Windows-Firewall besser als kein Schutz. Und die Erfahrung mit vielen Viren zeigt, dass ein Großteil der PCs eben nicht richtig geschützt ist.

Wer auf die Windows-Firewall von Windows XP mit SP2 verzichten kann, muss zum dauerhaften Deaktivieren unter Verwaltung -> Dienste nur den Dienst Windows-Firewall/Gemeinsame Nutzung der Internetverbindung auf deaktiviert schalten. Damit funktioniert aber auch eine eventuelle Nutzung der gemeinsamen Internetverbindung nicht mehr. Wer auf dieses Feature nicht verzichten kann, muss die Firewall zumindest auf "inaktiv" schalten. Im Regelfall sollten sich dann die Fremd-Firewall und die inaktive Windows-Firewall nicht ins Gehege kommen.

Zuletzt kann man im Sicherheitscenter die Überwachung der Firewall ausschalten, wenn das Fremdprodukt die Integration in das Sicherheitscenter nicht unterstützt.

Ø 4,40

Ø 4,40