Zurzeit häufen sich die Probleme mit der Startseite vom Internet-Explorer, daher werden hier ein paar Tipps zur Lösung mit Hilfe von zwei Tools gegeben

Hijacker nutzt eine Sicherheitslücke der Microsoft JVM aus. Ab Windows XP aufwärts gibt es keine Microsoft Java-VM mehr, weil im Internet Explorer 6/7/8/9/10 bewusst auf diese verzichtet wurde.

Statt der beliebten eigenen Startseite im Internet Explorer unter „Extras – Internetoptionen – Allgemein“ erscheint eine fremde, ungewollte Startseite wie „http://t.rack.cc/„, „searchwww.com„, „ntsearch.com„, „allneedsearch.com„, „coolsearch.com„, usw. Ein Browser-Hijacker hat sich in der Startseite eingenistet, die fremde Such-Engine leitet einfach auf dessen Webseite um.

Um den Hijacker wieder zu entfernen, benötigt man ein oder zwei kostenlose Tools, wie den HijackThis, den es hier zum Download gibt, und den CoolWebShredder, den es hier gibt. Die beiden englischen Tools suchen und entfernen die ungewollten Such-Engines (Suchmaschinen, wie zum Beispiel »Cool Web Search«).

Für hartnäckige Startseiten:

Start – Ausführen (Befehl gilt ab Windows XP aufwärts):

[OK]

und nochmal

[OK]

Am besten die Zeilen kopieren und unter „Start – Ausführen“ eingeben.

HijackThis

Für Windows XP, Windows 2003, Windows Vista, Windows 2008, Windows 7 und Windows 8 – x86/x64

Nach dem Download schließt man zuerst alle Browserfenster und startet die HijackThis.exe.

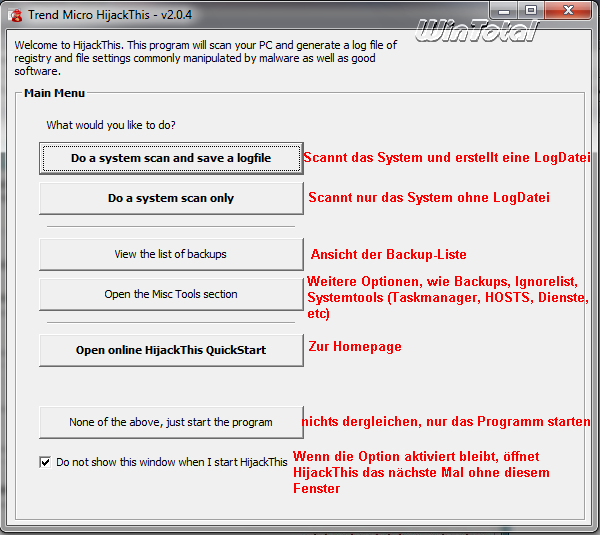

Das Hauptfenster:

Bleibt die untere Option „Do not show this window when I start HijackThis“ aktiviert, öffnet HijackThis das nächste Mal ohne diesem Fenster.

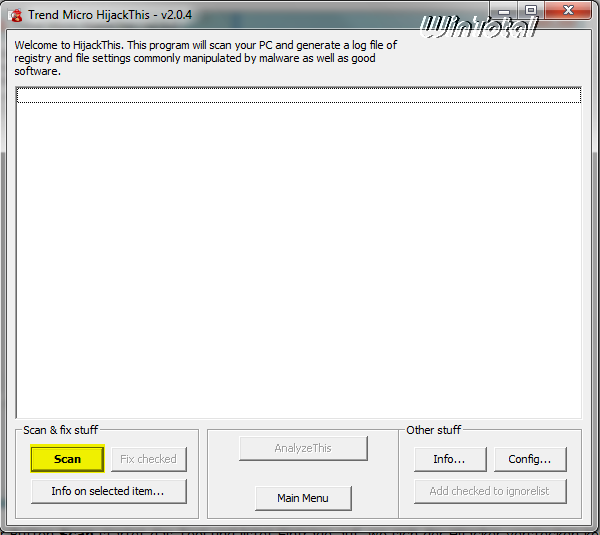

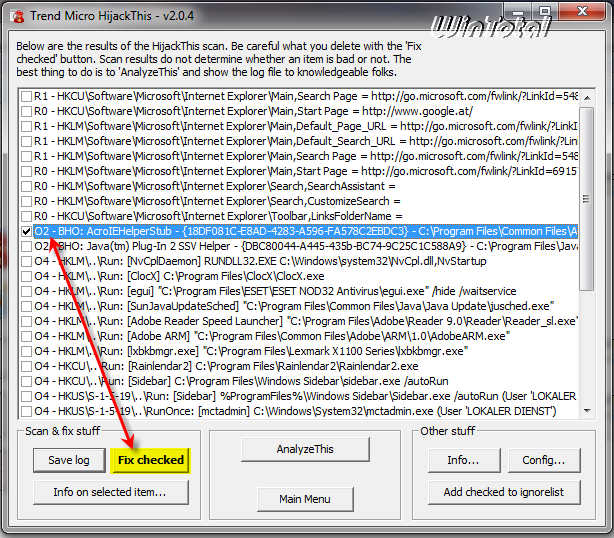

Der Button Scan startet das Tool und listet Einträge auf, wo sich der Hijacker verstecken könnte. Das Tool durchsucht „Browser Helper Objects“ (BHOs), Autostarteinträge, Start- bzw. Suchseiten, die Hosts-Datei, das Kontextmenü des Internet Explorers, Internet Explorer Toolbars, Prefix, „Vertrauenswürdige Sites“, ActiveX-Objecte, Plugins, Winsock, Stylesheet, Lop.com-Domains sowie auch die nicht-systemtypischen „Dienste“ (= nur für NT-Betriebssysteme).

Um sich diese Liste abzuspeichern, wird auf den Button Save log geklickt und noch das Verzeichnis ausgesucht, in dem die hijackthis.log abgespeichert werden soll.

So kann man das Textdokument z.B. in ein Forum reinkopieren, um Hilfe von anderen Usern zu bekommen. Oder die Einträge, wenn man sich sicher ist und sie eindeutig sind, selbst entfernen. [STRG]+[A] Tastenkombination um das Hijack-Log komplett zu markieren, [STRG]+[C] um es im Forum dann einzufügen.

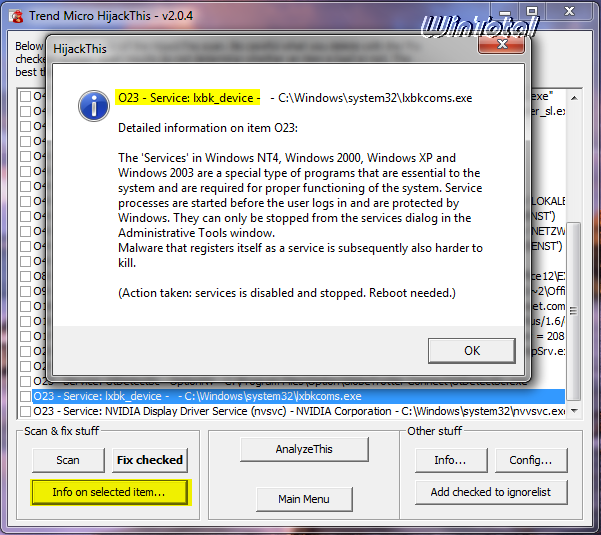

Informationen über einen bestimmten Eintrag (wenn auf den Eintrag direkt geklickt wird, sodass er blau markiert ist) erhält man über den Button „Info on selected item…“

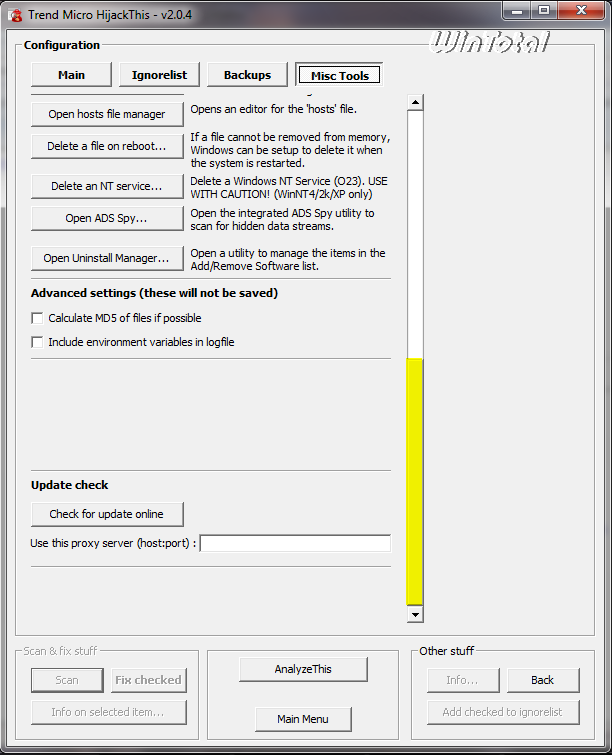

Rechts im Fenster im Button Config… werden noch die Optionen Main, Ignorelist, Backups, „Misc Tools“ und „Update check“ für weitere Einstellungen angezeigt.

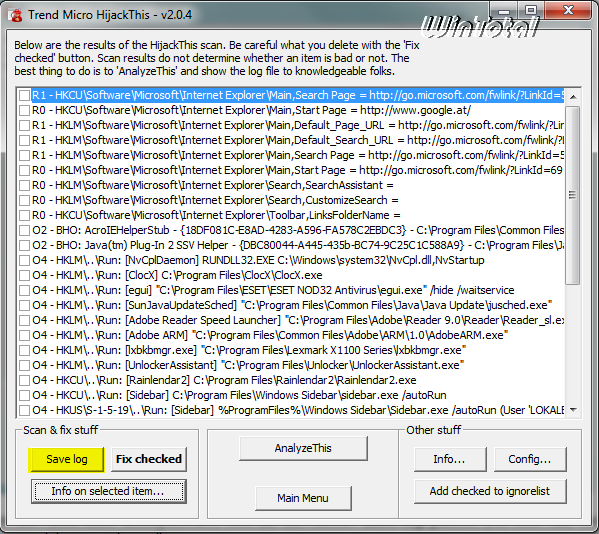

Oberer Teil

Unterer Teil

Vor dem Registry-Eintrag setzt man das Häkchen bei verdächtigen Einträgen unter Main, Search oder Run und klickt auf Fix checked. Die Einträge werden von HijackThis entfernt.

Hijackthis beseitigt aber nur die Einträge in der Registry – infizierte Programme und Dateien auf der Festplatte werden von dem Tool nicht gelöscht. Diese müssen noch vom System entfernt werden. Bei O2 Einträgen beseitigt HijackThis (HJT) den Wert in der Registry und versucht auch die Dateien zu löschen – gilt aber nur für O2 Einträge.

Nach einem Neustart führt man am besten nochmals das Tool HijackThis aus und kontrolliert hier die Einträge abermals. Wird immer noch ein Eintrag gefunden, sollte man den Autostart (Start/Ausführen/msconfig/Systemstart und Start/Programme/Autostart) und die Prozesse im Taskmanager kontrollieren bzw. beenden. Wichtig wäre noch, die temporären Dateien in den Internetoptionen und im Windows System-Ordner die (versteckten) *.dll oder *.exe zu löschen.

Versteckte Dateien anzeigen: Ordneroptionen – Ansicht

„Alle Dateien und Ordner anzeigen“ aktivieren

„Ausgeblendete Dateien, Ordner und Laufwerke anzeigen“ aktivieren (für Windows 7 und Windows 8)

Auch „Erweiterungen bei bekannten Dateitypen ausblenden“ sollte deaktiviert werden

Bei hartnäckigen Dateien, die sich nicht löschen lassen wollen, am besten im abgesicherten Modus [F8] versuchen (gilt nicht für Windows 8).

Bedeutungen der HijackThis-Log-Nummern:

R – Registry (Startseiten-, Suchseiten-Änderungen)

R0 = Internet Explorer Startseite (Main,Start Page, SearchAssistant)

R1 = Internet Explorer Startseite (Main,Search Bar,Search Page, SearchURL)

R2 = Internet Explorer Startseite

R3 = Internet Explorer Plugins, Beispiel i-Nav (unter Menü „Extras“). URLSearchHook: Die Meldung „Default URLSearchHook is missing“ heißt – es ist keine Standard-Suchmaschine eingetragen, die dann benutzt wird, wenn im Browser eine nicht existierende URL eingegeben wurde. Ein URLSearchHook wird benutzt, wenn man eine Adresse in dem Eingabefeld (Adressleiste) des Browsers eingibt, ohne Protokolle wie „http://“ oder „ftp://“ zu nutzen. (Z.B. www.wintotal.de statt http://www.wintotal.de) Wenn man solch eine Adresse eingibt, wird der Browser versuchen selbstständig das richtige Protokoll herauszufinden. Wenn die Suche fehlschlägt, wird der Browser den UrlSearchHook, welcher in der R3-Sektion aufgelistet ist, nutzen, um die eingegebene Adresse zu finden.

F – Files (IniFiles, Autostart-Einträge)

F0 = system.ini; Autostart-Programm-Einträge in der INI-Datei,

Beispiel= system.ini: Shell=Explorer.exe C:\WINDOWS\System32\system32.exe

F1 = win.ini; Autostart-Programm-Einträge in der ini-Datei (heikel, nicht alle Einträge sind schlecht), run- und load-Einträge.

Beispiel = win.ini: run=C:\windows\System32\services\wmplayer.exe (TrojanDownloader.Win32.Krepper)

F2 = Beispiel: REG:system.ini: UserInit=C:\WINDOWS\System32\userinit.exe

Wird seit HijackThis 1.98 angezeigt. Steht nichts nach userinit.exe ist der Eintrag gut.

Beispiel: UserInit=C:\WINDOWS\System32\userinit.exe,C:\WINDOWS\System32\svcpack.exe = böser Eintrag. F2 und F3 Einträge entsprechen den selben Standorten wie F0 und F1. Beispiel: REG:system.ini: Shell=Explorer.exe C:\WINDOWS\system32\scvhost.exe. Sie werden allerdings stattdessen in der Registrierung für Windows NT/2000/XP/Vista/Win7 gespeichert. Diese Windows Versionen nutzen im Allgemeinen nicht die system.ini und win.ini Dateien. Anstatt der Rückwärtskompatibilität nutzten diese Betriebssysteme eine Funktion namens „IniFileMapping“ (INI-Unterschlüssel unter „HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows NT\ CurrentVersion\ IniFileMapping„).

F3 = wie F2, Beispiel: REG:win.ini: load=C:\WINDOWS\system32\scvhost.exe; REG:win.ini: run=C:\WINDOWS\system32\scvhost.exe

N – Netscape (Mozilla Startseite, Suchseiten-Änderungen)

N1 = prefs.js-Änderungen von Netscape 4 (Browser Start- oder Suchseiten), Beispiel = Netscape 4: user_pref(„browser.startup.homepage“, „http://www.yahoo.de“);

N2 = prefs.js-Änderungen von Netscape 6 (Browser Start- oder Suchseiten)

N3 = prefs.js-Änderungen von Netscape 7 (Browser Start- oder Suchseiten)

N4 = prefs.js-Änderungen von Mozilla (Browser Start- oder Suchseiten)

O – Other (Verschiedenes)

O1 = Umleitungen in der HOSTS-Datei, Beispiel WinTotal.de = 213.133.111.171

O2 = BHO-Programmerweiterungen (Browser Helper Objects), Beispiel Yahoo,

i-Nav, Acrobat Reader

O3 = Einträge in der Toolbar, Beispiel Windows-Media-Player (msdxm.ocx), Yahoo

O4 = Autostarteinträge aus der Registry (um 04-Einträge zu „fixen“ (Häkchen setzen), muss erst der jeweilige Prozess im Taskmanager beendet werden)

O5 = Internetoptionen sind ausgeblendet/deaktiviert (Einträge in der control.ini)

O6 = Zugriff auf Internetoptionen durch Administrator deaktiviert (Beispiel: Register „Allgemein“ (GeneralTab) ist nicht mehr vorhanden)

O7 = Zugang auf Regedit durch Administrator deaktiviert

O8 = Extra-Einträge im „Kontextmenü“ des IE (Browsererweiterungen), Beispiel Office, Winzip, Web-Accessories (Toogle Images, Quick Search)

O9 = Extra-Buttons in der IE-Toolbar oder zusätzliche Einträge im IE-Menü „Extras“, Beispiel = Yahoo- oder AIM-Messenger

O10 = Winsock-Veränderungen (Beispiel durch „New.Net“ oder WebHancer), Hinweis: wer NOD32 oder Norman Antivirus benutzt sollte „imon.dll missing“ bzw. „normanpf.dll missing“ ignorieren.

O11 = Neuer Eintrag in den Internetoptionen Register „Erweitert“.

O11 – Options group: [INTERNATIONAL] International* wird vom Internet Explorer 7.0 hinzugefügt (Internetoptionen – „Erweitert“ – International*) oder O11 – Options group: [ACCELERATED_GRAPHICS] Accelerated graphics wird vom Internet Explorer 9.0 hinzugefügt (Internetoptionen – „Erweitert“ – Grafikkarte mit Beschleunigung.

O12 = IE-Plugins (Programmerweiterungen des IEs)

O13 = Veränderung der Standard-Voreinstellungen des IE (Url-Umleitung Prefix)

O14 = Veränderungen unter „Webeinstellungen zurücksetzen“ (IERESET.INF), Beispiel = IERESET.INF: START_PAGE_URL=http://www.t-online.de/service/redir/ie_t-online.htm (Internet-Service-Provider), Einträge, die nicht vom Provider stammen, „fixen“ (Häkchen setzen)

O15 = Unerwünschte Seiten in „Vertrauenswürdige Seiten“

Beispiel: Trusted Zone: *i-lookup.com

O16 = ActiveX-Objekte (auch bekannt als „Downloaded Program Files“ in den Internetoptionen „Allgemein“ – unter „Browserverlauf“ Button „Einstellungen“ – Button „Objekte anzeigen“), Beispiel Macromedia Shockwave und Flash, ActiveX Control, Office Update Engine, Online-Virenscanner

O17 = Domäne zum ISP oder Netzwerk (DNS Server Adressen) aber auch Lop.com-Einträge, Beispiel = „HKLM\System\CCS\Services\Tcpip\Parameters: Domain = nl.oracle.com“

O18 = Zusätzliche bzw. veränderte Protokolle, Beispiel: Protocol hijack: about {53B95211-7D77-11D2-9F80-00104B107C96}

„cn“ für CommonName, „ayb“ für Lop.com

O19 = Veränderungen des „User Stylesheet“ (CSS)

O20 = Registry-Einträge in AppInit_DLLs unter „HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows NT\ CurrentVersion\ Windows“. Beispiel „Norton CleanSweep“ legt hier seine „apitrap.dll“ ab oder „nvinit.dll“ von NVIDIA (Shim Initialization).

Key

O21 = Registry-Einträge in ShellServiceObjectDelayLoad (SSODL) unter „HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows\ CurrentVersion\ ShellServiceObjectDelayLoad“. Folgende Standard-Einträge können vorhanden sein: PostBootReminder, CDBurn, SysTray und/oder WebCheck.

O22 = SharedTaskScheduler Autostart-Einträge nur für Windows NT/2000/XP/2003/Vista/2008/Win7 in „HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ SharedTaskScheduler“.

O23 = nicht-systemtypische Dienste (nur für Windows NT/2000/XP/2003/Vista/2008/Win7/Win8) in

„HKEY_LOCAL_MACHINE\ System\ CurrentControlSet\ Services“, Beispiel Antivirus Dienst, NVIDIA Treiber Dienst

O24 = ActiveX Desktop Components

Auf http://www.hijackthis.de/ gibt es eine automatische Auswertung der HijackThis-Logfiles.

Einfach den Pfad zu der gespeicherten Log-Datei vom PC ins „Durchsuchen“-Feld eingeben oder das Log-File reinkopieren und auf „Auswerten“ klicken.

Hinweis: Nicht alles, was die Auswertung bei www.hijackthis.de/ als „böse“ erkennt, muss auch nicht gleich gefixt (Fix checked) werden, denn die Auswertung erkennt einige Treiber und Programme nicht!

CoolWebShredder

(Sollte das Programm mit einer Fehlermeldung den Start verweigern, wird „Microsoft Visual Basic Runtime 6.0“ fehlen)

Für Windows XP, Windows 2003, Windows Vista, Windows 2008, Windows 7 und Windows 8 (muss nicht installiert werden)

Auch hier klickt man nach dem Download der CWShredder.exe auf „I agree“, um die Lizenz zu akzeptieren, danach auf den Button „Check For Update“, um die Version zu aktualisieren.

Auch bei diesem Tool sollte der Browser geschlossen sein, da es sonst wirkungslos ist. Ein Klick auf „Scan Only“ scannt das System.

Das Tool kontrolliert sämtliche Such-Engine-Einträge, die die Startseite verändern könnten. no present oder no infected heißt, dass diese Such-Engine auf dem System nicht vorhanden ist.

Nach dem Klick auf den Button Next werden die Hijacker-Einträge aufgelistet, die man dann entfernen kann. Auch hier sollte nach dem Neustart das Tool nochmals ausgeführt werden, bis der Text erscheint Done. Your System was completly clean.

Da leider immer neue Varianten des Hijackings auftauchen, sollte CWS immer aktuell gehalten werden. Im Hauptfenster über den Button Check For Update aktualisiert man das Tool auf neue Versionen.

Unter der Schaltfläche „Create Report“ (im Hauptfenster) – „Scan“ werden aktive Programme unter

- Run Keys

- Browser Helper Objects

- IE Toolbars

- IE Extensions

zusätzlich aufgelistet.

Desweiteren werden diverse Einstellungen angezeigt:

- Hosts Datei

- Internetoptionen

- Internet-Explorer Kontextmenü Einträge

- LSP (Layered Service Providers)

- Gesperrte Systemsteuerung

- ActiveX-Objekte (Downloaded Program Files)

- Windows Dienste

- Such-Engine-Einträge

- „Erweitert“ in den Internetoptionen

Sicherheitshalber sollte man vor dem Löschen alle alten Wiederherstellungspunkte löschen. Das macht man am besten, indem man die Systemwiederherstellung kurz deaktiviert (Systemsteuerung – System – Systemwiederherstellung – „Systemwiederherstellung deaktivieren„).

Nach dem Ausführen der Tools sollte sie aber wieder eingeschaltet werden.

Auch Tools, wie Spybot Search & Destroy, SpywareGuard und/oder Ad-Aware Free sind zu empfehlen – einfach mal hier umsehen.

Seit dem 14.04.2004 gibt es für sp.html-Startseiten ein Entfernungstool. Auf »trojaner-info.de« wird ein Cleaner mit Anleitung für Windows 98/ME/2000/XP angeboten.

Ein Hijacker namens Home Search Assistant ist unterwegs und ändert die Startseiten in res://*****.dll/index.html#37049 (dlls und Nummern variieren). Beispiel: index.html#96676 oder sp.html#37049

Unter „Systemsteuerung/Verwaltung/Dienste“ läuft der Dienst Network Security Service. Der Autor OLAR hat nun ein kleines Tool programmiert, das das Problem lösen soll. Das Tool HSRemove gibt es hier.

Für die anderen Betriebssysteme könnte folgende Reg.-Datei helfen, die übrigens für jedes BS gilt.

Anleitung: home_search_remove.reg (gepackt) downloaden und entpacken. Die Reg.-Datei mit einem Doppelklick ausführen. In den Internetoptionen die gewünschte Startseite setzen. Eine Garantie, dass es damit funktioniert, gibt es aber nicht.

Das Tool SmitRem schafft Abhilfe bei Schädlingen wie SpySheriff, Smitfraud (und Varianten), AntivirusGold, PSGuard, Search Maid, Security iGuard,Virtual Maid, etc. Es hat schon einigen Usern geholfen. Nur für Windows 2000 und Windows XP.

Anleitung für SmitRem:

Die Datei SmitRem.exe am besten auf dem Desktop extrahieren. Alle Anwendungen und Fenster schließen, Systemwiederherstellung abschalten. Im Windows-Explorer: Extras -> Ordneroptionen -> den Reiter „Ansicht“ -> unter Versteckte Dateien und Ordner -> „alle Dateien und Ordner anzeigen“ aktivieren und unter Dateien und Ordner -> „Geschützte Systemdateien ausblenden (empfohlen)“ deaktivieren. Danach in den abgesicherten Modus wechseln [F8]. Im Ordner SmitRem die RunThis.bat mit einem Doppelklick öffnen und den Anweisungen einfach folgen. Man sollte ca. 3 Stunden Geduld mitbringen, da das Tool noch den DiskCleanup automatisch startet, um die Festplatte aufzuräumen. Das Tool wird auch die temporären Dateien löschen und den Papierkorb leeren. SmitRem ermittelt zudem, ob die wininet.dll ausgetauscht bzw. infiziert wurde und stellt sie wieder aus dem dllcache-Ordner her. Das Tool ist in Englisch, Beispiel: „Press 1 to continue or E to exit“ heißt: die 1 auf der Tastatur eintippen (und die Eingabetaste [ENTER]) oder E drücken, um das Tool zu verlassen.

Ist das Tool fertig, kann im normalen Modus gebootet werden. Das Tool legt eine smitfiles.txt als Log-Datei ab. Evtl. ist der Desktop-Hintergrund verstellt. Unter Desktop (Eigenschaften) – Desktop kann dies aber wieder geändert werden. Evtl. müssen auch noch die Anti Viren/Spyware-Programme neu installiert werden. Nicht vergessen: die Systemwiederherstellung wieder aktivieren.

Leider werden durch CoolWebShredder und HijackThis nur ein paar Symptome beseitigt, nicht aber die Ursache selbst. Die Tools können zwar einen kleinen Teil des gesamten Übels entdecken, dieses aber in den meisten Fällen nur vorübergehend entfernen.

Grund dafür im Allgemeinen: Die Benutzung eines unsicheren, gefährdeten Browsers durch einen unsicheren User ermöglicht immer wieder die Einnistung von Spyware, Hijackern und Adware.

Abhilfe schafft beispielsweise die Verwendung eines alternativen Browsers. Außerdem sollte man sein Surfverhalten mal überdenken, sprich in Zukunft einfach ein bisschen vorsichtiger im Internet rumklicken, nicht alles herunterladen, was man herunterladen kann, und vor allem vorsichtiger mit Filesharing-Programmen sein.

Hijacker/Malware etc. kommen nicht einfach so auf den Rechner, man hat sich die Dinger irgendwann mal (mehr oder weniger wissentlich) installiert. Auf normalen Seiten bekommt man keine Trojaner installiert oder einen Virus aufs System geschmuggelt. Dort wird auch nicht ungefragt die Browserstartseite überschrieben.

Natürlich sollte auf jedem „ordentlichen“ System auch ein Virenscanner installiert sein und sei es die Freeware AVG Anti-Virus.

(48 votes, average: 4,30 out of 5)

(48 votes, average: 4,30 out of 5)