Ob beim Aufbau einer Internetverbindung oder dem Versand von E-Mails: Ohne Netzwerkprotokolle wäre die moderne Kommunikation undenkbar, denn sie legen fest, wie zwei Systeme untereinander Informationen austauschen. Sie existieren für die verschiedensten Anwendungsbereiche, sind untereinander aber meist nicht kompatibel. In dieser Übersichts-Liste stellen wir Ihnen die wichtigsten Netzwerkprotokolle und Ihre Aufgaben vor.

Insgesamt existieren mehr als 500 verschiedene Protokolle für diverse Anwendungen und Aufgaben.

Die wichtigste Grundlage für einen erfolgreichen Datenaustausch ist, dass alle beteiligten Stationen dieselben Protokolle nutzen und interpretieren können.

Ja und Nein. Die Internetprotokollfamilie stellt einen Teilbereich der Netzwerkprotokolle dar und legt unter anderem die Richtlinien für die Adressierung beim Routing fest.

Inhalt

- 1. Definition: Was ist ein Netzwerkprotokoll und welche Aufgabe hat es?

- 2. Welche Arten von Netzwerkprotokollen gibt es?

- 3. Die wichtigsten Netzwerkprotokolle im Überblick

- 3.1. DHCP (Dynamic Host Configuration Protocol)

- 3.2. TCP/IP (Transmission Control Protocol / Internet Protocol)

- 3.3. FTP / SFTP / FTPS (File Transfer Protocol / Secure File Transfer Protocol / File Transfer Protocol over SSL)

- 3.4. http/https (Hypertext Transfer Protocol / Hypertext Transfer Protocol Secure)

- 3.5. SMTP (Simple Mail Transfer Protocol)

1. Definition: Was ist ein Netzwerkprotokoll und welche Aufgabe hat es?

Netzwerk-Protokolle dienen zur Regelung des Datenaustausches in Computer-Netzwerken. Sie definieren die Regeln für Aufgaben (z.B. die Paket-Adressierung oder deren Transport), verhindern Manipulation und unbefugten Zugriff auf die Daten und legen außerdem fest, wie und in welchem Format die Daten zu übertragen sind und auf welchem Weg sie vom Sender zum Empfänger gelangen.

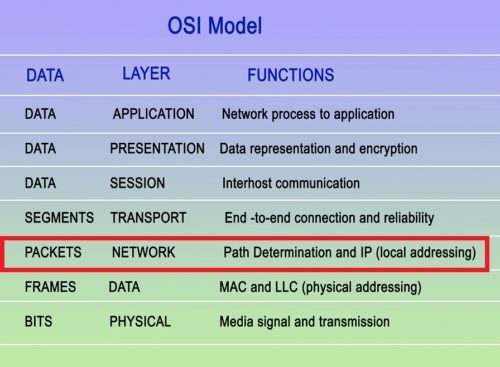

Netzwerkprotokolle arbeiten in der Regel im Protokollfamilien-Verbund auf Schicht 3 (Vermittlungsschicht) des OSI-Modells.

Netzwerkprotokolle arbeiten in der Regel im Protokollfamilien-Verbund auf Schicht 3 (Vermittlungsschicht) des OSI-Modells, die unter anderem auch das Routing im Netzwerk regelt. Es gibt aber auch Protokolle, die entsprechend Ihrer Aufgaben verschiedenen Schichten zugeordnet sind (z.B. für den Austausch auf Hardware- oder Anwendungsebene). Die Funktionen sind hierarchisch strukturiert, das bedeutet, sie bauen aufeinander auf. So verwendet beispielsweise ein Anwendungsprotokoll immer das jeweils gültige Transportprotokoll.

Damit der Datenaustausch fehlerfrei funktioniert, müssen alle Teilnehmer dieselben Netzwerk-Protokolle verwenden und natürlich auch verstehen. Im Allgemeinen erfordert die Kommunikation zudem immer ein Zusammenspiel von mehreren Netzwerk-Protokollen, die jeweils für unterschiedliche Aufgaben zuständig sind. Die Verständigung erfolgt dann über die folgenden Rahmenverbindungen, die dem betreffenden Paket entweder vorangestellt (Header) oder angehängt (Trailer) werden:

- Paketgröße

- Paket-Typ

- Sender und Empfänger

- beteiligte Protokolle

2. Welche Arten von Netzwerkprotokollen gibt es?

Nicht jede Datenverbindung zwischen Rechnersystemen ist gleich. Abhängig von der Art des Netzwerkes, der daran angeschlossenen Geräte bzw. Systeme sowie der Hierarchie und Anzahl der Kommunikationsteilnehmer gibt es daher auch eine Vielzahl unterschiedlicher Netzwerkprotokolle.

Auch der Weg des Datenstroms und die Synchronisierung sind wichtige Merkmale, um Netzwerkprotokolle voneinander zu unterscheiden.

Unicast-Protokolle übermitteln die Daten nur an einzelne Empfänger, während Multicast-Protokolle gleichzeitig an mehrere und Broadcast-Protokolle an alle Stationen senden können.

Bei Simplex-Protokollen übernimmt ein Teilnehmer die Rolle des Senders und ein anderer die des Empfängers. Vollduplex-Protokolle ermöglichen im Gegensatz dazu einen gleichzeitigen Datenaustausch aller beteiligten Teilnehmer in beide Richtungen.

Darüber hinaus sind aber auch der Weg des Datenstroms und die Synchronisierung (synchron oder asynchron) wichtige Merkmale, um Netzwerkprotokolle voneinander zu unterscheiden.

Die Mitglieder der Internetprotokollfamilie ermöglichen Endgeräten wie Smartphones oder Tablets die Interaktion über IP-Netzwerke

Weitere Arten sind verbindungsorientierte oder verbindungslose Netzwerk-Protokolle. Verbindungsorientierte Protokolle durchlaufen während der Kommunikation die Phasen Verbindungsaufbau, Datenübertragung und Verbindungsabbau. Eine verbindungslose Kommunikation startet direkt mit der Datenübertragung (auch ohne, dass der Empfänger seine Empfangsbereitschaft signalisiert hat).

Eine wichtige Rolle in der IP-Welt spielen die Mitglieder der Internetprotokollfamilie. Sie legen unter anderem die Richtlinien für die Routing-Adressierung fest und ermöglichen Endgeräten (z.B. Computern, Smartphones oder Tablets) die Interaktion über IP-Netzwerke.

Gut zu wissen: Neben den standardisierten Netzwerkprotokollen gibt es auch sogenannte proprietäre (herstellerspezifische) Protokolle, deren Einsatz auf bestimmte Produkte, Geräte, Netzwerkumgebungen oder Betriebssystem beschränkt ist.

3. Die wichtigsten Netzwerkprotokolle im Überblick

3.1. DHCP (Dynamic Host Configuration Protocol)

Statt jeden einzelnen Client händisch in Ihr IP-Netzwerk einzubinden, können Sie diesen mit Hilfe von DHCP automatisiert Konfigurationsdaten zuweisen. Dazu zählen beispielsweise die IP-Adresse, die Netzwerkmaske, der Time-Server oder das Default-Gateway. Einige DHCP-Server sind zudem auch in der Lage, die Registrierung der Clients beim den DNS-Server zu übernehmen.

Damit DHCP funktioniert, benötigen Sie mindestens einen Server der sich in der gleichen Broadcast-Domäne wie die Clients befinden muss. Alternativ können natürlich auch mehrere DHCP-Server ins Netzwerk eingebunden werden

Der DHCP-Server weist den Clients die IP-Adressen zu. Dazu wird serverseitig ein Adressraum festgelegt und die IPs aus diesem Pool vergeben, sobald die Clients beim Server anfragen. Die Zuweisung kann dabei automatisch, dynamisch oder manuell erfolgen.

Gut zu wissen: DHCP ist auch als Dienst in Microsoft Active Directory integriert.

3.2. TCP/IP (Transmission Control Protocol / Internet Protocol)

Auf TCP und IP basiert im Grunde genommen die gesamte Internet-Kommunikation. Vom Anzeigen einer Webseite über den Browser bis hin zum Versenden von Emails haben wir ständig mit damit zu tun. TCP/IP wurde ursprünglich für das US-Verteidigungsministerium entwickelt und steht mittlerweile als Überbegriff für eine Protokollfamilie, die Funktionen für die Datenübermittlung in privaten und öffentlichen Netzwerken bereitstellt. Im ISO/OSI-Referenzmodell ist TCP/IP auf Layer 3 und Layer 4 (Vermittlungsschicht und Transportschicht) angesiedelt.

Gut zu wissen: Auch ICMP (Internet Control Message Protocol) oder UDP (User Datagram Protocol) zählen zur TCP/IP-Protokollfamilie.

Die Transportschicht (TCP) baut meist auf der Internetschicht auf und kümmert sich um einen verlässlichen Datenstrom zwischen den Stationen. Es überprüft ferner die Integrität der Daten und stellt deren Reihenfolge mit Hilfe von sogenannten Sequenznummern sicher.

Die Internetschicht (IP) stellt mit Hilfe der zugeordneten IP-Adresse sicher, dass die Datenpakete das richtige Ziel erreichen.

TCP/IP verhindert eine Überlastung des Netzwerkes und erkennt und behebt Datenverluste automatisch. Es steht in allen gängigen Betriebssystemen zur Verfügung, ist allerdings von der verwendeten Hard- und Software abhängig.

3.3. FTP / SFTP / FTPS (File Transfer Protocol / Secure File Transfer Protocol / File Transfer Protocol over SSL)

FTP (File Transfer Protocol) ist das Standard-Protokoll für den Dateiaustausch im Internet und wird in der Regel für den Zugriff auf Archive genutzt. Auch die Erstellung und das Löschen von Verzeichnisse ist damit möglich. Authentifizierung und Transfer erfolgen standardmäßig unverschlüsselt über den Port 21. Der Zugriff ist auch ohne Konto auf dem Internetserver möglich (Stichwort „Anonymous FTP“), erfolgt für gewöhnlich aber mittels Benutzername und Kennwort.

FTP ist das Standard-Protokoll für den Dateiaustausch im Internet und wird hauptsächlich für den Zugriff auf Archive genutzt.

Neben FTP existiert mit SFTP (Secure File Transfer Protocol) auch eine für die Secure Shell (SSH) entworfenen Alternative, mit der sich Dateien sicher auf entfernte Systeme übertragen lassen. Der Verbindungsaufbau erfolgt ausschließlich getunnelt (standardmäßig über Port 22), das bedeutet Befehle und Daten sind verschlüsselt. Auf diese Weise werden sensible Informationen nicht im Klartext über das Netzwerk geschickt und lassen sich somit auch nicht hacken. SFTP verwendet die gleichen Befehle wie das herkömmliche FTP.

Für die Nutzung von SFTP ist eine Authentifizierung des Clients am Server erforderlich. Dazu verwendet man in der Regel ein spezielles Programm, einen sogenannten SFTP-Client (z.B. FileZilla).

Gut zu wissen: SFTP wurde von der SSH Communications Security konzipiert und erstmals 2001 von der IETF (Internet Engineering Task Force) veröffentlicht.

Bei FTPS (File Transfer Protocol over SSL) erfolgen der Verbindungsaufbau und der Datentransfer über das SSL/TLS Protokoll. Dabei unterscheidet man zwei Arten:

- Im expliziten Modus fordert der Client eine sichere Verbindung vom Server an und beide akzeptieren gegenseitig die Verschlüsselung.

- Im Gegensatz dazu ist das Aushandeln einer Verbindung im impliziten Modus nicht zwingend erforderlich bzw. gar nicht erlaubt. Erhält der Client nach der Anfrage keine Antwort vom Server, wird die Verbindung abgelehnt.

3.4. http/https (Hypertext Transfer Protocol / Hypertext Transfer Protocol Secure)

Ohne http (Hypertext Transfer Protocol) geht im World Wide Web rein gar nichts. Es läuft standardmäßig über den Port 80 und übermittelt Daten von den Webserver zu Ihrem Browser oder umgekehrt. Es beschränkt sich aber nicht ausschließlich auf Webseiten, sondern wird auch als allgemeines Datenübertragungsprotokoll für verschiedene andere Anwendungen eingesetzt.

Schwer zu hacken: Für die verschlüsselten Übertragung hat Netscape https (Hypertext Transfer Protocol Secure) entwickelt, das standardmäßig über den Port 443 läuft.

Als Transportprotokoll verwendet http (genau wie FTP) TCP/IP. Es existiert in den Versionen 1.0 und 1.1, die sich hinsichtlich Ihrer Funktionalität unterscheiden. Während http 1.0 die Verbindung direkt nach Abschluss der Datenübertragung beendet, können Sie diese in Version 1.1. über den Eintrag „keep-alive“ im Header aufrechterhalten. Zudem ist http 1.1. auch in der Lage, abgebrochene Verbindungen wieder aufzunehmen.

Für die verschlüsselten Übertragung gibt es das von Netscape entwickelte https (Hypertext Transfer Protocol Secure), bei dem die Kommunikation standardmäßig über den Port 443 läuft. Es erfordert eine Authentifizierung, allerdings muss sich dabei in der Regel nur der angefragte Webserver mittels Zertifikat ausweisen. Darüber hinaus wird die Sitzung bzw. die Verbindung End-to-End verschlüsselt.

Gut zu wissen: Für die Authentifizierung und Verschlüsselung wird SSL/TLS verwendet, das sich zwischen http und das Transportprotokoll (TCP) schiebt. Auf diese Weise steht SSL/TLS auch für andere Anwendungen (z.B. IMAP oder SMTP) zur Verfügung.

3.5. SMTP (Simple Mail Transfer Protocol)

SMTP wird primär zum Versenden und Weiterleiten von E-Mails verwendet und gehört ebenfalls zur Internetprotokollfamilie. Es arbeitet auf Schicht 7 (Anwendungsschicht) des OSI-Modells und nutzt standardmäßig den Port 25.

Ein SMTP-Server kann entweder im lokalen Netzwerk oder extern (z.B. über einen Provider) zur Verfügung gestellt werden. Die weitere Übermittlung im Internet erfolgt dann über sogenannte MTAs (Mail Transfer Agents). Die verständigen sich auch untereinander wieder über SMTP.

Bei der Abholung von E-Mails haben Sie die Wahl zwischen POP3 oder IMAP. Versendet wird aber ausschließlich über SMTP

In Sachen Sicherheit hat SMTP allerdings einige signifikante Nachteile. So werden beispielsweise zum einen keine Versandbestätigungen für Nachrichten zurückgeliefert. Geht eine E-Mail verloren, erfahren das also weder Sender noch Empfänger. Zudem ist das Protokoll textbasiert und die Kommunikation der SMTP-Server untereinander erfolgt im Klartext. Das bedeutet, dass Sie eine Mail auch einfach per Telnet verschicken und neben dem Empfängernamen auch die Absenderadresse frei wählen können. In der Praxis führt das zu massenhaft Spam und Werbe-Mails.

Gut zu wissen: Bei der Abholung von E-Mails haben Sie die Wahl zwischen POP3 oder IMAP. Versendet wird aber immer über SMTP.

Einen kleinen Crashkurs zum Thema Netzwerkprotokolle finden Sie auch in diesem YouTube-Video:

Ø 4,06

Ø 4,06

Brendt

Das ist ein sehr hilfreicher Artikel, welcher noch ein paar Hyperbeln und Alliterationen vertragen könnte!!!