Mitte Juni 2005 hatte Microsoft Version 6 seiner Update-Seite in Betrieb genommen, über die nun nicht mehr nur Windows-Updates zum Download angeboten werden, sondern auch Updates für ein installiertes Office-Paket, Exchange- und SQL-Server usw.

Entsprechend der neuen, online verfügbaren Features hatte Microsoft auch den Nachfolger der "Software Update Services (SUS)" bereitgestellt: Konnte der SUS (wie die alte Windows-Update-Seite im Netz) nur Windows-Updates lokal verteilen, ist sein Nachfolger WSUS (Windows Server Update Services) ungleich mächtiger.

Features und Voraussetzungen

Mit den "Windows Server Update Services" (WSUS) lassen sich nun auch Office- und andere Patches lokal verteilen, die Clients im LAN lassen sich zu Gruppen zusammenfassen etc. - der Funktionsumfang ist deutlich angewachsen und lässt Parallelen zum "System Management Server (SMS)" erkennen. Lediglich das Verteilen eigener Software ist mit dem WSUS nicht möglich.

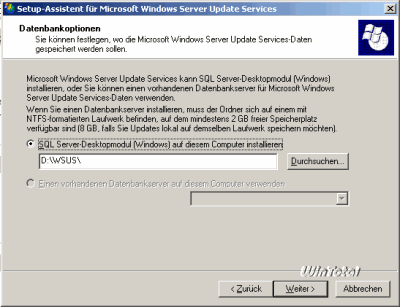

Updaten lassen sich über den WSUS wie schon beim SUS nur Systeme mit Windows 2000 SP3 oder höher, alle älteren Systeme bleiben außen vor. Auch das Monitoring wurde verbessert. So schreibt der WSUS penibel in eine Datenbank, welcher Client wann welches Updates geladen und installiert hat, wo Probleme aufgetreten sind etc. Wer keinen SQL-Server sein eigen nennt, für den liefert die WSUS-Installation eine Version der MSDE (Microsoft SQL Desktop Engine) mit. Die Auswahl erfolgt dann während des Setups. Für Windows Server 2000 muss das MSDE separat heruntergeladen und installiert werden.

Installation

Die offiziellen Systemvoraussetzungen für den Betrieb eines WSUS sind laut Microsoft ein Windows 2000 Server SP3 oder höher bzw. ein Windows 2003 Server mit installiertem Internet Information Server (IIS) und ~ 30GB freiem Plattenplatz. Zusätzlich werden noch das Microsoft .NET Framework 1.1 mit SP1, Internet Explorer 6 mit SP1 sowie der BITS-Systemdienst in der Version 2.0 oder höher benötigt. Dem Windows Server 2003 fehlt im Regelfall lediglich das SP1 für .NET Framework.

Für den Artikel gehen wir von einem installierten Windows 2003 Server mit Service Pack 1 mit einer Active Directory Domäne und installierter GPMC aus, in der sich mehrere Windows XP-Clients befinden. In unserem Fall wird der WSUS direkt auf dem Domänencontroller (DC) installiert.

Nach dem Download des WSUS kann es direkt mit der Installation losgehen, ein Doppelklick auf die exe startet das Setup.

Ein Klick auf "Weiter" startet die Setup-Routine.

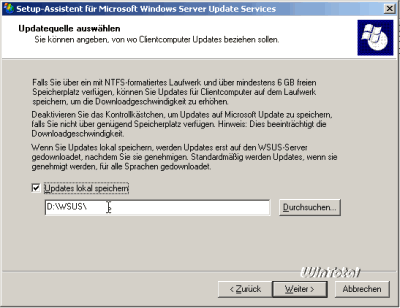

Der Haken bei "Updates lokal speichern" muss gesetzt werden, damit der Server die Updates auch tatsächlich aus dem Netz herunterlädt und die Verteilung lokal stattfindet. Andernfalls lassen sich die zu installierenden Updates zwar verwalten, werden aber dennoch direkt von Microsoft heruntergeladen, was einen sehr hohen Traffic mit sich bringt. Als Ablage dient hier das Verzeichnis WSUS auf Laufwerk D: Bei mehreren Partitionen oder Laufwerken wählt die Installation des WSUS automatisch die Partition/Laufwerk mit dem meisten freien Speicherplatz.

Da uns kein SQL-Server zur Verfügung steht, installieren wir das "SQL Server-Desktopmodul" ins gleiche Verzeichnis wie den WSUS selbst.

Sofern Sie unter Windows Server 2000 das MSDE separat heruntergeladen und installiert haben, geben Sie hier als vorhandenen Datenbankserver "ServernameWSUS" an.

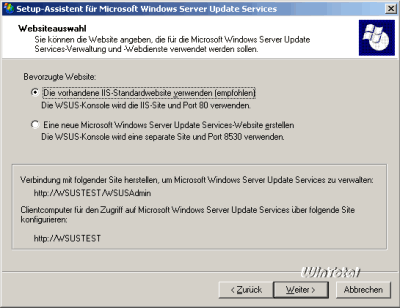

Hier empfiehlt es sich, die Standard-Website des IIS zu benutzen, sofern keine anderen Webdienste von diesem Server zur Verfügung gestellt werden. Dies ist z.B. bei einem "Small Business Server" der Fall, welcher die "Share Point Services" anbietet. Wenn die zweite Option genutzt wird, muss man später darauf achten, überall den Port 8530 zu referenzieren (auch in den Gruppenrichtlinien) und auch daran denken, diesen ggf. in der Firewall freizugeben. Der Aufruf der Seite mit Portangabe erfolgt dann so: http://servername:8530/WSUSAdmin/

Seine Updates selbst bezieht der WSUS-Server über den Port 80 für HTTP und 443 für HTTPS. Diese Ports lassen sich nicht verändern. Eine Auflistung der Zieldomänen des WSUS-Server (für die Firewall-Konfiguration) findet sich in dem Step-by-Step-Dokument von Microsoft.

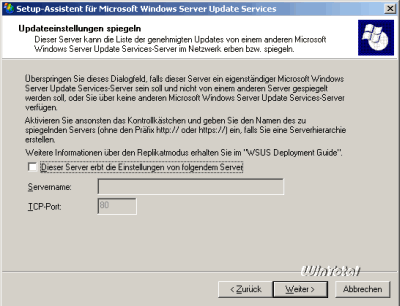

Ist schon ein WSUS im Netz vorhanden, kann man dessen bereits heruntergeladene Updates in die neue Installation einfließen lassen - in unseren Fall synchronisieren wir aber direkt mit Microsoft, daher bleibt diese Einstellung hier inaktiv.

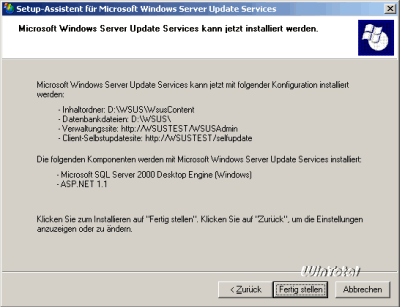

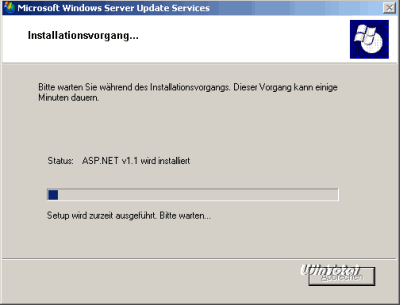

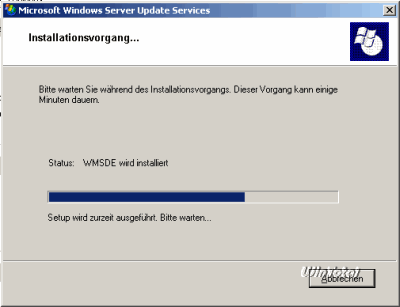

Nachdem wir die Einstellungen alle vorgenommen haben, beginnt die eigentliche Installation.

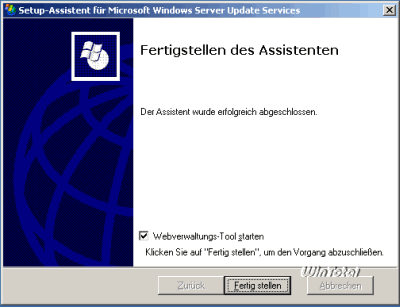

Bevor wir auf "Fertig stellen" klicken, muss die Verwaltungs-Website für den WSUS in die Zone "Lokales Intranet" aufgenommen werden (bzw. alternativ die "Verstärkte Sicherheitskonfiguration" für den Internet Explorer deinstalliert werden; da das ein Sicherheitsrisiko darstellt, wird hier nicht darauf eingegangen).

Dazu öffnen wir die Systemsteuerung, doppelklicken den Eintrag "Internetoptionen" und wechseln zur Registerkarte "Sicherheit". Hier markieren wir "Lokales Intranet", klicken auf "Sites" und fügen http://servername (in diesem Fall http://wsustest) hinzu und speichern mit OK ab.

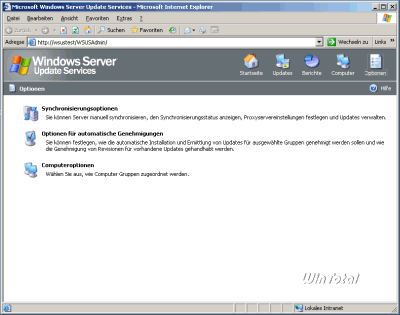

Weboberfläche des WSUS

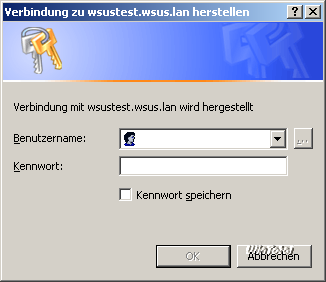

Danach klicken wir auf "Fertig stellen" und gelangen zur Passwort-Abfrage - der WSUS lässt per default nur Administratoren für die Verwaltungsoberfläche zu, also authentifizieren wir uns als Administrator mit dem entsprechenden Kennwort.

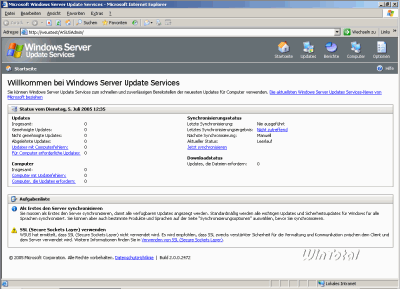

Nach erfolgreicher Anmeldung erscheint dann die Verwaltungsseite.

Wurde bei der Installation ein anderer Port für den WSUS genommen, muss man dies bei der Anmeldung natürlich berücksichtigen. Die richtige Adresse lautet dann z.B.: http://servername:8530/WSUSAdmin/, sonst http://servername/WSUSAdmin/

Hier wählen wir zuerst "Optionen" aus, um die Synchronisierungsoptionen für unseren WSUS einzustellen.

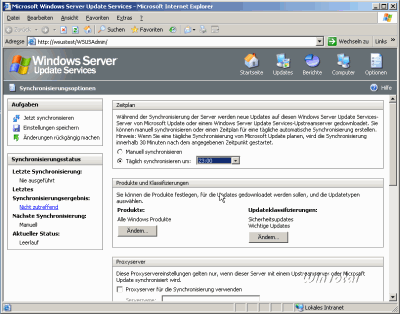

Zuerst sollten wir eine Uhrzeit festlegen, zu der der WSUS automatisch eine Synchronisation mit den Microsoft-Servern durchführt. Hier empfiehlt sich eine Zeit außerhalb regulärer Geschäftszeiten, um die zur Verfügung stehende Bandbreite nicht mit dem Download von Patches zu verringern.

Der Eintrag "Proxyserver" ist je nach Gegebenheiten des Netzwerkes entsprechend zu aktivieren, die Einstellung "Updatequelle" gibt uns im Nachhinein die Möglichkeit, die Updates von anderen, lokal bereits vorhandenen WSUS-Servern, zu laden. Beide Einstellungen sind hier irrrelevant und bleiben daher deaktiviert.

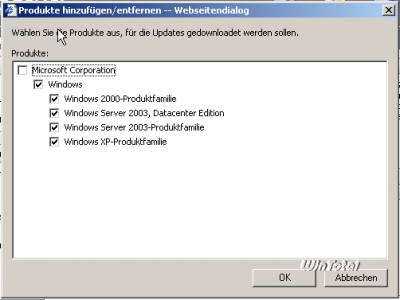

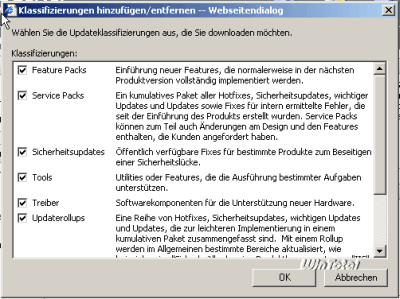

Als Nächstes klicken wir unterhalb von "Updateklassifizierungen" auf "Ändern" und aktivieren alle Einträge.

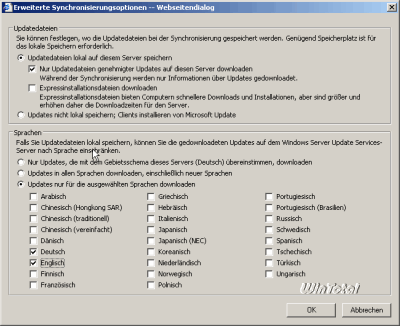

Wenn wir diese Einstellungen mit OK bestätigt haben, scrollen wir auf der Optionenseite ganz nach unten, klicken unterhalb von "Dateien und Sprachen aktualisieren" auf "Erweitert" und setzen die Haken wie abgebildet.

Prinzipiell würden auch nur die deutschen Updates genügen, die englischen Versionen "mitzunehmen" hat aber noch nie geschadet.

Wichtig bei diesen Einstellungen: Eine Synchronisation lädt nur die Liste aller verfügbaren Updates herunter, erst nach deren Genehmigung durch den Admin erfolgt der eigentliche Download der Dateien. Auch hier kann man einiges an Traffic sparen, indem man nicht benötigte ServicePacks o.ä. erst gar nicht genehmigt.

Nach Bestätigen mit OK müssen die Einstellungen gespeichert werden - im linken oberen Bereich der Seite findet sich der entsprechende Button.

|

| Einstellungen speichern |

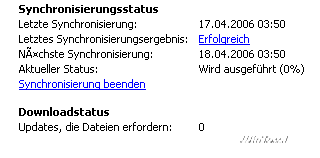

Nach dem Speichern der Einstellungen ist es an der Zeit, den Server das erste Mal zu synchronisieren. Dazu wechseln wir auf die Startseite und klicken auf "Jetzt synchronisieren". Der Status der Synchronisation wird auf der Startseite angezeigt.

|

| Status |

Clients anbinden

Während der Server mit der Synchronisation beschäftigt ist - was eine Weile dauern wird - können wir die Gruppenrichtlinien-Einstellungen für die Clients mittels der GPMC implementieren.

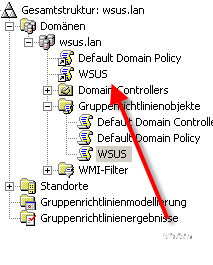

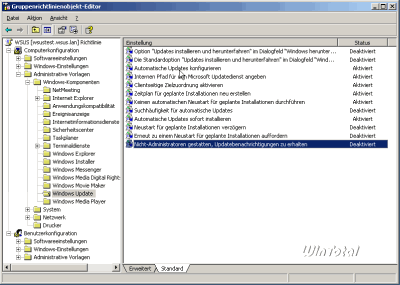

Dazu muss man auf dem Server die GPMC öffnen, unter "Gruppenrichtlinienobjekte" eine neue GPO mit dem Namen WSUS erstellen und diese mit "Bearbeiten" öffnen.

Dann öffnen Sie den Zweig "Computerkonfiguration => Administrative Vorlagen => Windows-Komponenten => Windows Update" und konfigurieren durch Doppelklick die einzelnen Einstellungen. Eine Beispielkonfiguration ist auf dem Bild dargestellt. Wenn die Richtlinie bei Ihnen fehlt, muss die Datei wuau.adm über "Vorlagen hinzufügen" im Kontextmenü des Zweiges "Administrative Vorlagen" eingelesen werden. Sie finden diese Datei im INF-Verzeichnis von Windows.

Die einzelnen Werte sehen dann in unserem Beispiel so aus:

| Richtlinie | Einstellung |

| Automatische Updates konfigurieren | Aktiviert |

| Automatische Updates konfigurieren | 4 - Autom. Downloaden und laut Zeitplan installieren |

| Folgende 2 Einstellungen sind nur erforderlich und gelten nur, wenn 4 gewählt wird. | |

| Geplanter Installationstag | 0 - Täglich |

| Geplante Installationszeit | 11:00 |

| Automatische Updates sofort installieren | Aktiviert |

| Clientseitige Zielzuordnung aktivieren | Aktiviert |

| Zielgruppenname für diesen Computer | WSUSTest |

| Die Standardoption "Updates installieren und herunterfahren" im Dialogfeld "Windows herunterfahren" nicht anpassen | Deaktiviert |

| Erneut zu einem Neustart für geplante Installationen auffordern | Deaktiviert |

| Internen Pfad für den Microsoft Updatedienst angeben | Aktiviert |

| Interner Updatedienst zum Ermitteln von Updates (Beispiel: http://IntranetUpd01) | http://wsustest |

| Intranetserver für die Statistiken | http://wsustest |

| Keinen automatischen Neustart für geplante Installationen durchführen | Aktiviert |

| Neustart für geplante Installationen verzögern | Deaktiviert |

| Nicht-Administratoren gestatten, Updatebenachrichtigungen zu erhalten | Deaktiviert |

| Option "Updates installieren und herunterfahren" im Dialogfeld "Windows herunterfahren" nicht anzeigen | Deaktiviert |

| Suchhäufigkeit für automatische Updates | Deaktiviert |

| Wartezeit nach Systemstart (Minuten): 5 | 5 |

"Deaktiviert" bedeutet in diesem Fall nicht, dass diese Einstellung nicht angewendet wird, sondern setzt diese Einstellung auf die Standardwerte.

Beachten Sie bitte bei "Interner Updatedienst zum Ermitteln von Updates", dass Sie hier ggf. den WSUS mit angeben müssen, sofern Sie diesen verändert haben (http://wsustest:8530).

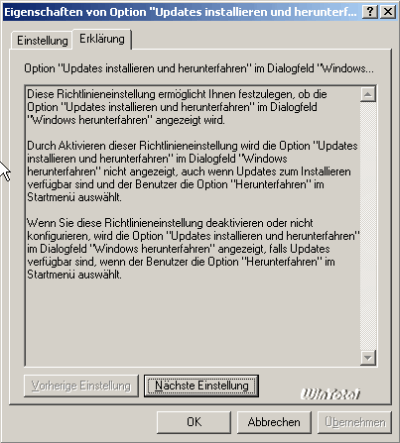

Da sich in jedem Einstellungsdialog eine Erklärung zur jeweiligen Funktion findet, gehe ich hier nicht näher darauf ein.

|

| Beschreibung jeder Option |

Wenn alle Einstellungen getätigt sind, schließen wir das Bearbeiten-Fenster und verknüpfen diese GPO per Drag&Drop mit der Domäne.

|

| GPO verknüpfen |

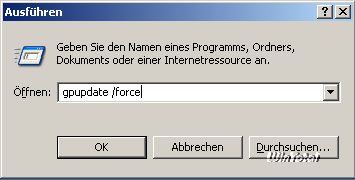

Damit stehen die Einstellungen zur Verfügung und können nun auf den Clients mittels gpudate /force erzwungen werden.

|

| gpudate /force |

Die Gruppenrichtlinien würden zwar auch regulär aktualisiert werden, das Erzwingen verkürzt aber die Wartezeit.

Clients manuell anbinden

Die Anpassung der Clients kann auch manuell über die Registry erfolgen. Die Einstellungen finden sich in der Registry unter HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate. Die erforderlichen Registry-Schlüssel sind in dem englischsprachigen Deployment Guide ab Seite 68 beschrieben.

Clientverwaltung im WSUS

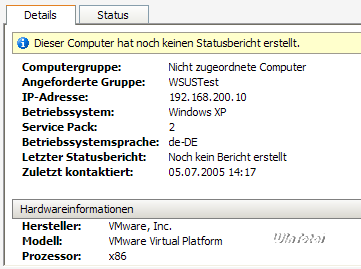

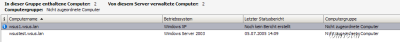

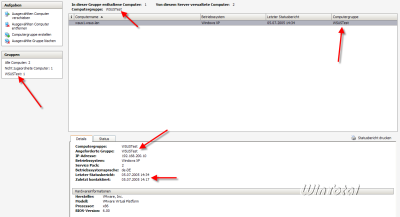

Auf der "Computer-Seite" des WSUS-Servers stehen nun alle Maschinen zur Verfügung, welche die GPO entsprechend übernommen haben, also auch unser Server.

|

| Details |

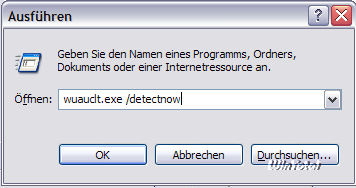

Noch hat der Client keinen Statusbericht erstellt, auch das lässt sich erzwingen, dazu am Client wuauclt.exe /detectnow in der Ausführen-Dialogbox eingeben.

|

| wuauclt.exe /detectnow |

Mit diesem Befehl meldet sich der Client in den nächsten 5 Minuten beim WSUS-Server.

Beim ersten Zugriff auf den Server wird der Updateclient ggf. selbstständig aktualisiert (ab XP mit SP1 oder W2000 mit SP4).

Nach einigen Minuten steht der Client in der von ihm angeforderten Gruppe zur Verfügung.

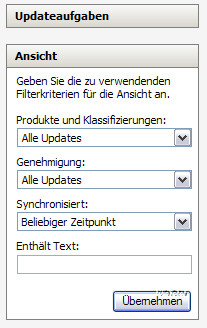

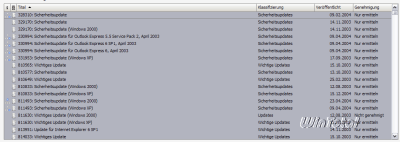

Nach der vollständigen Synchronisation des WSUS-Servers müssen zuerst alle Updates genehmigt werden, bevor die Clients diese Updates auch tatsächlich installieren. Dazu wählt man auf der Updates-Seite alle Updates aus und klickt auf "Übernehmen".

|

| Ansicht filtern |

Im rechten Fenster werden nun alle vorhandenen Updates aufgelistet, mit [STRG]+[A] lassen sich alle Updates auf einmal markieren.

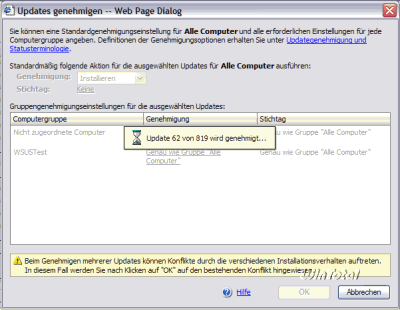

Mit Klick auf "Zum Installieren genehmigen" werden alle markierten Updates für die Installation auf den Clients freigegeben.

|

| Zum Installieren genehmigen |

Nach der Installations-Freigabe liest der Client beim nächsten Kontakt zum Server die neu freigegebene Liste der Updates ein und zieht sich die für ihn relevanten Updates zur Installation.

Gemäß der Gruppierung und Verknüpfung der GPOs auf verschiedene OUs lassen sich Rechner zu Gruppen zusammenfügen, die durchaus mit den unterschiedlichsten Updates versorgt werden können. Sie können damit zum Beispiel gefahrlos eine "TestGruppe" erstellen und hier die Wirkung der Patches erst ausgiebig testen, bevor die Patches für die übrigen Rechner der Produktivumgebung freigegeben werden.

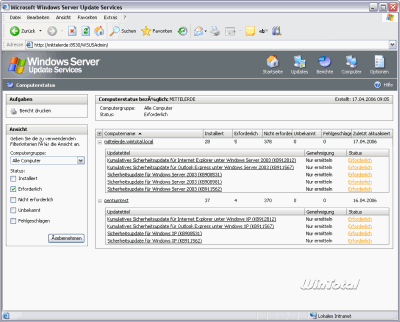

Über die Seite "Computer" kann jederzeit nachvollzogen werden, welcher Client welche Updates installiert hat oder bei welchem Client es zu Problemen gekommen ist. Die Genehmigungen lassen sich auch wieder rückgängig machen, bereits installierte Updates werden allerdings nicht deinstalliert.

Um die produktive Umgebung nicht zu gefährden, kann man Testgruppen erstellen und hier erst die Patches testen, bevor man diese auch für andere Rechner freigibt. Da Microsoft aber regelmäßig neue Patches veröffentlicht, sollte man auch regelmäßig den Computerstatus der Rechner abfragen, welche neuen Patches den Rechnern fehlen. Im Beispiel unten fehlen für 2 Rechner neuere Updates.

Verbindung auf Befehl

Der WSUS ist ein mächtiges Werkzeug und erleichtert die Patchverwaltung erheblich. Ärgerlich ist nur, dass es an den Clients liegt, wann sie sich mit dem WSUS verbinden. Man kann zwar mit wuauclt.exe /detectnow eine Verbindung zum WSUS von der Clientseite her erzwingen, müsste dies aber für jeden Client neu eingeben. Ein zentrales Tool von Serverseite her fehlt. Eine Lösungsmöglichkeit bietet hier PsExec, welches Programme auf Clients ausführen kann. Gibt man hier als Wildcard \* an, gilt der Befehl und damit wuauclt.exe /detectnow für die gesamte Domäne. PsExec ist auch Bestandteil der kostenlosen PSTools.

Weiterführende Links

- WSUS Download über WinTotal-Softwarearchiv

- Downloadseite mit Tools für den WSUS

- Step-by-Step-Anleitung für den WSUS von Microsoft als Word-Dokument

- WSUS.info

- WSUS.de

- WSUS-Startseite im TechNet (DE)

- Bereitstellen von Microsoft Windows Server Update Services

- Deploying Microsoft Windows Server Update Services (DOC, Englisch)

Ø 4,21

Ø 4,21