Wenn die Leistung Ihres Rechners oder Smartphones ohne erkennbaren Grund plötzlich nachlässt, kann es sein, dass Hacker darauf ohne Ihr Wissen virtuelle Währungen schürfen. Beim sogenannten Cryptomining wird Schadsoftware auf Ihrem System eingeschleust, die im Hintergrund dessen Ressourcen abgreift und neben einer eingeschränkten Funktionalität auch schlimme Folgen wie einen überhitzten Akku oder sogar einen Totalausfall der Hardware haben kann. In diesem Beitrag erfahren Sie, was eigentlich genau hinter Cryptojacking steckt und welchen Schutz es für diese neue Art von Bedrohung gibt.

- Cryptojacking-Programme richten keinen direkten Schaden auf den betroffenen Geräten an, sondern stehlen Ressourcen.

- Durch die dauerhafte Belastung durch bösartiges Crypto Mining kommt es zu einem schnelleren Verschleiß der Hardware und damit zu einer Verkürzung der Lebensdauer Ihres Gerätes.

- Am häufigsten trifft Cryptojacking kleine und mittelständische Unternehmen. Sie machen statistisch gesehen ein Drittel bzw. die Hälfte des gesamten Mining-Traffics aus.

Inhalt

1. Was versteht man unter Cryptojacking?

Cryptomining basiert auf komplizierten mathematischen Gleichungen, die parallel ablaufen und dadurch sehr viel Rechenleistung beanspruchen.

Cryptojacking ist eine neue Art von Hacker-Angriffen, die sich seit Ende letztes Jahres unter Cyberkriminellen großer Beliebtheit erfreut. Die Bezeichnung setzt sich aus den Begriffen „Cryptocurrency“ („Kryptowährung“) und „Hijacking“ („Entführung“) zusammen und meint das Kapern fremder Computer oder Smartphones, um mit deren Rechenleistung heimlich Kryptowährungen wie Bitcoin, Monero oder Ethereum zu generieren. Dazu werden komplexe mathematische Gleichungen verwendet, die parallel ablaufen und dadurch größtmögliche Kapazitäten erfordern.

Als Ausgangspunkt dient in den meisten Fällen eine gehackte Website, auf der Fremdcode (ein sogenanntes „Miner-Programm“) implementiert wird. Bei Aufruf der Seite wird der Code automatisch auf dem Rechner des Users ausgeführt. Dadurch wird überflüssige Rechenleistung aufgebraucht und der Hacker („Miner“) verdient Geld, ohne für Stromkosten oder entsprechendes Equipment aufkommen zu müssen.

Einige Cryptomining-Botnetze (z.B. Wanna Mine) werden über Spam-Mails verteilt und verbreiten sich dann selbständig in Unternehmens-Netzwerken. Pro Tag erwirtschaften Hacker auf diese Art Gewinne von mehr als 100.000 USD.

Cryptojacking an sich ist eigentlich nicht illegal. Im Internet verdienen zahlreiche Webseitenbetreiber Geld durch das „Schürfen“ auf dem PC Ihrer Besucher. Im Gegenzug verzichten Sie dann zum Beispiel auf lästige Online-Werbung. In diesen Fälle geschieht das Mining aber mit der Zustimmung der Nutzer und durch den Seitenbetreiber selbst. Das bedeutet, der Vorgang bleibt transparent und ist nicht das Ergebnis einer „feindlichen Übernahme“.

Gut zu wissen: Kryptowährungen wie Bitcoin und Ethereum nutzen sogenannte Blockchains, in denen alle bisher erfolgten Transaktionen dokumentiert sind. Im Gegensatz zum Hauptbuch in einem Buchhaltungssystem werden die Informationen aber nicht zentral abgelegt, sondern redundant auf alle Knoten der Kette verteilt.

2. Welche Gefahren entstehen durch Cryptojacking?

Die rentablen Kursgewinne bei Kryptowährungen ziehen immer mehr Internet-Gangster an, die sich mit stetig perfideren Methoden Zugriff auf Ihren Rechner verschaffen, um diesen für ihre bösartige „Schürftätigkeit“ einzusetzen. Die Folgen können dabei so vielfältig wie der Schadcode selbst sein:

- Die heimlichen Aktivitäten können Ihren Rechner spürbar verlangsamen und in Einzelfällen sogar dafür sorgen, dass die Batterie überhitzt und das Gerät dadurch unbrauchbar wird.

- Für Unternehmen besteht zudem die Gefahr, dass durch die hohe Auslastung der Cloud-Ressourcen horrende Zusatzkosten entstehen. Nicht selten wird dadurch auch die Funktionalität des Rechenzentrum beeinflusst oder im schlimmsten Fall gleich das komplette Netzwerk lahmgelegt.

Wird das Cryptojacking in großem Stil betrieben, kann es sogar ganze Rechenzentren lahmlegen.

Cryptojacking betrifft aber nicht nur komplexe Rechensysteme: Auch Smartphones werden immer häufiger zum Zwecke des Schürfens missbraucht. Außerdem erhöht auch die zunehmende Vernetzung durch das IoT („Internet oft Things“) die Gefährdung, speziell bei einer Bereitstellung der Dienste innerhalb eines Unternehmens. Zwar verfügen derartige Netzwerke über eine hohe Komplexität und Konnektivität, allerdings steigt mit der Zahl der Zugangspunkte automatisch auch die Sicherheitsanfälligkeit.

Gut zu wissen: Auch die Nutzer eines Apple-Gerätes sollten sich nicht zu sehr in Sicherheit wiegen. Auch auf Macs, MacBooks und iPhones hat die Zahl der Cryptojacking-Angriffe in den letzten Monaten um mehr als 80 Prozent zugenommen.

3. Wie kann ich Cryptojacking erkennen?

Die ersten Anzeichen für Cryptojacking sind oft eine hohe Auslastung des Computers oder ein heiß gelaufener Smartphone-Akku. Verbraucht Ihr Gerät zudem auch noch deutlich mehr Strom als üblich, sollten Sie eine Infektion durch eine bösartige Mining-Software als Ursache in Betracht ziehen.

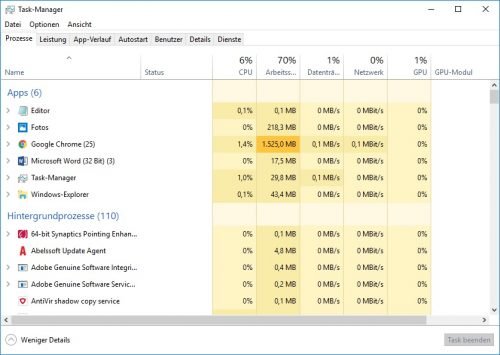

Die Auslastung Ihres Rechners können Sie ganz einfach über den Task-Manager im Blick behalten. Entdecken Sie Prozesse, die auffallend viel CPU-Leistung beanspruchen, sollten bei Ihnen sämtliche Alarmglocken schrillen.

Im Taskmanager können Sie Prozesse identifizieren, die übermäßig viel CPU-Leistung beanspruchen.

Haben Sie einen Crypto Mining-Angriff auf Ihrem Gerät identifiziert, ist schnelles Handeln gefragt. Beenden Sie sofort den Browser-Tab, in dem das Script ausgeführt wurde. Aktualisieren Sie im Anschluss sämtliche Browsererweiterungen, um die vom Script infizierten AddOns zu eliminieren.

Tipp: Opera hat mit cryptojackingtest.com eine Webseite ins Leben gerufen, auf der Sie die Sicherheit Ihres Browsers in Bezug auf Cryptomining-Tools überprüfen können.

4. Wie kann ich mich gegen Cryptojacking schützen?

Cryptojacking-Programme gelangen häufig über Viren und Trojaner auf den Computer, daher sollte Ihr Malware-Schutz stets auf dem neuesten Stand sein.

Per Definition sind Cryptomining-Programme zwar keine Malware im herkömmlichen Sinne, denn dazu müssten sie sich in irgendeiner Art und Weise verbreiten. Sie nutzen aber mitunter Viren, Würmer oder Trojaner, um auf den PC oder ins Netzwerk zu gelangen.

Ein aktueller Virenscanner schafft immerhin einen rudimentären Schutz, denn er entdeckt bekannte Mining-Programme und eliminiert sie. Außerdem können Sie mit diesen Maßnahmen Cryptojacking proaktiv vorbeugen:

- Aktivieren Sie (sofern vorhanden) die Anti-Crypto-Miner-Funktion Ihres Browsers.

- Deaktivieren Sie JavaScript in Ihrem Browser. In den Komponenten der Scriptsprachen sind häufig wesentliche Bestandteile der Website implementiert, die das Ziel eines Angriffs darstellen könnten.

- Setzen Sie Ad-Blocker ein, um im Falle einer Infektion einen erneuten Download des Crypto Mining-Programms über die Webseite zu unterbinden. Browser-Erweiterungen wie MinerBlock und NoCoin können Mining-Skripte in Anzeigen und Websites erkennen und blockieren.

- Blockieren Sie potenziell gefährliche Webseiten über die Blacklist in Ihrem Browser und deaktivieren Sie die Ausführung von aktiven Inhalten.

- Mobile Endgeräte lassen sich über ein Mobile Device Management schützen, mit dem Apps, Daten und Erweiterungen zentral verwaltet werden, wodurch sich das Risiko eines Angriffs verringert.

In Unternehmen muss eine grundsätzliche Sensibilisierung der Mitarbeiter für das Thema erfolgen, wobei der Focus dabei vor allem auf den diversen Phishing Methoden liegen sollte. In großen Netzwerken lassen sich Cryptominer zudem auch durch die Implementierung eines Monitoring-Systems aufspüren. Allerdings ist ein spezielles Know-How erforderlich, um auch die richtigen Schlüsse aus den ermittelten Werten zu ziehen.

Gut zu wissen: Alternativ zum Monitoring lässt sich ungewöhnlicher Traffic auch mit Network-Intrusion-Detection-Systemen (z.B. Darktrace oder Vectra) erkennen, die Machine-Learning-Funktionen nutzen, um Anomalien zu identifizieren.

Ø 4,36

Ø 4,36