Nachdem TrueCrypt wohl eingestellt wird, suchen weltweit Anwender nach passenden Alternativen. In dem folgenden Artikel fassen wir die Entwicklung rund um TrueCrypt zusammen, stellen das noch immer konkurrenzlos flexible Tool vor, betrachten aber auch verschiedene Verschlüsselungslösungen als Ersatz für TrueCrypt, darunter auch das windowseigene BitLocker.

Nachtrag 30.09.2015

VeraCrypt hat sich als Nachfolger auf Basis des Quellcodes etabliert und fixt in Version 1.15 von TrueCrypt geerbte Sicherheitslücken. Diese erlauben zwar keinen Zugriff auf die verschlüsselten Container, wohl aber auf das komplette System. Weitere Informationen liefert ein Artikel auf Cio. Wir empfehlen daher die Nutzung von VeraCrypt mit gleicher Bedienung, aber ohne die bekannte Sicherheitslücke.

Was ist los mit TrueCrypt?

Die Nachricht kam plötzlich und klang mysteriös. Gerüchten zufolge sollen die US-Behörden ihre Finger im Spiel haben, ähnlich wie beim E-Mail-Dienstleister LavaBit. Man könnte sogar auf der umgeleiteten Homepage mit viel Fantasie aus der Warnmeldung herauslesen, dass die NSA (englisch: National Security Agency – deutsch: Nationale Sicherheitsbehörde) dahintersteckt. Die Nachricht dort lautet:

WARNING: Using TrueCrypt is "Not Secure As" it may contain unfixed security issues.

Nach der Warnmeldung wird ohne Erklärung der Hintergründe mit einer Anleitung das Verschlüsselungsprogramm BitLocker von Microsoft "empfohlen", was überhaupt nicht zusammenpasst. Beide Verschlüsselungstools sind grundverschieden. TrueCrypt-Container können von anderen Betriebssystemen geöffnet werden - was unter Windows verschlüsselt wurde, kann auch unter Linux entschlüsselt werden. Bei BitLocker geht das nicht. Man könnte zwar eine VHD in der Datenträgerverwaltung erstellen und diese mit BitLocker verschlüsseln. Leider unterstützt nicht jedes Betriebssystem VHDs. Krypto-Experten von TrueCrypt würden zudem wohl nie den Einsatz von BitLocker empfehlen, da es gegen grundlegende Prinzipien sicherer Verschlüsselungen verstößt.

Es ist nicht bekannt, welche Lücken in TrueCrypt vorhanden sein sollen. Exporten konnten nach einem Audit aber keine Fehler im Programm finden, die als Sicherheitslücke zu werten sind.. "Der NCC-Audit fand keine Hinweise auf absichtliche Hintertüren oder schwerwiegende Designfehler, die die Software in üblichen Szenarien unsicher machen" kommentierte der Kryptograph Matthew Green auf seinem Blog. Der komplette Bericht der Phase 2 von "Open Crypto Audit" liegt als PDF vor.

Es heißt aber auch, die Entwickler haben angeblich das Interesse verloren. Ein Tool, welches so im Trend liegt, fallen zu lassen, ist allerdings unlogisch.. Die genauen Hintergründe werden wir wohl nie erfahren.

Es gibt inzwischen eine Schweizer Webseite, die bestrebt ist, TrueCrypt nicht aussterben zu lassen.

Warum ist TrueCrypt so beliebt?

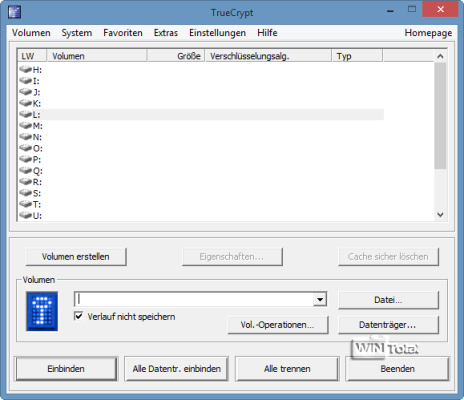

TrueCrypt gilt bisher als kostenlose, einfache und sehr sichere Lösung zum Verschlüsseln von Computer-Daten. Das beliebte Tool wurde unter anderem von Edward Snowden mehrfach empfohlen und auch selbst benutzt - nachzulesen auf Forbes.com ("Continue to Site>>" klicken). Zum einen ist TrueCrypt das einzige plattformübergreifende Tool, das sowohl eine Systempartitionsverschlüsselung (seit Version 5.0) anbietet als auch die Verschlüsselungen von Containern und externen Datenträgern. Ein Multiboot-System mit mehreren unterschiedlichen Betriebssystemen kann TrueCrypt verschlüsseln, was BitLocker nicht kann.

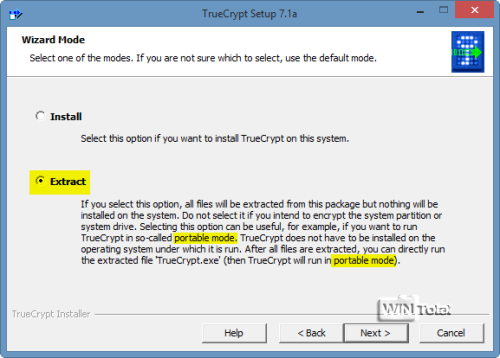

Das Tool ist als Installer-Version sogar portabel, auch wenn es darüber hinaus eine Portabel-Version zum Download gibt. Im Setup muss man dafür einfach "Extract" statt "Install" auswählen und den gewünschten Pfad angeben, z.B. den des USB-Sticks.

Des Weiteren, und das ist eine Besonderheit, unterstützt TrueCrypt versteckte Container innerhalb eines Containers, die sogenannten "Hidden Volumes".

In manchen Ländern, zum Beispiel in Großbritannien, kann es unter Umständen passieren, dass Sie das Passwort für den Container preisgeben müssen. Deshalb gibt es in TrueCrypt "Hidden Volumes". Das sind gesondert verschlüsselte Untercontainer eines Containers. Müssen Sie z.B. das Passwort für den Container rausrücken, öffnet sich der erste Container. Hier sollten dann sensible Dateien zu finden sein, wie beispielsweise Informationen zu Krankheiten oder finanziellen Notlagen und ein paar Peinlichkeiten. Die wirklich wichtigen Dateien aber liegen im "Hidden Volume" (zweiten Container), das sich nur öffnen lässt, wenn das zweite Passwort eingegeben wird. Dass es die Möglichkeit von "Hidden Volumes" gibt, ist zwar allgemein bekannt. Wenn aber schon im ersten Container sensible Daten lagen, dürfte es schwer nachzuweisen sein, dass noch ein zweiter angelegt wurde.

Ist TrueCrypt knackbar?

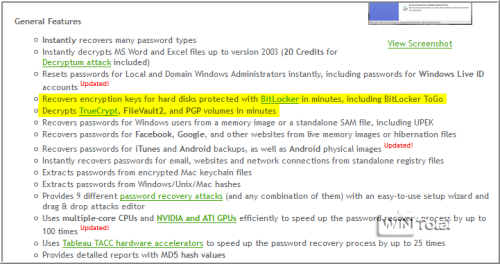

Es ist immer wieder mal im Internet zu lesen, dass eine Software gefunden wurde, die TrueCrypt knacken kann. Wir haben aber nie gelesen, dass TrueCrypt geknackt wurde. Eine Software, die wir gefunden haben, nennt sich "Passware Kit Forensic" - sie soll innerhalb von Minuten TrueCrypt und auch BitLocker entschlüsseln können. Natürlich muss die Software erst käuflich erworben werden, für immerhin $995 (Stand Aug. 2014).

Auf der Homepage unter "General Features" steht:

Entschlüsselt geschützte Festplatten mit BitLocker in Minuten, einschließlich BitLocker ToGo.

Entschlüsselt TrueCrypt, FileVault2 und PGP-Volumes in Minuten.

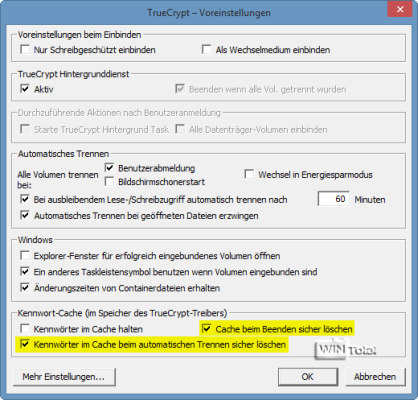

Das Tool kann nur schwache Passwörter entschlüsseln, wenn der Rechner noch im Betrieb ist und eine FireWire-Schnittstelle besitzt (IEEE 1394). Was ist aber, wenn der PC ausgeschaltet ist? Wenn in den TrueCrypt-Einstellungen "Cache beim Beenden sicher löschen" aktiviert wurde, wird nach dem Logout das Passwort sicher aus dem Cache entfernt. Somit funktioniert das Auslesen des sicheren Passwortes unter TrueCrypt nicht mehr. Des Weiteren kann das Tool keine TrueCrypt-Container entschlüsseln.

Weitere Infos liefert ein etwas älterer Artikel von Golem.

Betriebssystempartition mit TrueCrypt verschlüsseln

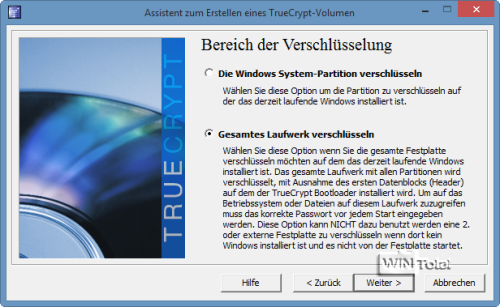

Das installierte TrueCrypt-Tool wird als Administrator ausgeführt. In TrueCrypt klicken Sie dann in der Menüleiste auf "System" und dann auf "System-Partition/Laufwerk verschlüsseln". Wählen Sie den Punkt "Normal" aus und danach "Gesamtes Laufwerk verschlüsseln". Damit schützen Sie auch Ihre Daten, die nicht auf der Windows-Partition, aber auf der gleichen Platte liegen. Das Betriebssystem mit allen Partitionen wird verschlüsselt, mit Ausnahme des ersten Datenblocks (Header), auf dem der TrueCrypt Bootloader installiert wird.

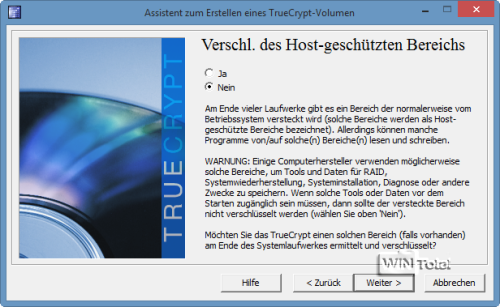

Die Verschlüsselung des Host-geschützten Bereichs bringt nur ein geringes Plus an Sicherheit. Insbesondere bei RAID-Systemen und Recovery-Tools kann es zu Problemen kommen. Deshalb sollten Sie die Option "Nein" aktivieren.

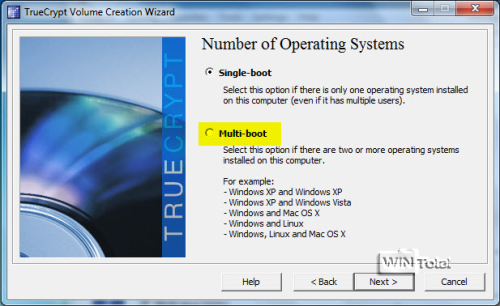

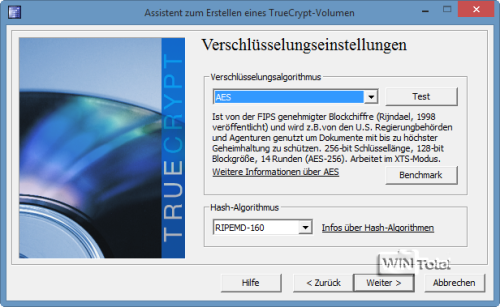

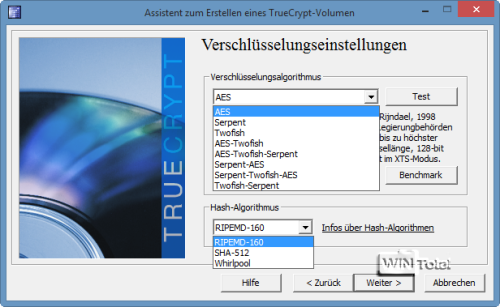

Wählen Sie dann "Ein Betriebssystem". Wenn Sie ein Multi-Boot-System haben, dann wählen Sie "Mehrere Betriebssysteme" aus. Danach kommen Sie zu den Verschlüsselungseinstellungen.

Jeder Algorithmus, den Sie auswählen, wird darunter erklärt. Leider funktionieren die Links für weitere Informationen nicht mehr.

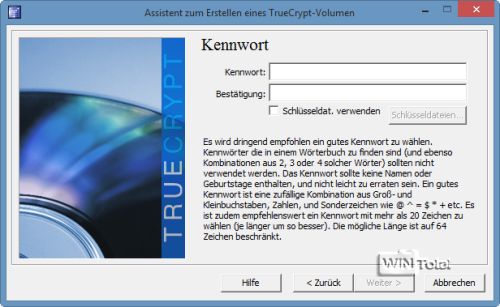

Bei der Kennwortvergabe sollten Sie ein sicheres, langes Passwort wählen. Je länger, umso besser, TrueCrypt erlaubt bis zu 64 Zeichen. Sollte nach der Kennwortvergabe Ihre Tastatur spinnen, drücken Sie einfach die [Windows]-Taste + [Space]-Taste, danach ist das Tastaturlayout wieder in Deutsch [DE].

Danach fordert TrueCrypt Sie auf, eine Windows-Rettungs-Disk zu erstellen. Bei einem Boot-Problem fährt Windows mit der Disk trotzdem hoch. TrueCrypt speichert eine ISO-Datei in Ihren eigenen Dateien – diese müssen Sie brennen, damit TrueCrypt fortfährt. Bereits beim nächsten Neustart des Betriebssystems müssen Sie Ihr gewähltes Passwort eingegeben. Geschieht dies nicht, unterbricht TrueCrypt den kompletten Startprozess. Diese Funktion ist unter dem Namen "Pre-Boot-Authentification" bekannt.

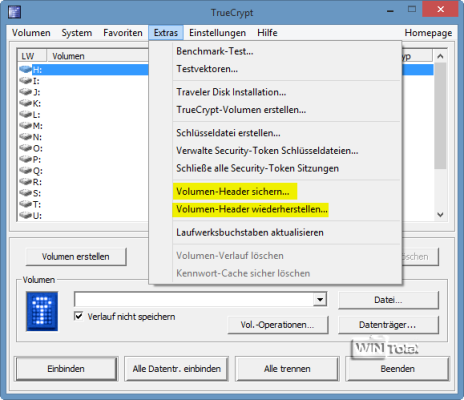

Danach können Sie noch den Volumen-Header sichern. Damit kann das Volume bei Beschädigungen bis zu 100% wiederhergestellt werden.

Hat man Volumen-Header nicht gesichert, hilft das Tool "Testcrypt", das den Header auf TrueCrypt-Festplatten wiederfindet. TestCrypt ist ein Werkzeug, um verlorene TrueCrypt-Volumes zu lokalisieren und wiederherzustellen.

Ein Härtefall – Wie Sie gelöschte TrueCrypt-Partition wiederherstellen, wird hier in einem Forum erklärt.

Dazu brauchen Sie ein paar Tools wie TrueCrypt, TestCrypt, TestDisk, HxD und GetDataBack (Demo).

In einem kleinen Bericht über TrueCrypt wird noch auf Traveller Disk in Aktion und Hybride Verschlüsselung mit PGP und OpenPGP eingegangen.

Gibt es TrueCrypt noch zum Downloaden?

Ja, die Version 7.1a können Sie im unserem Softwarearchiv downloaden – updaten Sie aber NICHT auf Version 7.2. Leider wird TrueCrypt nicht mehr mit Updates versorgt, somit gibt es keinen ausreichenden Schutz mehr, sollten künftig Sicherheitslücken auftreten.

Kennen Sie noch "Encrypting File System" (EFS)?

Seit Windows 2000 besitzt das Betriebssystem eine Dateiverschlüsselung. EFS steht für "Encrypting File System" und kennzeichnet ein System der Dateiverschlüsselung auf NTFS-Datenträgern unter Windows-NT-basierten Betriebssystemen. Sie können zum Schutz der Daten noch EFS verwenden, wenn mehrere Benutzer denselben Computer verwenden. EFS ist aber nicht praktikabel auf portablen USB-Medien, weil nur auf dem PC der Zugriff möglich ist, auf dem die Daten verschlüsselt wurden.

Seit Einführung blieb das Feature weitestgehend ungenutzt. Weitere Informationen finden Sie in diesem etwas älteren Artikel zum Thema EFS: EFS – Dateiverschlüsselung mit Windows XP.

Anders sieht es mit Microsoft BitLocker aus.

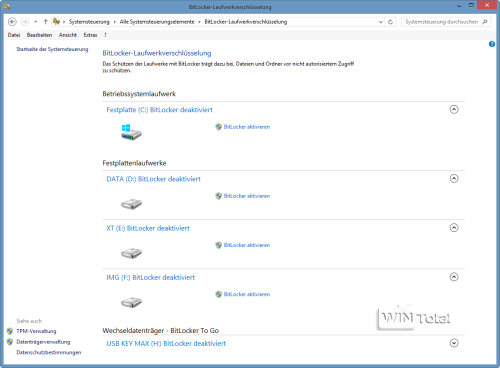

Was kann BitLocker von Microsoft?

BitLocker ist ein Verschlüsselungsprogramm für Partitionen und das Betriebssystem und ist Bestandteil von Windows Vista (Enterprise/Ultimate), Windows 7 (Enterprise/Ultimate), Windows 8.x (Professional/Enterprise), Windows Server 2008, Windows Server 2008 R2 und Windows Server 2012.

Bitlocker To Go gibt es nur in Ultimate-Editionen, unter Windows 8.x darüber hinaus auch in der Professional-Edition. Mit "BitLocker To Go" können alle Dateien auf einem Wechseldatenträger (einer externen Festplatte oder einem USB-Speicherstick) geschützt werden ohne TPM. Wenn das Medium das FAT-Dateisystem hat, können Sie später die Daten auch auf Rechnern mit Windows Vista oder Windows XP lesen. Für die beiden Betriebssysteme bietet Microsoft das kostenlose BitLocker-Lese-Tool zum Download an, was aber NUR lesen und nicht beschreiben kann.

Unter Vista ohne SP1 konnte BitLocker nur die Windows-Partition schützen. Zum Schutz anderer Partitionen konnte EFS verwendet werden. Erst nach SP1 für Vista konnten alle Partitionen verschlüsselt werden.

Was BitLocker aber vor allem nicht kann, ist virtuelle Festplatten als Container anzulegen (mit der Ausnahme von virtuellen Festplatten als Containerersatz, siehe „Virtuelle Festplatte verschlüsseln mit BitLocker“), welche plattformübergreifend benutzt werden können. Die größte Stärke von TrueCrypt ist damit ausgerechnet bei BitLocker nicht verfügbar. Auch eine einzelne Datei mit BitLocker zu verschlüsseln ist nicht möglich. Für beide Vorgänge empfehlen wir weitere Programme später im Text.

Betriebssystem verschlüsseln mit BitLocker

BitLocker macht es für Angreifer äußerst schwierig, Zugriff auf die Daten eines gestohlenen Computers oder einer gestohlenen Festplatte zu erhalten. BitLocker kann aber nicht vor Netzwerkangriffen schützen. Auch sind Ihre Daten nicht geschützt, während Windows ausgeführt wird.

Für die Ausführung von BitLocker bei einem verschlüsselten Betriebssystemlaufwerk sind zwei Partitionen auf derselben Festplatte erforderlich (Systempartition und Betriebssystempartition), da die Authentifizierung und Systemintegritätsprüfung vor dem Start nicht auf derselben Partition erfolgen darf, auf der sich das verschlüsselte Betriebssystemlaufwerk befindet.

WinTotal-Tipp: Unterschied zwischen Systempartition und Startpartition

BitLocker verschlüsselt alle Benutzer- und Systemdateien auf dem Betriebssystemlaufwerk, einschließlich der Auslagerungs- und Ruhezustandsdateien des angemeldeten Benutzers. Falls der Computer keine Systempartition besitzt, erstellt der BitLocker-Assistent eine Systempartition mit einem verfügbaren Speicherplatz von ca. 200 MB. Der Systempartition wird kein Laufwerkbuchstabe zugewiesen und sie wird nicht unter "Computer" oder "Dieser PC" angezeigt. Die Systempartition verbleibt unverschlüsselt, damit der Computer gestartet werden kann. Neue Dateien werden automatisch verschlüsselt, wenn diese vom Benutzer einem Laufwerk hinzufügt werden, für das BitLocker aktiviert ist. Wenn diese Dateien jedoch auf ein anderes Laufwerk oder einen anderen PC kopiert werden, werden sie automatisch entschlüsselt.

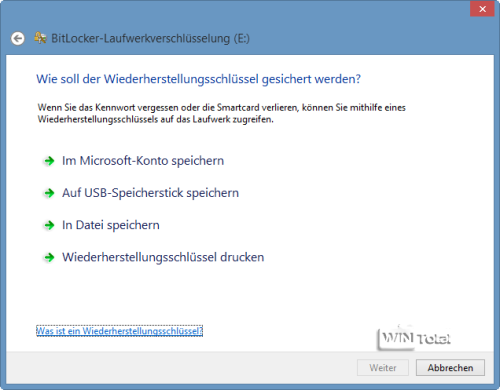

BitLocker legt bei jeder Verschlüsselung ein eindeutiges Wiederherstellungskennwort fest, mit 4 Aufbewahrungsmöglichkeiten. Wenn Sie Ihr BitLocker-Kennwort vergessen, können Sie in der BitLocker-Wiederherstellungskonsole mithilfe des Wiederherstellungskennworts die Verschlüsselung entsperren.

BitLocker mit TPM

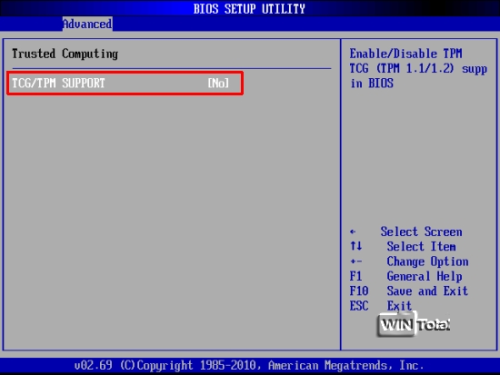

BitLocker startet vor dem Betriebssystem und greift standardmäßig auf "Trusted Platform Module" (TPM) zu, um zu prüfen, ob die Hardware unverändert und somit vertrauenswürdig ist, erst dann startet das Betriebssystem mit dem Login. Voraussetzung für dessen Nutzung ist, dass das Motherboard des Computers mit einem TPM-Chip ausgestattet ist. Wenn Sie nicht wissen, ob Ihr PC einen TPM-Chip verbaut hat, starten Sie die TPM-Verwaltungskonsole über "Start – Ausführen" tpm.msc. Wenn kein kompatibles TPM gefunden wurde, kann es auch sein, dass es im BIOS nicht aktiviert wurde.

Bevor BitLocker auf einem Computer mit einem TPM aktiviert wird, muss das TPM initialisiert werden. Durch den Initialisierungsvorgang wird ein TPM-Besitzerkennwort generiert, das ein für das TPM festgelegtes Kennwort darstellt. Dieses TPM-Besitzerkennwort brauchen Sie aber nur, um den Status des TPM zu ändern, beispielsweise beim Aktivieren oder Deaktivieren des TPM oder beim Zurücksetzen der TPM-Sperrung. Nach dem Initialisierungsvorgang starten Sie den Computer neu und legen die BitLocker-Systemstarteinstellungen fest. Hier haben Sie 4 Optionen zur Auswahl, wie das Wiederherstellungskennwort gesichert werden soll:

1.) in Microsoft-Konto speichern

2.) auf USB-Speicherstick speichern

3.) in Datei speichern

und

4.) Wiederherstellungsschlüssel drucken

Sie können alle 4 Optionen anklicken zur Aufbewahrung des Wiederherstellungskennworts, bevor Sie auf "Weiter" klicken. Somit sind Sie vierfach gesichert (Screenshots weiter unten).

Das Wiederherstellungskennwort wird nur benötigt, wenn das verschlüsselte Laufwerk in einen anderen Computer eingebaut werden muss oder wenn Änderungen an den Systemstartinformationen vorgenommen werden.

Die Windows-Anmeldung verläuft wie immer mit Ihrem Benutzerkonto, da BitLocker automatisch mit TPM interagiert. Währenddessen ist das Betriebssystem nicht verschlüsselt. Im laufenden Betrieb ist die transparente BitLocker-Verschlüsselung weder bei der Nutzung der Daten noch insgesamt bei der Systemleistung zu bemerken.

Mit TPM und PIN

Um mit dem TPM ein höheres Maß an Sicherheit zu erreichen, kann BitLocker mit einer Geheimzahl (PIN) konfiguriert werden. Die PIN ist eine vom Benutzer zusätzlich festgelegte Geheimzahl, die bei jedem Computerstart und jedem Wechsel aus dem Ruhezustand eingegeben werden muss.

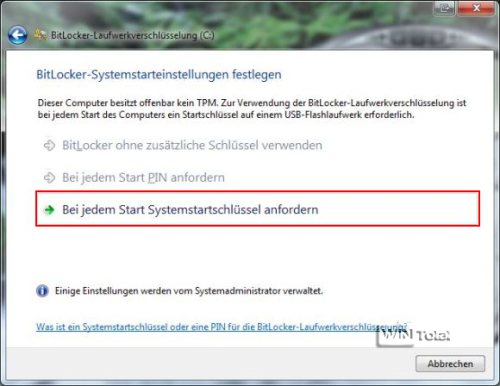

BitLocker ohne TPM

Sobald der Bitlocker-Assistent das Laufwerk vorbereitet hat und ein Neustart durchgeführt wurde, müssen die Systemstarteinstellungen festlegt werden. Hier haben Sie wieder 4 Optionen zur Auswahl, wie das Wiederherstellungskennwort zur Aufbewahrung gesichert werden soll.

Zum Starten des verschlüsselten Betriebssystems bleibt Ihnen nur die Möglichkeit mit einer Schlüsseldatei auf einem USB-Speicherstick, wenn Sie über kein TPM verfügen. Der Stick muss dann immer eingesteckt sein, wenn Sie sich an Windows anmelden, damit der Systemstartschlüssel identifiziert werden kann. Das BIOS sollte in der Lage sein, bereits während des Systemstarts lesend auf das USB-Gerät zuzugreifen.

Bitlocker ohne TPM-Chip - Tipp hierzu.

In den Systemstarteinstellungen steht Ihnen bei dieser Variante nur die Option "Bei jedem Start Systemstartschlüssel anfordern" zur Verfügung.

Wird der Systemstartschlüssel auf dem USB-Gerät nicht identifiziert, können Sie nicht auf die Daten Ihres verschlüsselten Volumes zugreifen. Wenn der USB-Stick mit dem Systemstartschlüssel nicht verfügbar ist, müssen Sie im BitLocker-Wiederherstellungsmodus das Wiederherstellungskennwort eingeben.

Währenddessen ist das Betriebssystem nicht verschlüsselt. Im laufenden Betrieb ist die transparente BitLocker-Verschlüsselung weder bei der Nutzung der Daten noch insgesamt bei der Systemleistung zu bemerken.

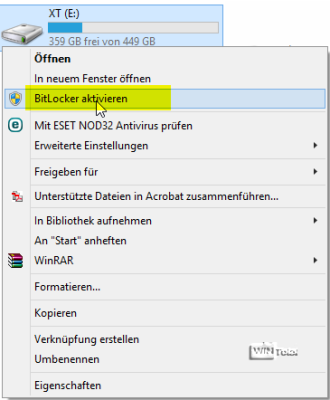

Datenpartition mit BitLocker verschlüsseln

Für das Verschlüsseln einer Datenpartition oder generell einer beliebigen Partition, die nicht das Betriebssystems enthält, gibt es keinerlei Einschränkungen. Es ist nicht einmal nötig, dass das Laufwerk ein bestimmtes Dateisystem benutzt. BitLocker verschlüsselt NTFS, FAT32, FAT16 oder exFAT. Vergeben Sie nur ein sicheres Passwort. Klicken Sie die Partition rechts an und gehen Sie im Kontextmenü auf "BitLocker aktivieren".

Dann zeigt Ihnen BitLocker 4 Optionen zur Auswahl an, wie das Wiederherstellungskennwort gesichert werden soll, wenn Sie Ihr Passwort vergessen sollten.

Sie können alle 4 Optionen anklicken, bevor Sie auf "Weiter" klicken. Somit haben Sie das Wiederherstellungskennwort zur Aufbewahrung vierfach gesichert.

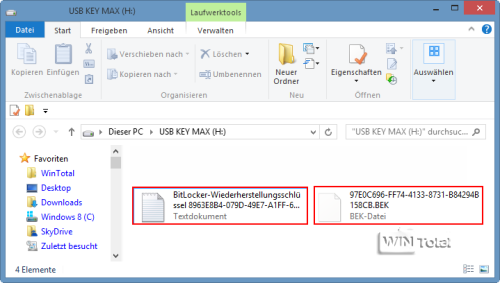

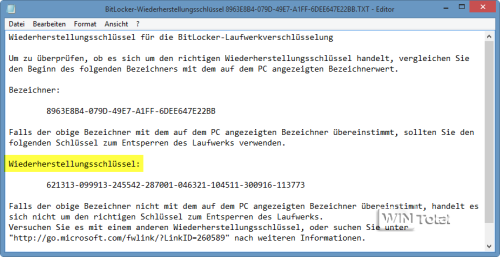

In der Sicherung sind eine TXT-Datei und eine BEK-Datei enthalten.

In der TXT-Datei stehen die Bezeichner-Nummer und der 48-stellige Wiederherstellungsschlüssel, der als Wiederherstellungskennwort dient, dazu ein Microsoft-Link für weitere Informationen. Die BEK-Datei ist der BitLocker Encryption Key. Diese Dateien dienen zur Sicherheit, falls Sie Ihr Kennwort vergessen, das Sie beim Einrichten von Bitlocker vergeben haben. Die Verschlüsselung erfolgt im Hintergrund. Sollte BitLocker auf ein laufwerksbezogenes Problem stoßen, unterbricht es die Verschlüsselung und führt einen Checkdisk durch. Sobald das Problem gelöst ist, wird die Verschlüsselung fortgesetzt.

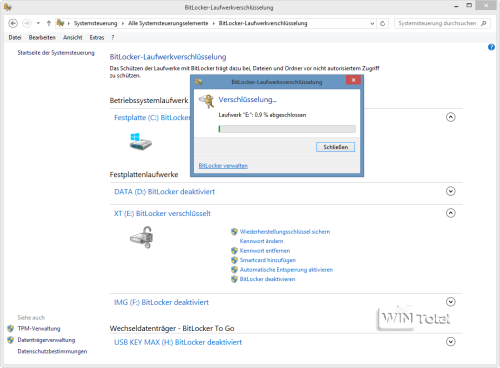

In der Systemsteuerung sehen Sie dann, dass das Daten-Laufwerk verschlüsselt wird.

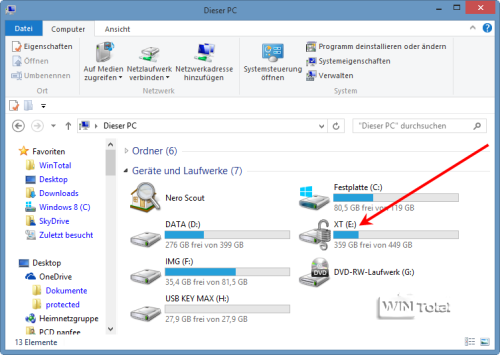

Unter "Dieser PC" oder unter "Computer" ist das Daten-Laufwerk dann mit einem Schloss gekennzeichnet.

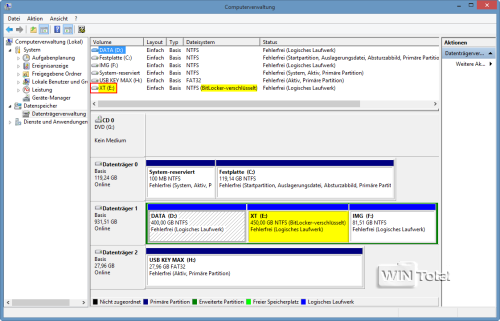

In der Datenträgerverwaltung sehen Sie auch das Laufwerk, das verschlüsselt wurde.

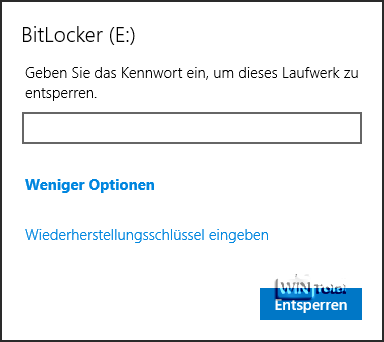

Wenn Sie versuchen, das Laufwerk zu öffnen, werden Sie zur Eingabe Ihres Kennworts aufgefordert. Haben Sie Ihr BitLocker-Kennwort vergessen, geben Sie unter "Wiederherstellungsschlüssel eingeben" den 48-stelligen Wiederherstellungsschlüssel ein, den Sie in der gesicherten TXT-Datei finden.

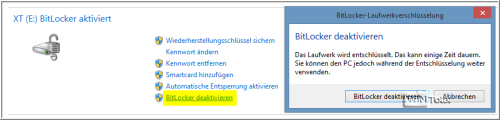

Nur mit den richtigen Angaben können Sie in der Systemsteuerung die Laufwerksverschlüsselung wieder aufheben unter "BitLocker deaktivieren".

Verschlüsselung wiederaufheben

Mit dem Wiederherstellungskennwort (Wiederherstellungsschlüssel) kann das verschlüsselte Datenlaufwerk oder das verschlüsselte Betriebssystem (mit oder ohne TPM) entsperrt werden. Das Wiederherstellungskennwort besteht aus 48 Ziffern, die in acht Gruppen aufgeteilt sind. Während der Wiederherstellung müssen diese Zahlen mithilfe der Funktionstasten der Tastatur in der BitLocker-Wiederherstellungskonsole eingeben werden.

BitLocker-Reparaturtool

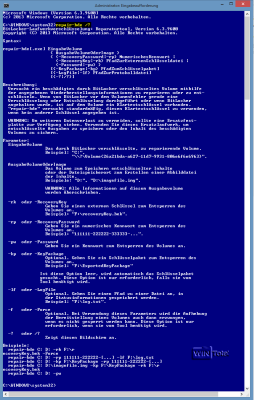

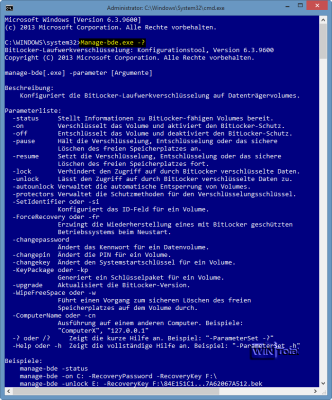

BitLocker besitzt sogar ein Reparaturtool (Repair-bde.exe), das Daten von einem verschlüsselten Volume wiederherstellen kann. Wenn ein Fehler in BitLocker den Start von Windows verhindert, können Sie "Repair-bde" in der Eingabeaufforderung der Windows-Wiederherstellungsumgebung starten. Weitere Informationen über "Repair-bde" erhalten Sie, wenn Sie in einer Eingabeaufforderung den Befehl "repair-bde /?" verwenden.

Virtuelle Festplatte mit BitLocker verschlüsseln

Wer Virtual PC, VMware Player/Workstation, Hyper-V, VirtualBox etc. besitzt, kann mit dem "BitLocker Laufwerkverschlüsselung Konfigurationstool" (manage-bde) seine virtuelle Festplatte mit BitLocker schützen.

In der VM sollte Ultimate oder Enterprise bzw. Professional (nur Win8) installiert sein.

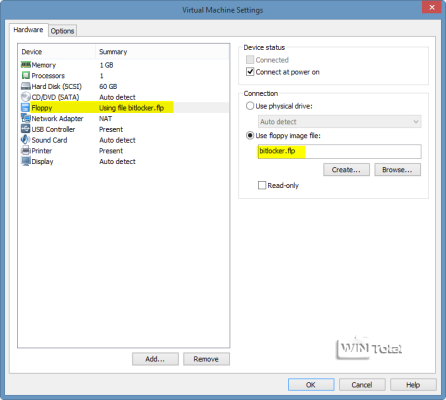

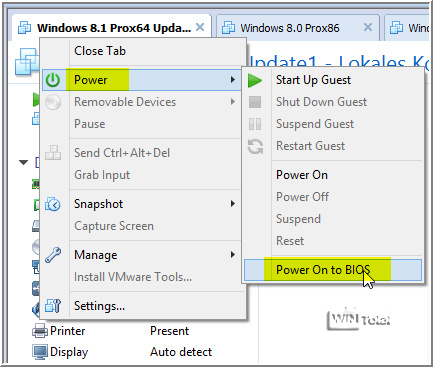

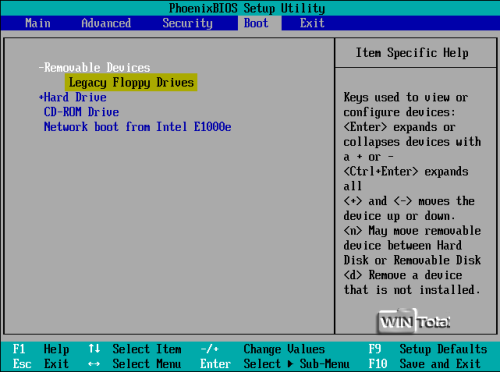

Da BitLocker beim Booten nicht auf den eingesteckten USB-Stick zugreifen kann, muss dies über eine "virtuelle" Diskette geschehen, die den Zugriff auf den Schlüssel ermöglicht. Fügen Sie Ihrer VM ein Diskettenimage hinzu und verwenden Sie die Datei bitlocker.flp (nur) für VMware Workstation/Player. Unter VMware Workstation müssen Sie einfach unter "Use floppy image file" bitlocker.flp eintippen, nach "OK" die Fehlermeldung ignorieren - bitlocker.flp wird trotzdem eingetragen. Booten Sie dann ins BIOS und stellen die Boot-Reihenfolge um, sodass Diskette an erster Stelle steht.

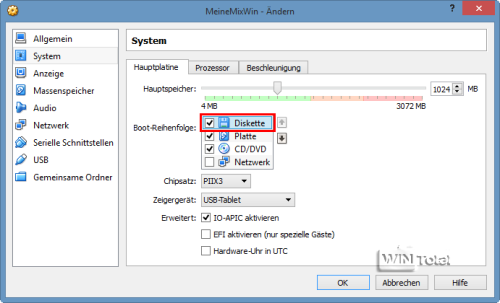

Unter VirtualBox aktivieren Sie die "Diskette" in den "Einstellungen" und stellen sie an erste Stelle der Boot-Reihenfolge. Ähnlich sollte es auch mit anderen Virtualisierungsprogrammen sein.

Starten Sie in die virtuelle Umgebung – es wird nicht von der Diskette gestartet, evtl. bekommen Sie nur einen Hinweis, dass von der Diskette nicht gestartet werden kann.

In der virtuellen Umgebung formatieren Sie die virtuelle Diskette in FAT, die Sie unter "Computer" bzw. "Dieser PC" finden. Dann muss in der virtuellen Umgebung, wie im WinTotal-Tipp beschrieben, im Gruppenrichtlinien-Editor die Option "BitLocker ohne kompatibles TPM zulassen" aktiviert werden. Stecken Sie nun Ihren USB-Stick an.

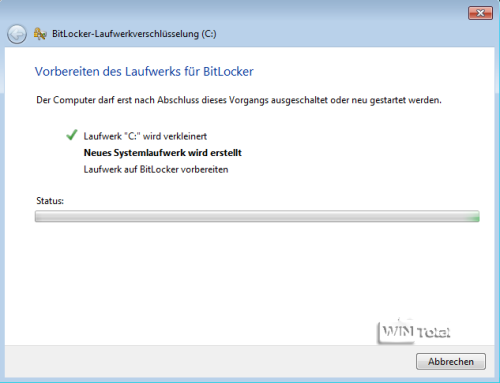

Starten Sie dann (immer noch in der virtuellen Umgebung) den BitLocker in der Systemsteuerung. Es erscheint erst eine Vorbereitung des Laufwerks C: mit der Meldung "Aus dem freien Speicherplatz auf dem Laufwerk C: wird ein neues Systemlaufwerk erstellt. Das neue Laufwerk verfügt nicht über einen Laufwerkbuchstaben." Nach "Weiter" wird das Laufwerk "C:" verkleinert, ein neues Systemlaufwerk erstellt und das Laufwerk auf BitLocker vorbereitet.

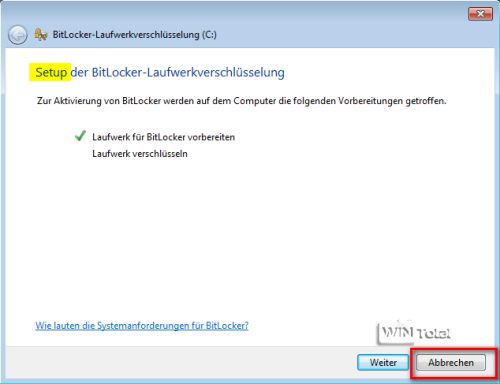

Es folgt ein Neustart in der virtuellen Umgebung und das BitLocker-Setup will mit der Verschlüsselung fortfahren. Brechen Sie hier einfach ab.

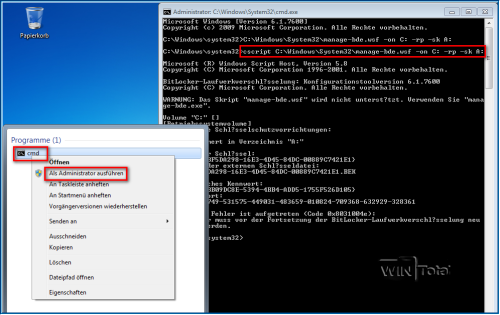

Öffnen Sie die Eingabeaufforderung als Administrator und geben folgenden Befehl ein:

cscript c:\Windows\System32\manage-bde.wsf -on C: -rp -sk A:

Es wird auf die Diskette A: geschrieben

……………………………………………….

Volume "C:" [ ]

[Betriebssystemvolume]

Hinzugefügte Schlüsselschutzvorrichtung:

Gespeichert in Verzeichnis "A:"

Externer Schlüssel:

ID: <xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx>

Namen der externen Schlüsseldatei:

xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx.BEK

Numerisches Kennwort:

ID: <xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx>

Kennwort:

xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

……………………………………………….

Auf den USB-Stick kann ab jetzt zugegriffen werden. Sichern Sie sich die angezeigten Schlüssel-Nummern und Kennwörter vom Kommandozeilen-Fenster, indem Sie sie erst einmal aufschreiben.

Sie erhalten im Commandfenster auch einige Fehlermeldungen, weil Sie das Setup abgebrochen haben. Das macht aber nichts, da BitLocker weiter fortfährt. Auch die Warnmeldung wegen "manage-bde.wsf" ist normal. BitLocker meldet, dass die Verschlüsselung noch nicht abgeschlossen ist. Führen Sie BitLocker bis zum Ende durch.

Für den erneuten Neustart in der virtuellen Umgebung wird von der "virtuellen" Diskette gebootet. Sobald Windows den Schlüssel nach dem Booten nicht mehr benötigt, erhalten Sie eine entsprechende Meldung und Sie können den USB-Stick aus dem Rechner entfernen. Ändern Sie die Boot-Reihenfolge wieder. Die virtuelle Umgebung sollte nun von der Platte/Hard Drive booten. Die "virtuelle" Diskette wird dann nicht mehr zum Booten benötigt, sondern nur für den Zugriff auf die Dateien zur Verschlüsselung. Dann müssten Sie aber wieder die Boot-Reihenfolge ändern. Sie brauchen ab jetzt den USB-Stick, wenn Sie in der virtuellen Umgebung starten, da sie nun verschlüsselt ist. Starten Sie erst die virtuelle Umgebung und stecken dann den USB-Stick an.

Stecken Sie den USB-Stick an einem realen PC an und öffnen den Inhalt, vergleichen Sie die Angaben mit dem Geschriebenen zur Sicherheit.

Weitere Informationen und Parameter vom "BitLocker Laufwerkverschlüsselung Konfigurationstool" (manage-bde) erhalten Sie, wenn Sie in der Eingabeaufforderung den Befehl aufrufen:

Manage-bde.exe -?

Welche Verschlüsselungstools sind zu empfehlen?

Verschlüsselungslösungen für Dateien und Datenträger gibt es wie Sand am Meer. Wer weiß, wie schwierig es ist, sich anonym im Internet zu bewegen, die eigene Privatsphäre zu schützen und seine Daten sicher zu speichern, weiß aber auch, wie schwierig es ist, wirkliche Alternativen für TrueCrypt zu finden.

Das wollen wir auch gar nicht – wir wollen nur einige Empfehlungen aussprechen. Keines der Tools kann alles, was TrueCrypt kann, z.B. unter Linux UND Mac UND Windows lauffähig sein - das Betriebssystem unter Windows verschlüsseln UND unter Linux entschlüsseln UND Container mit "Hidden Volume" erstellen.

Steganografische Laufwerke sind Daten-Safes mit normalen Dateien vermischt, etwa mit einem Bild oder mit einem Video (Versteckfunktion). Diese können normal betrachtet oder aber auch als Laufwerk geladen werden.

VeraCrypt

Sprache: Mehrsprachig

Lizenz: OpenSource

BS: Windows, Linux, Mac OS X

Verschlüsselung: Passwort und AES-256-Bit

Besonderheit: Ähnelt TrueCrypt

Das TrueCrypt am nächsten liegende Tool ist VeraCrypt. Nicht nur die Lizenzbedingungen gleichen TrueCrypt, auch die Bedienoberfläche und die Einstellungen sind identisch. Laut Hersteller ist VeraCrypt gegen Brute-Force-Attacken immun. Im Bereich der Hashfunktionen wurde die Sicherheit erhöht mittels RIPEMD160, SHA-2 und Whirlpool. Mit VeraCrypt können Sie genauso verschlüsselte Container oder Traveler Disk Installationen erstellen. Das Tool ist OpenSource und läuft auch unter Linux und Mac OS X.

My Lockbox Free Edition

Sprache: Englisch

Lizenz: Freeware

BS: Windows

Verschlüsselung: Passwort

Besonderheit: Ordner verstecken

Mit dem Programm lässt sich ein passwortgeschützter Ordner plus Unterordner erstellen, in dem alle zu versteckenden Inhalte abgelegt werden können. Nach der Einrichtung lässt My Lockbox diesen Ordner und den Installationspfad dann außerdem für alle Nutzer (auch Systemadministratoren) verschwinden. In der Freeware-Edition kann nur ein Ordner mit Unterordnern verschlüsselt werden.

Masker

Sprache: Deutsch

Lizenz: Shareware (10 Tage Testzeit)

BS: Windows

Verschlüsselung: Verschlüsselung bis zu 448-Bit, Cast5, Blowfish, Rijndael, DES, TribleDES, Twofish und Serpent

Besonderheit: Steganografie

Das Programm Masker versteckt Dateien und Verzeichnisse in einer Trägerdatei und verschlüsselt sie noch zur Sicherheit. Die Trägerdatei - etwa ein Bild, eine Audiodatei, ein Programm oder eine Videodatei - werden von dieser Aktion nicht beeinflusst und lassen sich weiterhin nutzen. Der Trägerdatei ist nicht anzusehen, dass dort Dateien versteckt sind. Sie ist auch weiterhin voll funktionsfähig. Bilder lassen sich laden, Sounds abspielen, Videos auf den Bildschirm holen und Programme ausführen. Sie können somit z.B. die geheimen Dokumente in Bildern verbergen und als E-Mail-Anhang verschicken. Beliebige Dateien oder sogar ganze Verzeichnisse werden zunächst verschlüsselt und dann nach der Verfahrensweise der Steganografie in der harmlos erscheinenden Trägerdatei versteckt.

Axantum AxCrypt

Sprache: Mehrsprachig

Lizenz: OpenSource

BS: Windows

Verschlüsselung: Passwort und AES mit 128-Bit

Besonderheit: Integriert sich ins Kontextmenü

Verschlüsselt Daten und Ordner im Kontextmenü. AxCrypt macht es darüber hinaus auch möglich, sich selbst entschlüsselnde Dateien zu erstellen, die es einem Empfänger ermöglichen, auf diese zuzugreifen, ohne selbst das Tool installiert zu haben.

Sophos Free Encryption

Sprache: Deutsch

Lizenz: Freeware für den Privatgebrauch

BS: Windows

Verschlüsselung: Passwort, AES 128-Bit und 256-Bit

Besonderheit: Integriert sich ins Kontextmenü

Sophos Free Encryption ist die lizenzfreie Version vom früheren SafeGuard PrivateCrypto. Sophos Free Encryption bindet sich ins Kontextmenü von Windows und in den Standard-E-Mail-Client ein. Es verschlüsselt einzelne Dateien oder ganze Archive. Dateien können auch gepackt verschlüsselt und in ein selbstextrahierendes Archiv umgewandelt werden, sodass Sie Speicherplatz sparen. Wichtige Befehle sind im Kontextmenü der rechten Maustaste verankert.

fideAS file private

Sprache: Mehrsprachig

Lizenz: Freeware

BS: Windows

Verschlüsselung: Passwort, AES und RSA

Besonderheit: Ordner verstecken

Sie müssen für den virtuellen Datensafe kein extra virtuelles Laufwerk anlegen, "fideAS file private" überwacht die von Ihnen festgelegten Ordner sowie die darin enthaltenen Dateien und Unterordner völlig automatisch im Hintergrund. Nur mit dem richtigen Signatur-Schlüssel und dem korrekten Passwort haben Sie Zugang zu Ihren Daten. Das Tool verwendet die Verschlüsselungsalgorithmen AES und RSA. "fideAS file private" kann in der Freeware-Version nur einzelne Dateien und Ordner verschlüsseln, nicht ganze Partitionen.

DiskCryptor

Sprache: Deutsch

Lizenz: OpenSource

BS: Windows

Verschlüsselung: AES, Twofish und Serpent

Besonderheit: Betriebssystem verstecken

Mit DiskCryptor ist es möglich, die System- und die Bootpartition zu verschlüsseln sowie ganze Betriebssysteme zu verstecken. Auch können CDs, DVDs und USB-Laufwerke verschlüsselt werden.

Das Programm bietet volle Verträglichkeit mit Bootloadern wie LILO, GRUB usw. und eine Unterstützung für die Hardware-AES-Beschleunigung. Verschlüsselung erfolgt dabei im XTS-Modus mit den Algorithmen AES, Twofish und Serpent oder einer Kombination aus diesen.

BoxCryptor Desktop

Sprache: Deutsch

Lizenz: Freeware für den Privatgebrauch

BS: Windows, Mac, iOS,

Verschlüsselung: Passwort, AES und RSA

Besonderheit: Cloud, Container

BoxCryptor Desktop legt nach der Installation einen Ordner sowie ein virtuelles Laufwerk an, in welchem Dateien abgelegt werden können, welche dann "on the fly" mit einem zuvor festgelegten Passwort verschlüsselt werden. Unterstützt werden Dropbox, OneDrive, SugarSync, GoogleDrive und weitere Cloud-Lösungen. Die Freeware-Variante ist auf eine Containergröße von 2 GByte beschränkt.

Cryptainer LE

Sprache: Mehrsprachig

Lizenz: Freeware

BS: Windows

Verschlüsselung: 128-Bit-Verschlüsselung, Passwort

Besonderheit: Container

Cryptainer LE ermöglicht es Ihnen, Ihre Dateien und Verzeichnisse auf allen Datenträgern, einschließlich Wechseldatenträgern (Flash, CD, DVD, USB usw.) mit einem Passwortschutz zu versehen. Sie können Ihre Dateien, Verzeichnis, E-Mails ganz einfach mit der Maus per Drag&Drop in Ihren Safe ziehen. Cryptainer LE erstellt einen bis zu 100 Megabyte großen Container. Sie können auch verschlüsselte Dateien per E-Mail versenden. Der Empfänger benötigt nur das korrekte Passwort, um die Datei zu entschlüsseln.

ArchiCrypt Live

Sprache: Deutsch

Lizenz: Freeware

BS: Windows

Verschlüsselung: AES in 256-Bit, Blowfish

Besonderheit: Container, Steganografie

ArchiCrypt Live legt virtuelle Laufwerke an, die mit einem eigenen Laufwerksbuchstaben versehen werden und sich in der Folge wie eine ganz normale Festplatte ansprechen lassen. Texte, Bilder, Videos, Musik und Anwendungen werden einfach auf das virtuelle Laufwerk kopiert bzw. darauf installiert. Das Tool kann bis zu 3 (in der Freeversion - in der kommerziellen Version bis zu 8) dieser virtuellen Laufwerke gleichzeitig kontrollieren, wobei jedes Laufwerk bis zu 2 Terabyte groß sein darf. Wer seine Datensafes verschleiern möchte, kann so genannte steganografische Laufwerke erstellen. ArchiCrypt Live vermischt dabei einen Datensafe zum Beispiel mit einem Video, einem Musikstück, einem Bild oder einer Windows-Anwendung. Man kann das Video oder Bild anschließend normal betrachten, das Musikstück anhören und die Anwendung in gewohnter Weise nutzen und ebenso als ArchiCrypt-Live-Laufwerk laden.

Das Programm wird als Freeware angeboten mit eingeschränkten Funktionen. Die Zahl an verschlüsselten Laufwerken ist dabei auf 3 begrenzt und es wird auf die kommerzielle Version verwiesen. Das Verschlüsseln der Systempartition ist nicht möglich.

ArchiCrypt Live Mobile ist ein kostenloses und frei verfügbares Programm, mit dem man dateibasierte ArchiCrypt Live-Laufwerke laden kann. Live Mobile kann einzelne Live-Laufwerke laden. Sofern sich das Laufwerk auf einem wiederbeschreibbaren Medium befindet, können Sie Laufwerksinhalte beliebig ändern und zwischen verschiedenen Rechnern transportieren. Das Laden von Live-Partitionen wird nicht unterstützt.

Das kostenlose Programm ArchiCrypt Live ToGo kann Live-kompatible Laufwerke bis 4 GB erzeugen und ohne besondere Rechte oder eine Installation an Rechnern laden. Zudem kann das Tool Live-Laufwerke über das Internet (Cloud) laden.

Steganos Safe

Sprache: Mehrsprachig

Lizenz: Shareware (30 Tage Testzeit)

BS: Windows

Verschlüsselung: AES-XEX-Algorithmus in 384-Bit nach dem IEEE P1619-Standard

Besonderheit: Container, Dropbox-Verschlüsselung

Steganos erstellt virtuelle Laufwerke, die jeweils bis zu einem Terabyte an Daten aufnehmen können. Diese kann es codiert auf der Festplatte, einem externen USB-Laufwerk, iPod, Smartphone, Digitalkamera oder in der Cloud ablegen. Die Dropbox-Verschlüsselung ist in Echtzeit. Ihre Daten gelangen nur verschlüsselt in die Cloud und die Dropbox synchronisiert nur Dateien, die Sie auch verändert oder hinzugefügt haben. Die Software erlaubt beliebig viele solcher Safes. Auch in der Software integriert ist der "Steganos Shredder" mit der Gutmann-Methode, der den alten Speicherplatz 35-fach überschreibt.

Gpg4win

Sprache: Deutsch

Lizenz: OpenSource

BS: Windows

Verschlüsselung: OpenPGP, S/MIME (X.509), RSA

Besonderheit: Kryptosuite GnuPG

Das Paket Gpg4win für "GNU Privacy Guard for Windows" beinhaltet mehrere Komponenten. Zur Codierung von Inhalten setzt Gpg4win auf die quelloffene Kryptosuite GnuPG. Unter anderem sind die Explorer-Erweiterung GpgEX zum Verschlüsseln von Dateien und Ordnern, die Zertifikatsmanager GPA und Kleopatra und ein Plugin für MS Outlook (GpgOL) in dem Gpg4win-Paket enthalten. Das Programm ist vom Bundesamt für Sicherheit in der Informationstechnik (BSI) in Auftrag gegeben worden und soll Windows-Nutzer mit einem umfassenden Paket zum Schutz von Daten versorgen.

PGP Desktop

Sprache: Mehrsprachig

Lizenz: Freeware für den Privatgebrauch

BS: Windows, Mac, Linux

Verschlüsselung: OpenPGP RFC 4880, X.509, AES 256-Bit, AES 128-Bit

Besonderheit: PGP-Paket aus 5 einzelnen Werkzeugen

Symantec PGP Desktop bietet eine flexible und mehrschichtige Verschlüsselungslösung. Komplette Datenträger verschlüsselt PGP, nicht nur Festplatten, sondern auch USB-Sticks und gebrannte DVDs.

PGP Free besteht aus 5 einzelnen Werkzeugen:

1.) PGP Keys - eigene, private Schlüssel erstellen

2.) PGP Desktop E-Mail - für den Schutz vertraulicher Daten in E-Mails

3.) PGP Zip - komprimiert und verschlüsselt Nachrichten, Mail-Anhänge, Dateien und Verzeichnisse

4.) PGP Viewer - E-Mail-Nachrichten oder Anhänge entschlüsseln

5.) PGP Shred - unerwünschte plattenbasierte Dateien und Ordner komplett zerstören

In der Vollversion (Lizenz) sind es 9 einzelne Werkzeuge.

Fazit

Wer bisher TrueCrypt nutzt, kann dies nach unserer Meinung auch weiterhin gefahrlos machen. Es gibt derzeit im Netz viele Überlegungen, einen Ersatz für TrueCrypt von Grund auf neu zu programmieren. Wie unser Text zeigt, ist BitLocker keine Alternative für TrueCrypt, ist die Ausrichtung von Bitlocker doch grundlegend anders. Durch den Rummel um den Wegfall von TrueCrypt kommen nun auch andere Programme ins Gespräch, welche oft ähnliche Funktionalität bieten, aber bei weitem nicht so flexibel wie TrueCrypt sind. Für einfache Containerverschlüsselung oder reine Dateiverschlüsselung unter Windows, gibt es aber zahlreiche Alternativen, die wir vorgestellt haben und die zum Ausprobieren einladen.

Bildquelle: Microsoft / created by NhatPG

Ø 3,93

Ø 3,93

Monfi

?

Im BEK (BitLocker Wiederherstellungsschlüssel) steht: „Um zu überprüfen, ob es sich um den richtigen Wiederherstellungsschlüssel handelt, vergleichen Sie den Beginn des folgenden Bezeichners mit dem auf dem PC angezeigten Bezeichnerwert.“

Wo wird mir denn dieser Bezeichnerwert am PC gezeigt?

PCDPan_Fee

Regimekritiker, schau im Taskmanager nach.

Regimekritiker

@Türklinke

Wie meinst du das? Wo sieht man das? Ich nutze VeraCrypt aber wo soll das im peicher weiter laufen? Wo/wie kann ich das überprüfen?

Regimekritiker

Kann man VeraCrypt empfehlen?

PCDPan_Fee

Türklinke, wenn VeraCrypt noch im Speicher ist, scheint VeraCrypt sich nicht beendet zu haben.

Türklinke

habe Verkrypt getestet, das läuft allerdings nach Beendigung im Speicher noch weiter (Stand 3/2015) hat das was zu bedeuten?

PCDPan_Fee

Anonymous, das versuchen andere schon.

Die Schweizer Webseite mit VeraCrypt.

Blog von der Schweizer Webseite.

Anonymous

Vielleicht könnt ihr TrueCrypt weiterentwickeln und den AES 256 Algo durch AES XEX 384 ersetzen. Es gibt bislang kein Tool welches eines Kaskade aus AES XEX 384, Twofish und Serpent ermöglicht!

PCDPan_Fee

VeraCrypt unter „Welche Verschlüsselungstools sind zu empfehlen?„

PCDPan_Fee

hi rp,

Danke für diesen Hinweis. Ich habe mir das Tool angesehen.

Wir nehmen das Tool in unsere Softwaredatenbank auf und werden VeraCrypt im Artikel noch hinzufügen.

rp

Vielleicht hätte man noch VeraCrypt (https://veracrypt.codeplex.com) erwähnen sollen, dass auf dem TrueCrypt-Code basiert und an kritischen Stellen verbessert wurde, um die Sicherheit zu erhöhen.