Ransomware ist derzeit weltweit die größte IT-Bedrohung, sowohl für Privatnutzer als auch für Firmen und Behörden. In dem folgenden Artikel erfahren Sie, was Ransomware ist, wie man sich infizieren kann, welche Maßnahmen bei einem Befall zu treffen sind sowie die besten Schutzmethoden vor Ransomware.

Der Begriff leitet sich vom englischen "Ransom" ab, was übersetzt "Lösegeld" bedeutet.

Legen Sie regelmäßig Backups an und halten Sie diese vom System getrennt. Zudem sollte ein aktiver, aktueller Virenscanner sowie die Installation von Patches für Windows und Programme zum Standard gehören.

Schalten Sie das System sofort aus, um eine weitere Verschlüsselung zu verhindern. Danach gilt es in Ruhe eine Reihe von Schritten vorzunehmen, welche wir in diesem Artikel beschreiben.

Inhalt

1. Definition von Ransomware

Eine eindeutige Definition zu Ransomware gibt es nicht. Der Begriff leitet sich aber von Ransom ab, was übersetzt Lösegeld bedeutet. Ransomware sperrt den Zugriff auf den PC oder die Daten und verlangt vom Anwender zur Freigabe der Daten ein Lösegeld in einer Kryptowährung wie Bitcoin.

Daneben gibt es aber auch Trojaner, welche nur Dateien verschlüsseln oder löschen, auf ein Lösegeld aber verzichten. Auch diese Schädlinge werden unter der Bezeichnung Ransomware geführt. Ein anderer Begriff für Ransomware ist Krypto- oder Erpressungstrojaner.

Malware?: Malware steht für „Malicious Software“ und umfasst laut Definition alle Arten von Schadsoftware wie Viren, Trojaner, Würmer, Spyware, Rootkits, Cryptominer und natürlich Ransomware.

Was zu Anfang nur als Streich oder Machtdemonstration von Hackern gedacht war, hat sich zwischenzeitlich zu einem profitablen Geschäftsfeld krimineller Gruppen entwickelt. Die Angriffe finden zielgerichtet bei großen Unternehmen, zuletzt im November 2021 bei Media Markt und Saturn, oder Einrichtungen der öffentlichen Hand (Krankenhäuser, Energieversorger) statt und zwingen die betroffenen Unternehmen zur Zahlung von Lösegeldern, häufig im hohen 6- oder 7-stelligen Bereich, wenn diese wieder schnell an ihre Daten möchten, ohne den Geschäftsprozess wochenlang zum Quasi-Stillstand zu zwingen. Eine Erhebung in den USA über erfolgte Lösegeldzahlungen für die ersten Jahreshälfte 2021 brachte als Ergebnis, dass mehr als 590 Millionen US-Dollar allein in Amerika bezahlt wurden. Die Zahl macht bereits deutlich, wie lukrativ das Geschäft für kriminelle Hacker-Gruppen geworden ist. Es gibt aber auch Robin Hood-Hacker, welche erbeutete Lösegelder für wohltätige Organisationen spenden, wie die BBC berichtete.

Das Bundesamt für Sicherheit in der Informationstechnik, kurz BSI, führt in seinem Lagebericht für 2021 aus, dass sich Cyber-Erpressungen zur größten digitalen Bedrohung entwickeln.

2. Welche Ransomware ist bekannt?

Ransomware gibt es in den vielfältigsten Formen mit unterschiedlichen Angriffsmustern, Verbreitungswegen und Verschlüsselungen. Häufig mutiert die Ransomware: Eine bereits bekannte Schadsoftware wird so verändert, dass sie bei neuen Angriffen nicht so leicht entdeckt werden kann. Die Webseite bleib-virenfrei.de führt in einer Liste aktuell 468-Ransomware-Varianten mit den verwendeten Dateierweiterungen und Lösegeldforderungen. Für einige der Ransomware-Vertreter gibt es kostenlose Tools zum Entschlüsseln, aber eben nicht für alle.

Der bekannteste Krypto-Trojaner war und ist WannaCry, welcher im Jahr 2017 in zahlreichen Ländern eine Sicherheitslücke ausnutzte und sich so rasant verbreiten konnte. Da es zunächst auch für die ausgelaufenen Systeme wie Windows XP oder Windows Server 2003 kein Patch mehr von Microsoft gab, traf der Schädling hier auf fruchtbaren Boden mit vielen veralteten Systemen. Prominentestes Opfer von WannaCry war die Deutsche Bahn. Auf den Anzeigetafeln war neben den häufigen Verspätungen auch die Erpresserforderung zu sehen.

Derzeit sind vor allem die Ransomware-Familien Revil, Emotet, Ryuk, Maze, Hive und Clop in Umlauf. Dabei ergibt sich aus dem Ransomware-Report 2021 von Sophos, dass die Hacker-Gruppen gezielt Opfer für ihre Angriffe auswählen, als auf zufällige Verbreitung im Stile von WannaCry zu setzen.

3. Wie kann man sich Ransomware einfangen?

3.1. Sicherheitslücken im Betriebssystem und den Programmen

Sowohl in Windows als auch anderen Betriebssystemen finden sich immer Sicherheitslücken, welche Hacker für Angriffe ausnutzen und Schadcode auf den Zielsystemen einschleusen. Für Windows-Anwender ist der monatliche Microsoft Patchday daher besonders relevant, da Microsoft hier unbekannte, aber auch bereits bekannte Sicherheitslücken öffentlich macht und Fixes dafür anbietet. Nicht mehr gepflegte Betriebssysteme wie beispielsweise Windows XP oder Windows Vista, aber auch Windows 7 für Privatanwender, sollten Sie daher nicht mehr einsetzen.

Aber auch die installierten Programme wie Browser, Office-Anwendungen oder Serverdienste sind typische Einfallstore für Ransomware, wie zuletzt im Sommer 2021 zahlreichen Angriffe unter Ausnutzung einer Lücke im Exchange-Server deutlich zeigten. Halten Sie die verwendete Software daher aktuell. Apps aus dem Microsoft Store können sich selbst aktualisieren, was für die Pflege des Systems enorme Vorteile bringt.

3.2. Ausführen von unbekannten Programmen

Führen Sie keine Software aus, deren Herkunft und Downloadquelle Sie nicht als absolut sicher einstufen. Im Internet werden immer wieder bekannte Programme mit Schadsoftware kombiniert und über Suchanfragen der Anwender heruntergeladen. Lassen Sie auch die Finger von „Cracks“ oder „Key-Generatoren“ aus dem Internet, um damit Shareware freizuschalten oder dauerhaft zu nutzen. Die Downloads aus den dunklen Ecken des Internets können alles Mögliche beinhalten.

3.3. Unbekannte Links und Anhänge in Mails

Ein drittes Einfallstor für Ransomware sind Mails und deren Anhänge. Angreifer versuchen, über Fake-Mails den Anwender zur Interaktion mit einem Link oder einem Anhang zu bewegen. Sobald Sie diesen Anhang öffnen oder Link folgen, startet ein Angriffsversuch über eine speziell präparierte Webseite oder Schadsoftware im Anhang.

4. Wie verhalte ich mich, wenn ich von Ransomware betroffen bin?

Das BSI hat in einem Leitfaden Hilfen und Reaktionen im Schadensfall zum Download für Unternehmen zusammengefasst. Die Punkte nach einem Befall wären:

- Incident Response

Hinter dem technischen Begriff versteckt sich die schnelle Schadensbegrenzung durch Trennung des Systems vom Netz und Ausschalten der Hardware. Damit wird der Zugriff für Externe unterbunden und die Verschlüsselung noch nicht befallener Daten verhindert. - Keine Zahlung der Lösegeldforderung

Es ist nicht gesichert, dass die Täter die Daten nach der Nutzung wieder entsperren. Die Zahlung von Lösegeld würde die Täterseite zudem weiter animieren, neue Angriffe mit dem Ziel von weiteren Zahlungen bei anderen Unternehmen fortzusetzen. - Strafanzeige bei der Polizei

Auch wenn es nicht den Anschein hat: Die deutschen Ermittlungsbehörden haben sich in den letzten Jahren deutlich mehr Expertise angeeignet, um beim Befall von Schadsoftware nicht nur die Ursachen zu ermitteln, sondern in Einzelfällen auch Erfolge in der Ermittlung und Festnahme von kriminellen Gruppen. Dies ist derzeit aber noch die Ausnahme. Durch enge Kooperationen zwischen mehreren Staaten kommt man den Hacker-Gruppen aber immer häufiger auf die Schliche, wie jüngste Erfolge von Europol oder dem LKA Baden-Württemberg zeigen, welches einen Täter aus Russland identifiziert hat. - Externe Expertise

Was für Privatnutzer eher die Ausnahme bleibt, ist für größere Unternehmen heute gelebte Realität: Externe IT-Forensiker untersuchen das System, um zum einen den Einfall des Schädlings wie auch das Ausmaß des Schadens genau festzustellen. Für solche Aufträge hat sich in den letzten Jahren ein sehr großer Markt an Anbietern formiert, deren Hilfe und Erfahrung auch häufig benötigt wird.

4.1. Hilfe für private Anwender

Im privaten Sektor sind die Möglichkeiten nach einem Befall mit Ransomware begrenzt.

Schalten Sie das System sofort aus. Der befallene Datenträger sollte nur in einer sicheren Umgebung mit einem anderen Betriebssystem untersucht und nicht befallene Dateien wie auch bereits verschlüsselte Dateien auf einen anderen Datenträger kopiert werden. Eventuell gibt es für die Ransomware bereits ein Decryptor zum Entschlüsseln der Daten. Verschlüsselte Dateien tragen häufig eine andere Endung, zum Beispiel .aes_ni oder .aes256 für die AES_NI-Ransomware. Auch hierbei hilft die Liste bekannter Ransomware von bleib-virenfrei.de.

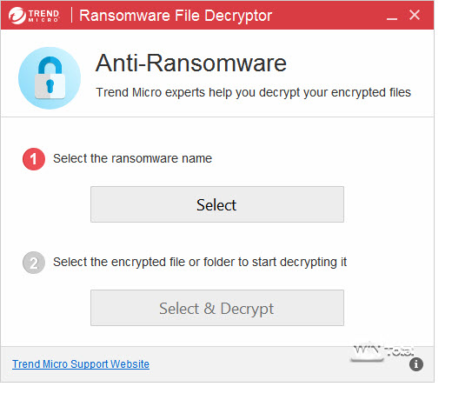

Tools wie der Ransomware File Decryptor von Trend Micro können von älterer Ransomware befallene Daten identifizieren und wieder entschlüsseln.

Installieren Sie danach Windows neu, indem Sie die Festplatte/SSD bei der Installation komplett formatieren. Von einer Bereinigung des Systems von der Ransomware via einem Virenscanner raten wir ab, auch wenn Hersteller wie AVAST hierfür Anleitungen zum Entfernen von Ransomware im Internet bereitstellen. Sie haben keine Gewissheit, ob sich noch weitere Schadsoftware eingenistet hat, welche ein Virenscanner nicht erkennt und dann auch entfernen kann.

Sofern Ihnen Ihre Daten besonders wichtig sind und Sie kein Backup haben, können Sie auch zahlreiche Fachdienste zur kostenpflichtigen Datenrettung in Anspruch nehmen.

5. Wies schütze ich mich am besten vor Ransomware?

5.1. Ein aktiver Virenschutz sollte Standard sein

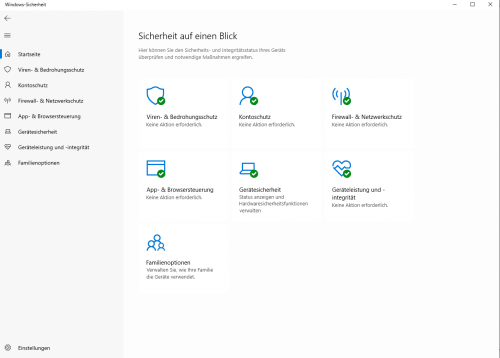

Neben dem Windows Defender, welcher als Teil von Windows Sicherheit in Windows 10 und Windows 11 bereits ausreichend Schutz bietet, gibt es auch viele, gute kostenlose Virenscanner, wie unser Vergleich aus 2020 zeigt. Ob Sie sich für die Lösung von Microsoft oder eines anderen Herstellers entscheiden, bleibt eine Frage der persönlichen Präferenzen. Der Windows Defender bietet nach Ansicht vieler Experten die beste Integration in das Betriebssystem und kann mit dem Feature Überwachter Ordnerzugriff effektiv vor Ransomware schützen.

Der überwachte Ordnerzugriff schützt Dateien und Ordner vor nicht autorisierten Änderungen, um so beispielsweise die Verschlüsselung oder Löschung durch Trojaner zu erschweren. In der Konfiguration können Sie die geschützten Ordner selbst festlegen und auch Apps und Programme definieren, welche von der Überwachung ausgenommen sind. Dies ist beispielsweise praktisch, wenn Sie mit einem Tool per Batch zahlreiche Bilddateien umbenennen oder konvertieren und im Anschluss die alten Dateien löschen wollen. Damit Windows dies zulässt, können Sie für das Werkzeug eine Ausnahme festlegen.

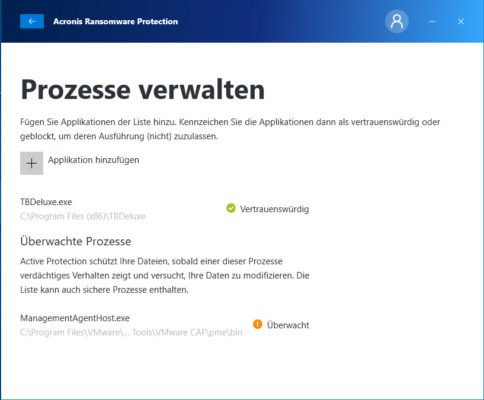

Tools wie das kostenlose Acronis Ransomware Protection oder Malwarebytes Anti-Ransomware arbeiten analog zum überwachten Ordnerzugriff von Windows. Diese Tools überwachen das System auf verdächtige Prozesse und stoppen deren Aktion bis zur Zustimmung des Nutzers. Acronis True Image 2021 hat die Funktion in der Abo-Variante bereits eingebaut. Hersteller wie Kaspersky haben auch einen Ransomware-Schutz in deren Produkte implementiert.

5.2. Legen Sie regelmäßig Backups wichtiger Dateien an

Ransomware verschlüsselt alle Dateien. Um so wichtiger ist daher, dass Sie regelmäßig Backups mit für Sie wichtigen Daten anlegen. In unserem Artikel „Strategien zum Schutz vor Ransomware-Trojanern“ haben wir mehrere Möglichkeiten vorgestellt, wie eine richtige Datensicherung aussehen kann. Wichtig ist dabei, dass Sie Backups komplett vom System getrennt halten. Sind die Backup-Daten vom PC aus direkt zu erreichen, kann die Ransomware auch Backups verschlüsseln! Ein Cloud-Backup mit den klassischen Diensten wie Dropbox, OneDrive und Co. ist daher kein sicheres Backup, wenn diese Speicher aus Windows heraus direkt zu erreichen sind.

5.3. Halten Sie Windows und seine Programme aktuell

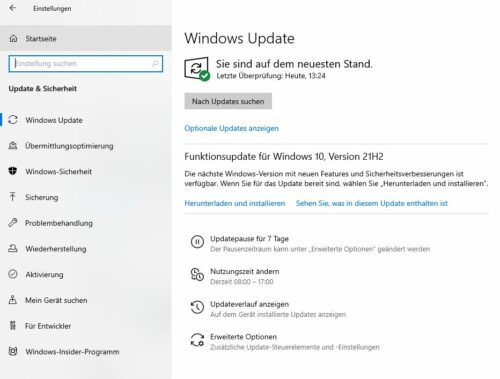

Automatische Windows-Updates sollten in Ihrem Windows Standard sein. Sie können dies in den Einstellungen von Windows 10 und Windows 11 konfigurieren.

Zudem bieten viele Programme die Möglichkeit, auf neue Versionen zu prüfen und den Anwender darüber zu informieren. Apps aus dem Microsoft Store können darüber selbstständig aktualisiert werden und sind daher den klassischen Installer-Varianten vorzuziehen. Mit Tools wie dem IObit Software Updater oder Sumo können Sie den PC nach veralteten Programmen durchsuchen lassen.

5.4. Führen Sie unbekannte Programme oder Links nur in einer isolierten Umgebung aus

Mit Virtuellen Maschinen wie Hyper-V, VMware oder VirtualBox können Sie unbekannte Software in einer sicheren Umgebung ausführen und brauchen keine Angst zu haben, dass Ihr Echtsystem durch mögliche Schadsoftware befallen wird. Es sind derzeit keine Angriffe bekannt, bei denen eine Schadsoftware aus einem virtuellen System ausbrechen konnte.

In unserem Artikel Hackerangriffe: Maßnahmen für den Notfall und zur Vorbeugung finden Sie weitere Informationen, wie Sie sich oder ihr Unternehmen vor Angriffen schützen und welche Maßnahmen im Notfall zu treffen sind.

Ø 4,50

Ø 4,50