Egal ob im privaten oder im geschäftlichen Umfeld: Wenn Sie ein Netzwerk betreiben, hat Sicherheit immer die oberste Priorität. Während Kabelnetzwerke aufgrund Ihrer Technologie bereits einen gewissen Schutz bieten, haben Sie in einem Funknetz mit deutlich größeren Problemen zu kämpfen. Denn ungeschützt ist dieses allen in Reichweite befindlichen Personen zugänglich und Ihre Daten können sehr leicht abgefangen werden. Lesen Sie hier, wie Sie ein WLAN generell funktioniert und wie Sie es vor unbefugten Zugriffen schützen können.

Weiterlesen »

WPD - Windows Privacy Dashboard bietet Zugriff auf viele Einstellungen, mit denen die Privatsphäre-Einstellungen in Windows individuell anpassen und beispielsweise bestimmte Dienste und Funktionen von Windows 10 abschalten lassen. Regeln für die Firewall können ergänzend aktiviert werden und sperren Microsoft-Dienste oder Spyware.

Weiterlesen »

Die Corona-Krise hat nicht nur unser ganzes Leben durcheinander gespült. So zeigte sich jüngst, dass Videokonferenzen mit Zoom nicht nur die Vorteile der nahen Ferne bringt, sondern auch die Erkenntnis, dass es bei viel genutzter Softwares Bugs gibt, denen man vielleicht ohne Corona nicht mal so schnell auf die Schliche gekommen wäre. Der Bug bei Zoom wurde zwar zeitnah geschlossen, aber dennoch wurde das Problem gerade in der Zeit öffentlich, in der sich viele Windows-10-Nutzer auf die amerikanische Software verlassen hatten, um sich mit Freunden, Familien, aber auch mit Arbeitskollegen austauschten. Aber wie kam es zu dem Sicherheitsbug bei Zoom?

Weiterlesen »

VPN-Lösungen erfreuen sich auch bei Privatanwendern immer größerer Beliebtheit, da man mit VPN auch anonym surfen kann. Die meisten Angebote sind aber nicht kostenlos oder nur stark limitiert nutzbar. Wir haben uns daher alle Anbieter angeschaut, welche mit dem „VPN kostenlos“ Versprechen werben und dieses auch halten können, zum Teil sogar ganz ohne Anmeldung.

Weiterlesen »

G DATA ist eine deutscher Anbieter für Sicherheitslösungen, der seit mehr als 30 Jahren erfolgreich auf dem Markt vertreten ist und 2005 als erstes Unternehmen überhaupt einen Echtzeit-Virenschutz veröffentlichte. Dessen neueste Version wird auch 2020 wieder zusammen mit weiteren Schutzprogrammen als leistungsstarkes Internet Security Paket angeboten. Hier erfahren Sie, welchen Features die G DATA Internet Security beinhaltet und ob das Programm auch in unserem Test überzeugen konnte.

Weiterlesen »

Wie bereits in den Vorgängern Windows 7 oder Windows 8, gibt es auch in Windows 10 den sogenannten „God Mode“. Was dieser Modus genau ist und wie man den God Mode in Windows 10 aktiviert, erfahren Sie in diesem Tipp.

Weiterlesen »

Software unter Linux führte bis vor einer Weile noch eine Art „Schattendasein“ neben Windows, dabei müssen es nicht zwingend immer kostenpflichtige Anwendungen sein. Inzwischen gibt es neben Browsern wie Firefox oder Chrome auch zahlreiche Open-Source-Programme, die einen Wechsel durchaus lohnenswert machen. Einige Distributionen, wie beispielsweise Debian oder Ubuntu, bringen zwar sogar standardmäßig bereits eine ganze Reihe praktischer Tools (z.B. eine Firewall) mit, darüber hinaus gibt es aber natürlich noch viele weitere. Die Besten davon stellen wir Ihnen in diesem Beitrag vor.

Weiterlesen »

Bedrohungen aus dem Internet sind längst alltäglich geworden und gefährliche Schadsoftware findet immer neue Wege, um die Sicherheitsmechanismen Ihres Rechners auszuhebeln. Ein zuverlässiges Virenschutzprogramm ist daher unerlässlich. Die Internet Security des englischen Software-Unternehmen BullGuard stattet bis zu 10 Geräte mit einem leistungsstarken Antivirus-Tool aus und bietet außerdem noch eine ganz Reihe weiterer Features, mit denen Sie Malware und Cybergangster von Ihren privaten Daten fernhalten können. In unserem BullGuard-Test erfahren Sie, was die Internet Security 2020 sonst noch alles kann und was für oder gegen eine Anschaffung spricht.

Weiterlesen »

DNS over HTTPS (kurz „DoH“) ist ein kostenloser Protokollstandard für die Übertragung von DNS-Anfragen (und Auflösungen) über das Hypertext Transfer Protokoll Secure (HTTPS). DoH verschlüsselt die Daten und gilt daher als sichere Alternativen gegenüber der Übertragung von DNS-Informationen im Klartext. Damit sollen die Inhalte vor unbefugtem Zugriff oder Manipulation bewahrt und die Privatsphäre der Internetnutzer geschützt werden. Hier erfahren Sie, wie DNS over HTTPS funktioniert und welche Vor- und Nachteile der Standard mit sich bringt.

Weiterlesen »

Die Fehlermeldung „err_connection_closed“ wird von Google Chrome oder Gmail angezeigt, wenn die Verbindung zu der aufgerufenen Webseite geschlossen wurde. Über den Grund oder die Quelle des Problems erfahren Sie allerdings nichts. Dadurch wird die Lösung-Findung zu einer Suche nach der Nadel im Heuhaufen, denn der Fehler muss auch nicht zwangsläufig bei Chrome liegen. In diesem Beitrag erfahren Sie, welche Ursachen es für den Fehler „err_connection_closed“ gibt und was Sie tun können, um diesen zu beheben.

Weiterlesen »

Spätestens seit Microsoft in Windows 10 mit dem Windows Defender einen Antivirus kostenlos mitliefert, bieten fast alle Hersteller von Antivirus-Lösungen auch einen kostenlosen Virenscanner an. In diesem Artikel stellen wir eine Auswahl der besten, kostenlosen Antivirusprogramme vor und beantworten auch die Frage, welche Vorteile die kostenpflichtigen Versionen für den durchschnittlichen Benutzer bringen.

Weiterlesen »

Bei der Anbindung von Zweigstellen an die Hauptniederlassung zum Einsatz benötigt nicht jedes Unternehmen gleich den Funktionsumfang eines VPN-Clients. Site-2-Site-VPNs stellen hier eine gute Alternative dar und sind mindestens genauso sicher. Hier erfahren Sie, wie Site-to-Site-VPNs funktionieren und worin Sie sich von Standard-VPNs unterscheiden.

Weiterlesen »

Wer in der Vergangenheit unter Windows eine SSH-Verbindung aufbauen wollte, musste dafür in der Regel auf ein Drittanbieter-Programm zurückgreifen. Das Betriebssystem selbst lieferte standardmäßig keinen entsprechenden Client mit. Inzwischen hat Microsoft allerdings nachgezogen und SSH-Tools fest in die Software implementiert. In diesem Beitrag zeigen wir Ihnen, wie die Nutzung von SSH unter Windows 10 funktioniert.

Weiterlesen »

Der Fehlercode 403 (auch "HTTP Error 403" oder „HTTP 403 Forbidden“ genannt) wird angezeigt, wenn ein Client auf eine Ressource zugreifen möchte, die zwar existiert, für die er aber keine Berechtigung besitzt. In diesem Tipp erklären wir, wie der Fehler entsteht und wie Sie ihn beheben können.

Weiterlesen »

Der Fehler „dns_probe_finished_no_internet“ zeigt an, dass Ihr System bzw. der Browser keine Verbindung zum Internetserver herstellen kann. Er tritt in allen Windows Versionen sowie auch unter MacOS auf, allerdings überwiegend bei der Verwendung von Google Chrome. In diesem Tipp zeigen wir Ihnen, wie Sie das Problem beheben können. Weiterlesen »

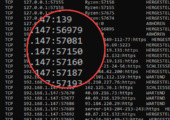

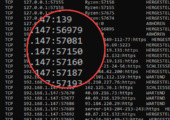

Im Frühjahr 2017 wurden tausende Computer auf der ganzen Welt von der Ransomware WannaCry lahmgelegt. Die Infektion mit dem Virus erfolgte dabei überwiegend über den TCP-Port 445. Der Anwender selbst benötigt nur in ganz seltenen Fällen Zugriff darauf, trotzdem lauscht der Rechner permanent daran. Hier erfahren Sie, wofür man den Port 445 eigentlich braucht und warum Sie diesen, wenn möglich, schließen sollten. Weiterlesen »

Mit einem VPN („Virtual Private Network“) schützen Sie online Ihre Privatsphäre oder setzen sich über länderspezifische IP-Sperren hinweg. Am einfachsten funktioniert die Nutzung über ein entsprechendes Add-On für den Browser. In diesem Beitrag stellen wir Ihnen verschiedene kostenlose Tools für Chrome und Firefox vor und zeigen, ob Sie mit den kommerziellen Angeboten mithalten können. Darüber hinaus erfahren Sie, welchen Alternativen es sonst noch gibt, um VPN im Browser zu nutzen.

Weiterlesen »

Sie haben Ihr Smartphone mit dem Computer verbunden und es tut sich nichts? Es gibt zahlreiche Gründe, warum Ihr PC das iPhone nicht mehr erkennt. In vielen Fällen sind defekte Kabel die Ursache, aber auch inkompatible USB-Stecker und fehlende bzw. veraltete Treiber können zu Problemen führen. In diesem Tipp stellen wir verschiedene Lösungen vor.

Weiterlesen »

Das Herunterladen von Filmen, Serien, Musik und Spielen ist aus der heutigen Zeit nicht mehr wegzudenken. Zwar bringt jeder Webbrowser einen eigenen Download-Manager mit, dieser verfügt allerdings meist nur über (eingeschränkte) Basis-Funktionen, die für hohe Downloadgeschwindigkeiten und große Dateien nicht ausgelegt sind. Zudem ist damit auch immer ein gewisses Risiko für einen unerwarteten Abbruch verbunden. Die Lösung ist ein professioneller Download-Manager. In diesem Artikel haben wir einige der besten Tools mit Ihren Vor- und Nachteilen zusammengetragen.

Weiterlesen »

PrivateWin10 ist ein kleines Tool für Windows 10, mit dem Sie die Einstellungen für die Privatsphäre und der Firewall in Windows 10 einfacher konfigurieren können. Sie haben mit dem Tool die Möglichkeit, sonst eher versteckte Einstellungen in Windows 10 einfach über Schieberegler an- oder auszuschalten und die Firewall gezielt für jedes Programm anzupassen. Ein Hinweis-Fenster hilft dabei, den Internet-Verkehr besser analysieren zu können.

Weiterlesen »

Windows-Nutzer werden hin und wieder mit der Fehlermeldung „Keine gültige IP-Konfiguration“ konfrontiert, die auf Probleme mit der Netzwerkverbindung hindeutet. Dabei ist es unerheblich, ob Sie per Ethernet oder WLAN verbunden sind. Die Gründe sind vielfältig, neben falschen Einstellungen können beispielsweise auch beschädigte Netzwerktreiber oder der Virenscanner für die Schwierigkeiten verantwortlich sein. In diesem Tipp stellen wir Ihnen die häufigsten Ursachen vor, die zu der Meldung „Keine gültige IP-Konfiguration“ führen und zeigen Ihnen, welche Möglichkeiten zur Behebung es gibt.

Weiterlesen »

Im Zusammenhang mit dem IP-Protokoll und IP-Adressen, kommt auch der Begriff „Port“ immer wieder vor. In dem folgenden Artikel erklären wir Ihnen was ein Port ist, wofür dieser gebraucht wird und welche wichtigen Ports häufig verwendet werden.

Weiterlesen »

Webseitenbetreiber nutzen heutzutage jede Gelegenheit, um Ihre Besucher mit ausgefuchsten Trackingmethoden zu verfolgen. Mit dem linuxbasiertem Betriebssystem Whonix soll damit ab sofort Schluss sein. Und das Beste: Sie müssen dafür nicht einmal Einstellungen vornehmen oder über besondere Linux-Kenntnisse verfügen. In unserem Whonix-Test zeigen wir, mit welchen Features Whonix Ihre Sicherheit und Anonymität erhöht und für welche Zwecke Sie es einsetzen können.

Weiterlesen »

FTP wird schon seit Jahrzehnten für den Datenaustausch zwischen Computern genutzt. Die Verbindung zum entsprechenden Server lässt sich seit Windows 7 ganz einfach über den Windows Explorer herstellen. Allerdings hat die Sache auch einen Haken: Die Daten werden dabei nämlich unverschlüsselt übertragen, das bedeutet, dass auch Ihr Passwort und Benutzername im Falle eines Angriffs für den Hacker offen einsehbar sind.

In Form von SFTP („SSH File Transfer Protocol“) gibt es das Protokoll alternativ auch in einer sicheren Variante mit SSH-Verschlüsselung. Um diese unter Windows nutzen zu können, benötigen Sie jedoch zusätzliche Software. In diesem Tipp stellen wir Ihnen verschiedenen Lösungen vor und zeigen Ihnen außerdem, wie Sie unter Windows 10 selbst einen SFTP-Server einrichten können.

Weiterlesen »

In den letzten Jahren hat sich eine neue Form von Schadsoftware etabliert, die es gezielt auf Android-Geräte abgesehen hat. Die bösartigen Apps spionieren beispielsweise Bankdaten über Ihr Smartphone aus oder nutzen Ihr Tablet heimlich für das Mining von Bitcoins. Glücklicherweise haben die meisten Hersteller von Antiviren-Software längst reagiert und bieten Ihre Lösungen mittlerweile auch als mobile Apps an. Darüber hinaus gibt es aber auch zahlreiche Anbieter, die mit kostenlosen Antiviren-Tools fürs Handy werben. Doch welche davon schützen wirklich sicher vor Angriffen? Die Antwort auf diese Frage verraten wir Ihnen in unserem Virenscanner-Vergleich.

Weiterlesen »

Die Ereignisanzeige ist ein integriertes Tool in Windows 10, mit dem Sie Systemfehlern auf die Schliche kommen können. Im zugehörigen Protokoll hält das Betriebssystem alle Vorgänge fest, die auf Ihrem Computer vonstattengehen, und erfasst überdies verschiedenen Sicherheitswarnungen. Das macht die Ereignisanzeige zu einem mächtigen Fehleranalyse-Werkzeug, das Sie bei der Lösung von Hard- und Softwareproblemen unterstützt. In diesem Beitrag zeigen wir Ihnen, wie Sie auf das Systemereignisprotokoll zugreifen können und welche Rückschlüsse sich anhand der darin enthaltenen Informationen ziehen lassen.

Weiterlesen »

Durch die zunehmende Digitalisierung gibt es inzwischen für nahezu jedes Problem eine Lösung in Form einer Software oder eines Programmes. Leider sind nicht alle davon wirklich nützlich. Die sogenannte Spyware täuscht dem Nutzer lediglich vor, hilfreiche Funktionen zur Verfügung zu stellen und spioniert ihn währenddessen klammheimlich im Hintergrund aus. Selbst die internen Funktionen und Dienste von Windows 10 werden missbraucht, um Informationen über Sie zu sammeln. Glücklicherweise gibt es verschiedene Werkzeuge, mit denen Sie Ihre Privatsphäre vor den Schnüffel-Attacken schützen können. In diesem Artikel stellen wir in die wichtigsten Antispy-Tools für Windows 10 vor.

Weiterlesen »

Nicht nur Windows-Nutzer werden hin und wieder von Browser-Problemen geplagt. Auch wenn Sie auf dem Mac mit „Safari kann die Seite nicht öffnen, da die Adresse ungültig ist“ anstelle der angeforderten Webseite begrüßt werden, ist guter Rat teuer. Kein Internetzugriff oder falsche DNS-Einstellungen sind nämlich nur zwei der Gründe, weswegen Safari keine Seiten mehr öffnen kann. In diesem Tipp zeigen wir Ihnen, welche Konfigurationen Sie prüfen sollten und wie Sie das Problem lösen können.

Weiterlesen »

Kaspersky Anti-Virus, welcher seit vielen Jahren in Folge bei fast allen Tests von Virenscannern vordere Plätze belegt, ist auch in Version 2019 zu empfehlen. In dem folgenden Test von Kaspersky Anti-Virus stellen wir nicht nur die Verkaufsversion, sondern auch Unterschiede zum kostenlosen Kaspersky Anti-Virus Free, aber auch zur Kaspersky Internet Security 2019 und Total Security 2019 vor.

Weiterlesen »

Wenn Sie unter Windows keine Computer und Geräte im Netzwerke (und damit auch keine Ordner und Dateien) angezeigt bekommen, liegt das in den meisten Fällen an der Netzwerkerkennung. Diese ist standardmäßig deaktiviert und muss erst eingeschaltet werden, damit Ihr Rechner für andere Teilnehmer sichtbar ist und gleichzeitig andere Geräte finden kann. Hier erfahren Sie, welche Einstellung Sie vornehmen müssen, um die Netzwerkerkennung einzuschalten.

Weiterlesen »

Zero-Day-Exploits sind Angriffe aus dem Internet, die Software-Schwachstellen ausnutzen, für die es noch keinen Patch oder Fix gibt. Herkömmliche Abwehrmechanismen wie Antivirus-Programme oder Firewall sind dagegen völlig machtlos. In diesem Artikel erklären wir Ihnen, wie eine Zero-Day-Attacke abläuft und mit welchen präventiven Maßnahmen Sie das Risiko einer solchen trotzdem minimieren können.

Weiterlesen »

Aus dem Urlaub mal kurz die Webcam zu Hause checken oder die neuesten Schnappschüsse auf dem Home-Server ablegen? Mit DynDNS können Sie über das Internet auf die Geräte in Ihrem Heimnetz zugreifen, ohne die aktuelle IP-Adresse zu kennen. Sie müssen dafür lediglich einen Domainnamen eintippen. Neben den Angeboten der gebührenpflichtigen Services gibt es auch eine ganze Reihe von Diensten mit Gratis-Paketen. In diesem Beitrag stellen wir Ihnen die besten kostenlosen DynDNS-Anbieter im Vergleich vor.

Weiterlesen »

In Zusammenhang mit dem Internet, Email und Ihrem Browser ist Ihnen sicherlich schon einmal der Begriff „Proxy-Server“ begegnet. Dabei handelt es sich um ein praktisches System zur Identitätsverschleierung und Beschleunigung des Netzwerkverkehrs, das sich zwischen Ihrem Rechner und dem Internet einklinkt. In diesem Artikel erfahren Sie, wie ein Proxy-Server funktioniert und welche Vor- und Nachteile er in welchen Anwendungsbereichen bietet. Außerdem zeigen wir Ihnen, wie Sie in wenigen Schritten damit Ihre IP im Browser verschleiern können.

Weiterlesen »

Die Windows Kommandozeile bringt eine Reihe praktischer Tools und Befehle mit, mit denen Sie Aufgaben schneller erledigen oder Informationen über Ihr System ermitteln können. Mit netstat zeigen Sie alle geöffneten TCP- und UDP-Verbindungen an und erhalten aktuelle Statistiken zu den jeweiligen Protokollen oder dem Netzwerk-Traffic. In diesem Artikel haben wir die wichtigsten netstat-Befehle für Windows zusammengetragen und erklären Ihnen, welche Analysen Sie damit durchführen können.

Weiterlesen »

Den Begriff „Proxy-Server“ haben die meisten Internet-Benutzer sicherlich schon einmal gehört. Darunter versteht man einen „Vermittler“, der Client-Anfragen an einen Webserver im Internet weiterleitet. Im umgekehrten Fall spricht man von einem „Reverse-Proxy“. Dieser verbirgt sich normalerweise hinter der Firewall und leitet Anfragen von außen an die Backend-Server des internen Netzwerkes weiter. In diesem Artikel erklären wir Ihnen, was ein Reverse-Proxy genau ist und wie er funktioniert. Außerdem schauen wir uns einige typische Anwendungsgebiete dafür an.

Weiterlesen »

Windows-Sicherheit, vormals Windows Defender Security Center genannt, fasst in Windows 10 gleich mehrere Schutzkomponenten wie den Windows Defender, die Firewall und andere Bestandteile zusammen. In dem folgenden Artikel stellen wir die Möglichkeiten von Windows-Sicherheit ausführlich vor.

Weiterlesen »

Damit Sie überhaupt mit dem Internet kommunizieren oder über Ihre Mail-Adresse Nachrichten versenden und empfangen können, müssen nach außen hin Türen in Form der sogenannten „Ports“ geöffnet werden. Darüber verrichten das Betriebssystem und die Programme Ihre Dienste, beispielweise indem Sie Informationen senden oder empfangen. Offene Ports stellen allerdings auch immer ein Risiko dar, denn Hacker nutzen sie, um Trojaner der Viren auf Ihrem System einzuschleusen. In diesem Artikel erfahren Sie, warum ein regelmäßiger Portscan unerlässlich ist. Außerdem zeigen wir Ihnen, mit welchen Methoden Sie die Ports auf Ihrem Rechner testen können.

Weiterlesen »

Die Digitalisierung hat auch Ihre Schattenseiten. Mit der zunehmenden Vernetzung versuchen immer mehr Cyberkriminelle, sich Zugriff auf Ihre sensiblen Daten zu verschaffen oder Ihr System durch einen Angriff zu schädigen. Dabei nutzen die Hacker verschiedene Methoden, mit denen sie Ihre Identität verbergen. Eine davon ist das sogenannte IP-Spoofing, das eine systembedingte Schwäche des TCP/IP-Protokolls ausnutzt. In diesem Beitrag erklären wir Ihnen, wie IP-Spoofing genau funktioniert und wie Sie sich am besten vor derartigen Angriffen schützen können.

Weiterlesen »

Der Mini-Rechner Raspberry Pi hat weltweit eine riesige Fangemeinde und sorgt auch durch den geringen Einstiegspreis bei weniger versierten Anwendern für Interesse. Gegenüber Windows oder anderen Systemen gibt es für das Raspbian-Betriebssystem keinen automatischen Update-Mechanismus. Um ein Update für Firmware und Raspbian anzustoßen, müssen Sie daher über das LXTerminal-Fenster ein paar Befehle eintippen. In dem folgenden Tipp beschreiben wir, wie Sie dabei genau vorgehen und dafür sogar von Windows 10 aus auf den Raspberry Pi über die Remotedesktopverbindung zugreifen können.

Weiterlesen »

Der Raspberry Pi wird für viele Aufgaben auch ohne Tastatur, Maus oder Bildschirm eingesetzt, beispielsweise für die Heim-Automation oder als Firewall. Um Ihnen zu ersparen, jedes Mal für Eingaben den Raspberry Pi erst mit Tastatur, Maus und Bildschirm zu verbinden, können Sie auch remote, beispielsweise über Windows 10 und die integrierte Remotedesktopverbindung, auf Raspbian zugreifen. In dem folgenden Tipp beschreiben wir Ihnen, wie Sie den Zugang sehr einfach einrichten. Weiterlesen »